Sintesi riepilogativa delle campagne malevole nella settimana del 22 – 28 febbraio

riepilogo

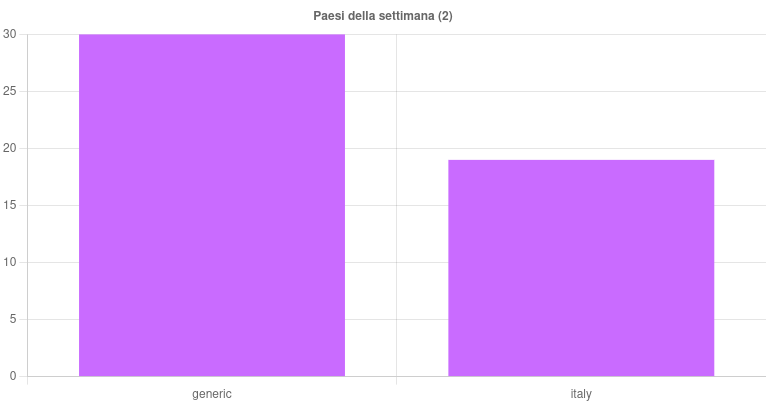

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 49 campagne malevole, di cui 19 con obiettivi italiani e 30 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 840 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

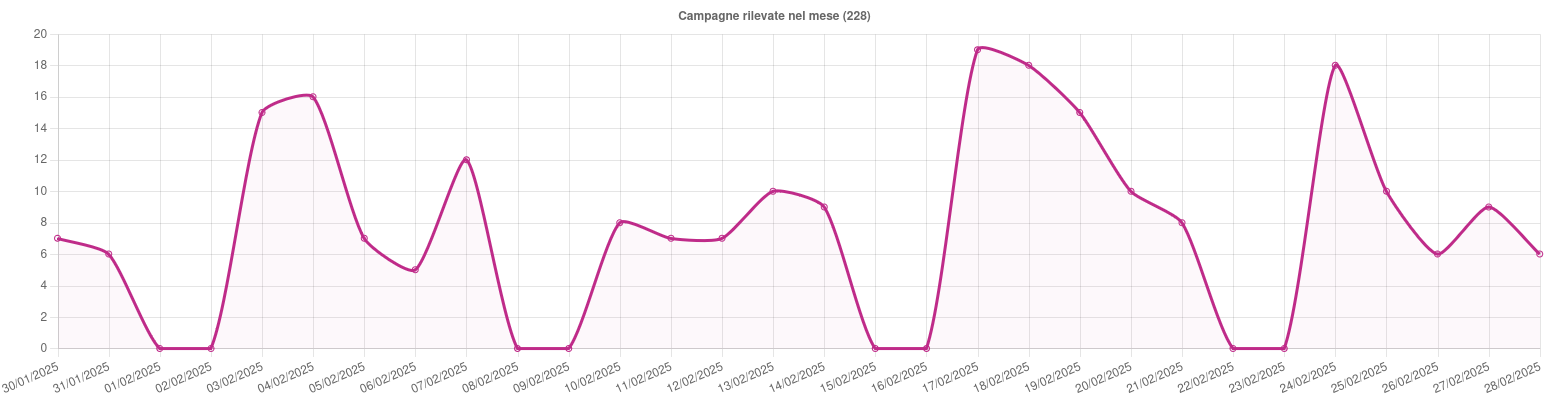

Andamento del mese di febbraio 2025

I temi più rilevanti della settimana

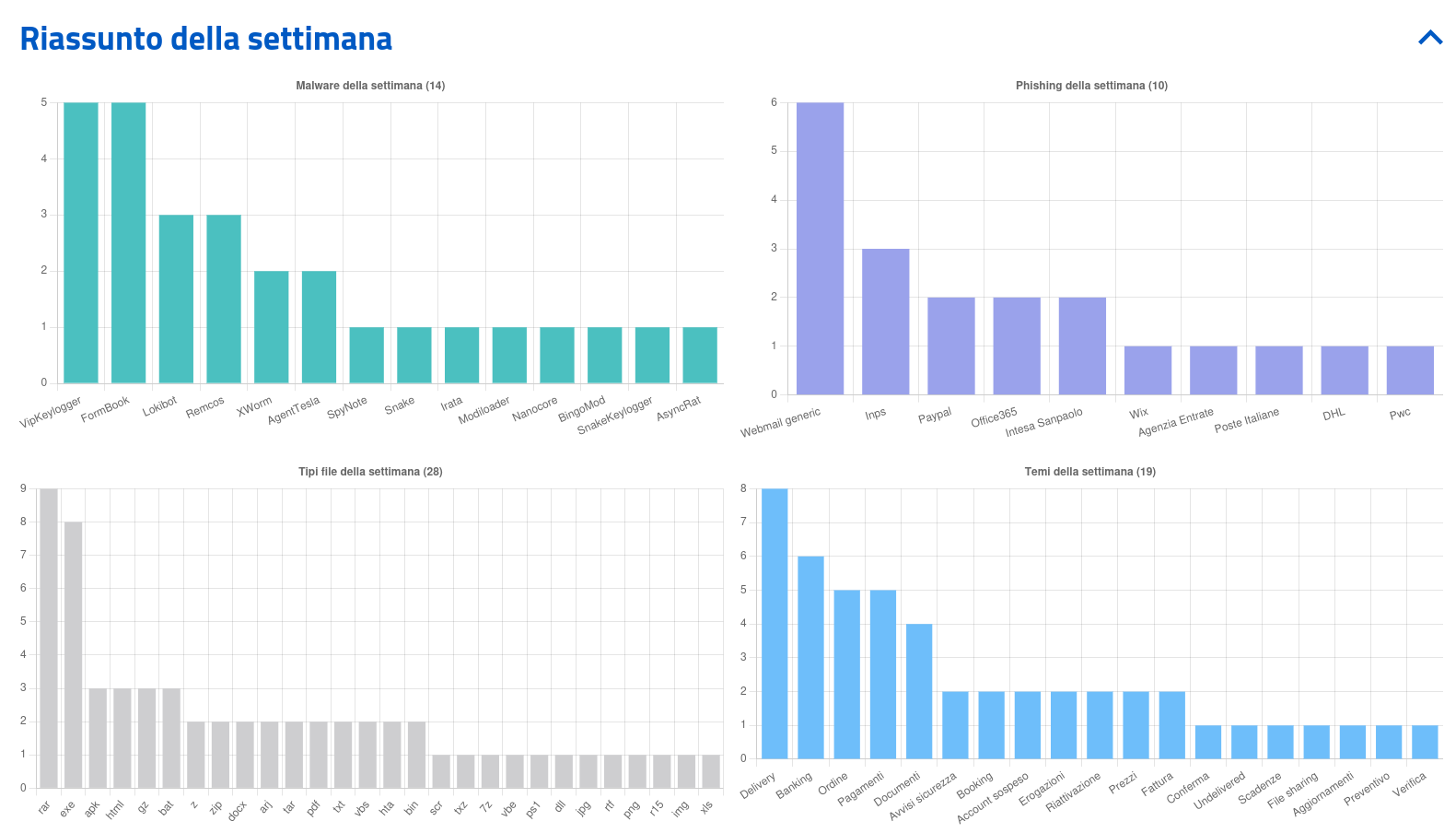

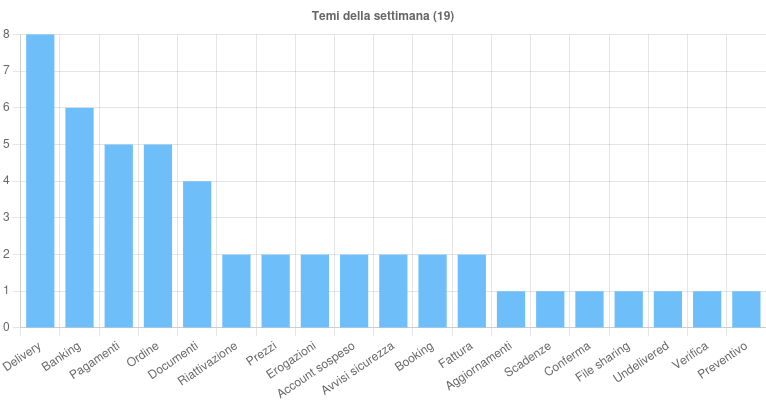

Sono 19 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Delivery – Tema utilizzato in campagna di smishing rivolta a clienti di Poste italiane. Usato inoltre per veicolare i malware Remcos, Vip Keylogger, Snake Keylogger e Formbook inviati alle vittime tramite email, sfruttando diversi tipi di allegati.

- Banking – Tema sfruttato per campagne italiane di phishing ai danni di IntesaSanpaolo via PEC, nonché utilizzato per diffondere i malware Lokibot e SpyNote, Irata e BingoMod diffusi tramite email.

- Pagamenti – Argomento utilizzato per diversi malware, fra cui Formbook, AsyncRat, e Remcos.

- Ordine – Tema utilizzato per diffondere due campagne malware italiane Nanocore e SnakeKeylogger e tre campagne malware generiche Vip Keylogger, ModiLoader e Formbook.

- Documenti – Tema utilizzato per alcune campagne di phishing ai danni DHL ed Agenzia delle Entrate. Inoltre, il tema è servito per veicolare i malware Lokibot e AgentTesla.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di nuove campagne di phishing che utilizzano il nome e il logo di INPS. Differentemente da campagne precedenti, alcune delle più recenti adottano un approccio intimidatorio: invece di promettere benefici o rimborsi, i truffatori ora minacciano gli utenti con presunte conseguenze penali per omissioni nella dichiarazione dei redditi per indurre le vittime a condividere dati personali, fra cui copie di documenti d’identità e dati della carta di pagamento. Le opportune misure di contrasto sono state intraprese dal CERT-AGID con il supporto dei registrar dei domini malevoli.

- Sono state divulgate da un hacker anonimo chat interne del gruppo BlackBasta, attivo dal 2022 come Ransomware-as-a-Service e già noto per aver colpito numerose organizzazioni con ingenti risvolti economici. I dati pubblicati contengono informazioni di varia natura fra cui credenziali SMTP, VPN e di accesso a piattaforme online.

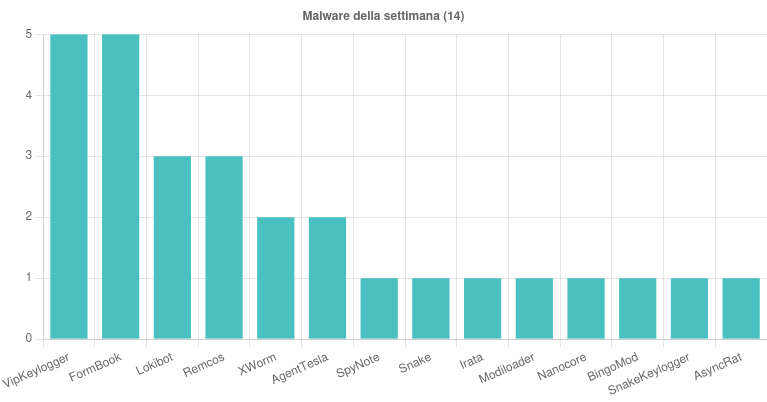

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate cinque campagne generiche a tema “Prezzi”, “Pagamenti”, “Ordine” e “Delivery” veicolate tramite email con allegati RAR, GZ e DOCX.

- VipKeylogger – Scoperte una campagna italiana a tema “Fattura” e quattro campagne generiche “Delivery” e “Ordine” diffuse con email contenenti allegati RAR, TAR e Z.

- Lokibot – Rilevate tre campagne generiche a tema “Banking”, “Prezzi” e “Documenti” veicolate tramite email con allegati ZIP e RAR.

- Remcos – Scoperete due campagna generiche “Delivery” diffuse con email con allegati GZ e una campagna generica “Pagamenti” diffusa con email con allegato XLS.

- AgentTesla – Individuate una campagna generica a tema “Fattura” diffusa con email contenente allegato IMG e una campagna generica a tema “Documenti” diffusa con email con allegato RAR.

- XWorm – Individuate due campagne italiane “Booking” veicolate tramite email contenti link a script malevoli.

- AsyncRat – Rilevata una campagna generica a tema “Pagamenti” veicolata tramite email con allegato ZIP.

- Irata – Scoperta una campagna italiana “Banking” che veicola l’APK malevolo tramite link inviato con SMS.

- Modiloader – Individuata una campagna generica a tema “Ordine” diffusa tramite email con allegato TXZ.

- Nanocore – Rilevata una campagna italiana “Ordine” veicolata tramite email contenente allegati 7Z e RAR.

- Snake – Scoperta una campagna italiana “Ordine” diffusa tramite email con allegato Z.

- SnakeKeylogger – Individuata una campagna generica a tema “Delivery” veicolata con allegato RAR.

- BingoMod – Individuata una campagna italiana a tema “Banking” che veicola l’APK malevolo tramite link inviato con SMS.

- SpyNote – Individuata infine una campagna italiana “Banking” veicolata tramite link a file APK malevolo.

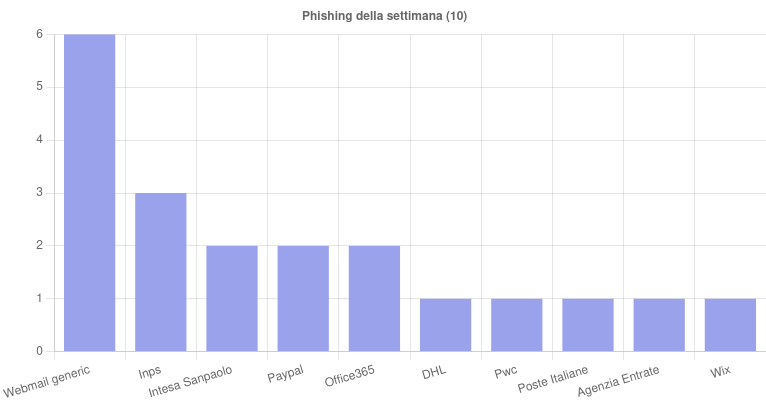

Phishing della settimana

Sono 10 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Inps, Intesa Sanpaolo e Paypal, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

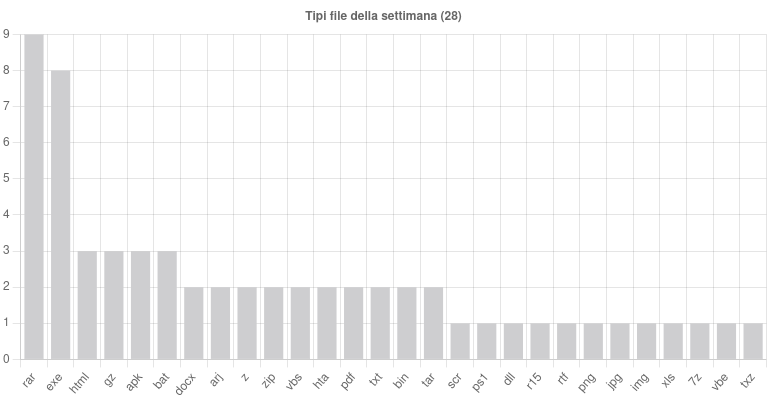

Formati di file principalmente utilizzati per veicolare i malware

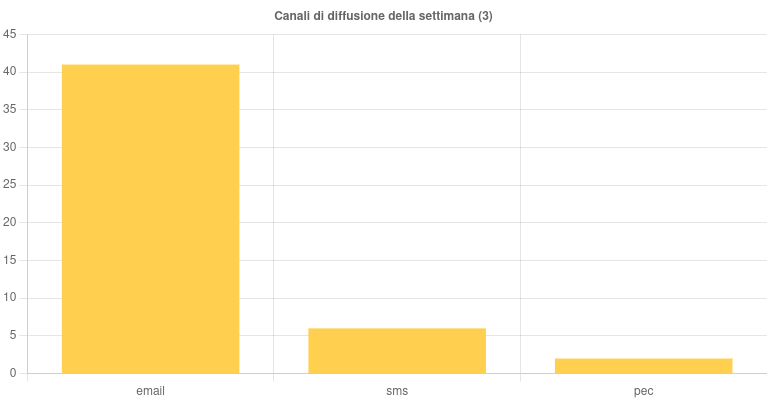

Canali di diffusione

Campagne mirate e generiche