Sintesi riepilogativa delle campagne malevole nella settimana del 21 – 27 Dicembre

riepilogo

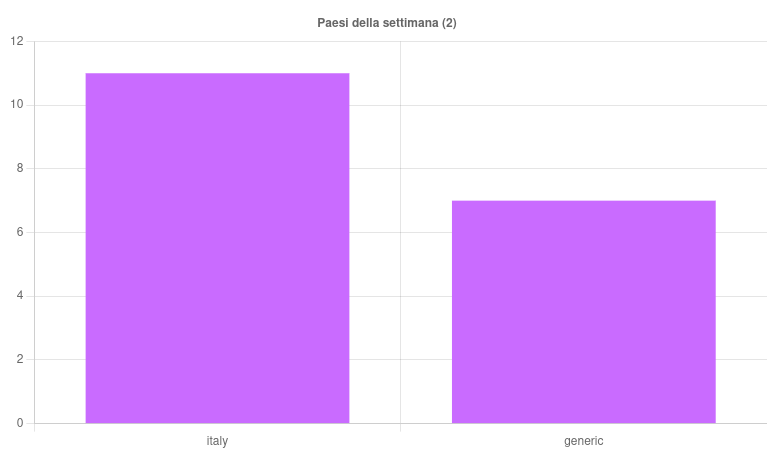

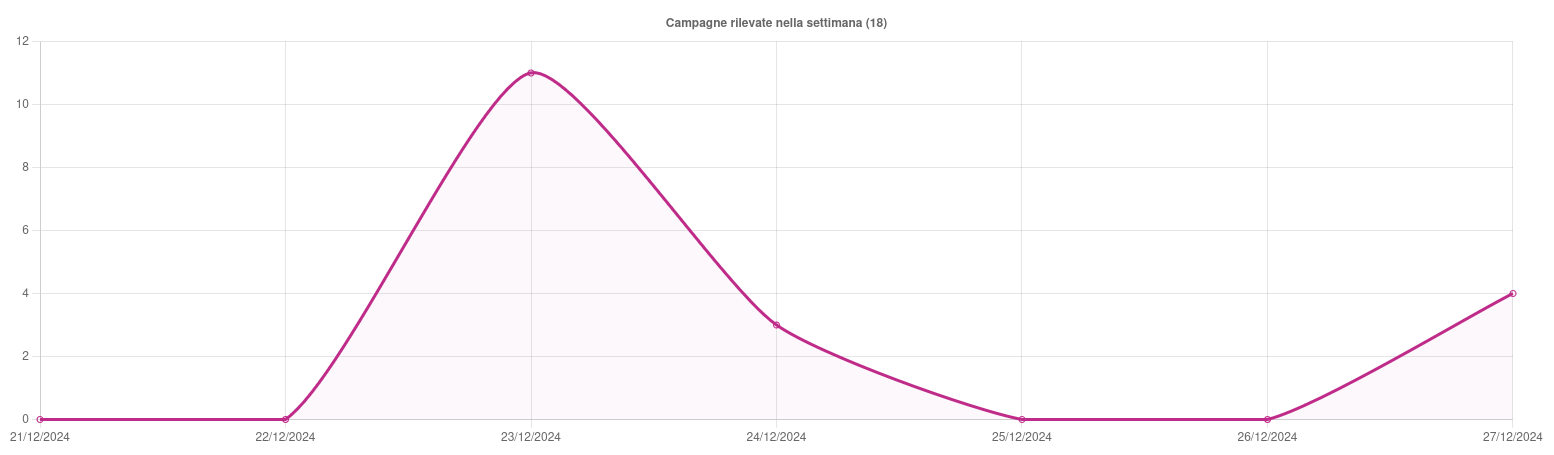

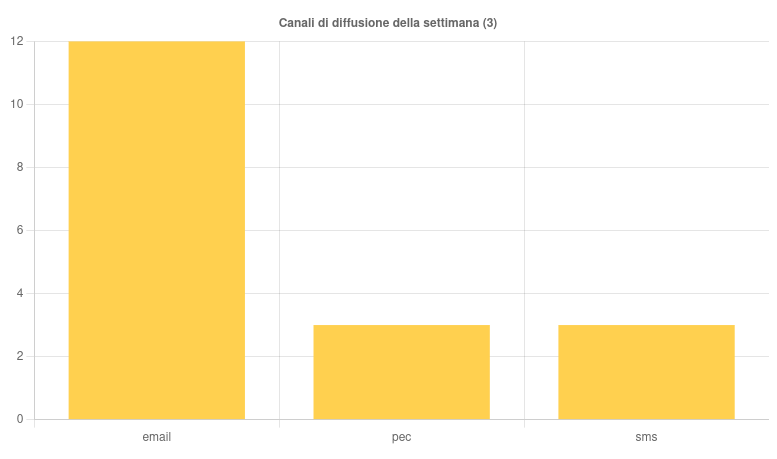

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 18 campagne malevole, di cui 11 con obiettivi italiani e 7 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 147 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

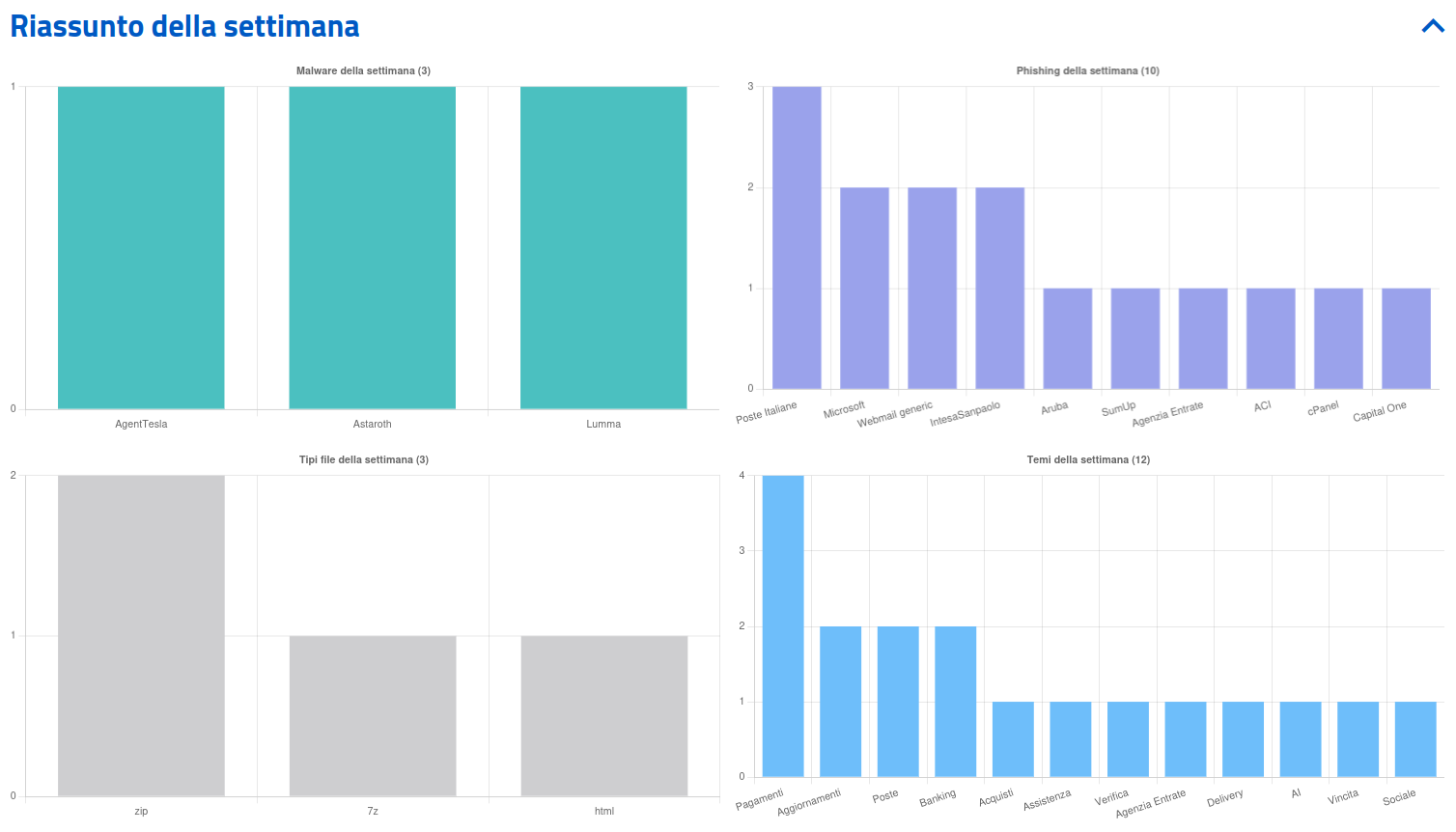

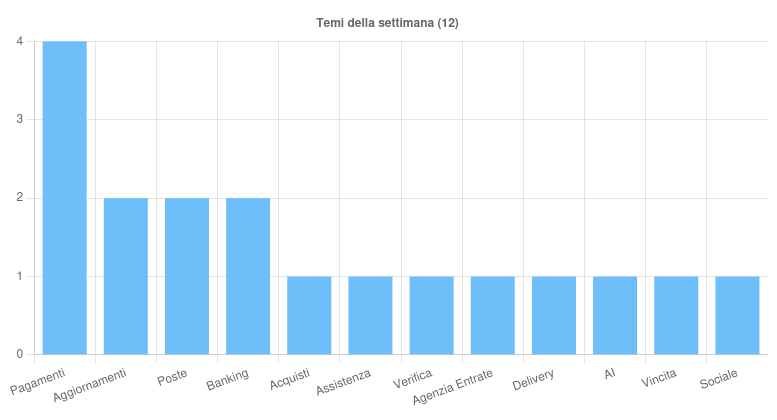

Sono 12 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Pagamenti – Argomento sfruttato per due campagne di phishing ai danni di utenti Microsoft e Capital One e per una campagna Microsoft italiana. Usato inoltre per veicolare il malware Astaroth tramite mail.

- Banking – Tema ricorrente nelle campagne di phishing diffuse tramite PEC rivolte principalmente a clienti di istituti bancari italiani come Intesa Sanpaolo.

- Aggiornamenti – Argomento sfruttato per una campagna italiana di phishing ai danni di utenti SumUp, nonché utilizzato per una campagna Webmail generica.

- Poste – Tema utilizzato per campagne di phishing ai danni di Poste Italiane.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Sono state rilevate, nel perimetro italiano, diverse compromissioni di sistemi causate dal malware Lumma Stealer. Gli attaccanti sfruttano il tema SORA, un modello di generazione video sviluppato da OpenAI, e di recente rilascio, per ingannare le vittime. Tramite tecniche di ingegneria sociale l’utente è indotto a cliccare su link malevoli che conducono al download di un file apparentemente legittimo. Questo file, una volta eseguito, attiva l’infezione. Il malware Lumma Stealer, una volta inoculato, esegue una serie di operazioni malevole tra cui la raccolta di informazioni il trasferimento dei dati sottratti verso il server C2.

Eventi similari si erano verificati poco più di un mese fa con la distribuzione del malware AsyncRAT tramite falsi domini OpenAI. - Continuano le campagne di smishing ai danni di INPS. Attraverso un SMS fraudolento che simula una comunicazione urgente da parte dell’ente previdenziale, le vittime vengono indirizzate a una pagina web che replica il portale ufficiale dell’INPS. Su questa falsa piattaforma, gli utenti sono indotti a caricare copie di diversi documenti personali, tra cui carta d’identità, patente, tessera sanitaria, IBAN e ultime buste paga.

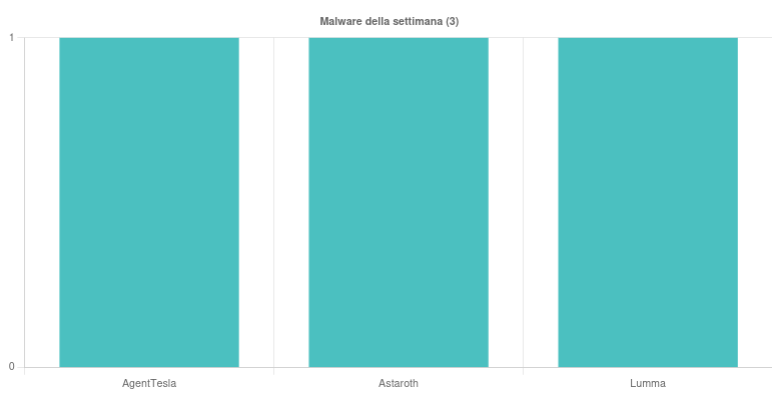

Malware della settimana

Sono state individuate, nell’arco della settimana, 3 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

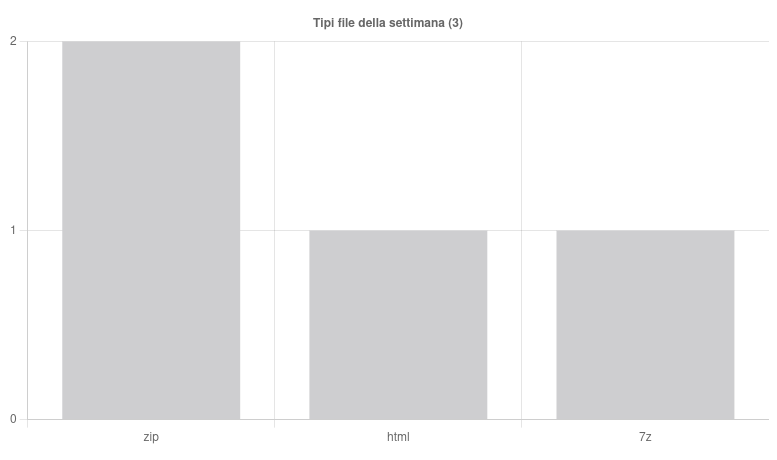

- Lumma Stealer – Individuata una campagna italiana a tema “AI” diffusa tramite link che conducono al download di un file ZIP malevolo.

- AgentTesla – Scoperta una campagna generica a tema“Acquisti” diffusa tramite email con allegati 7Z.

- Astaroth – Rilevata una campagna generica a tema “Pagamenti” e veicolata tramite email con allegati ZIP.

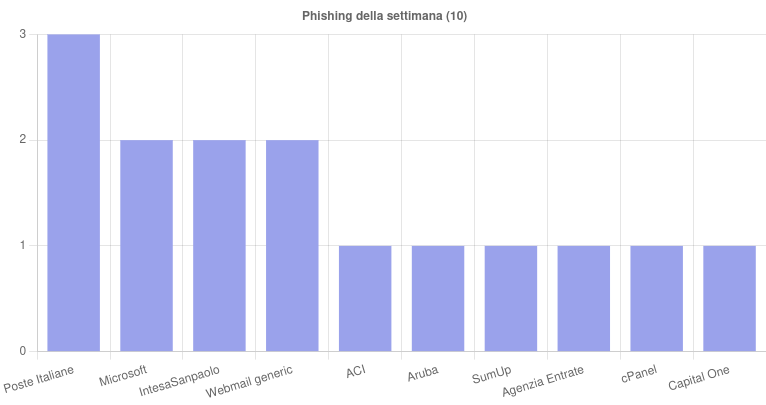

Phishing della settimana

Sono 10 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Poste Italiane, Microsoft e Intesa Sanpaolo.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche