Sintesi riepilogativa delle campagne malevole nella settimana del 20 – 26 maggio 2023

riepilogo

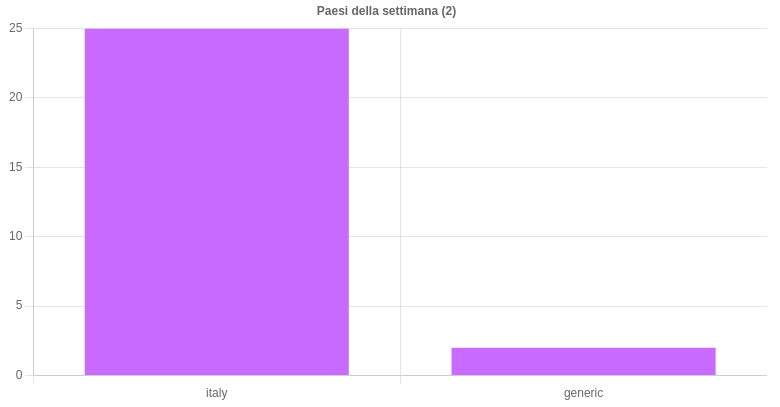

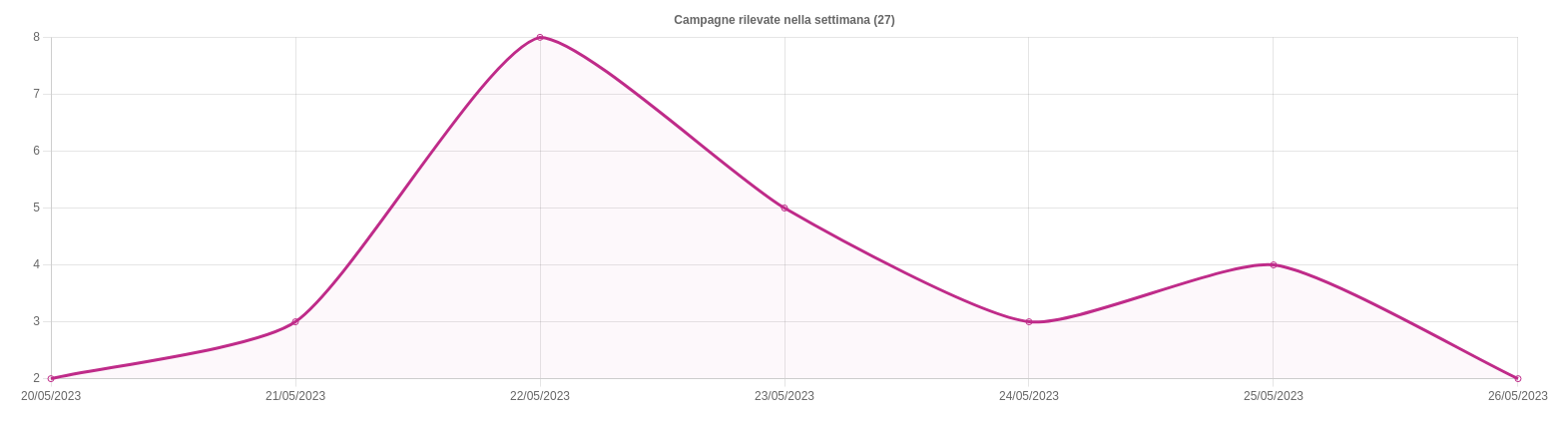

In questa settimana, il CERT-AgID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 27 campagne malevole, di cui 25 con obiettivi italiani e due generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 394 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AgID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

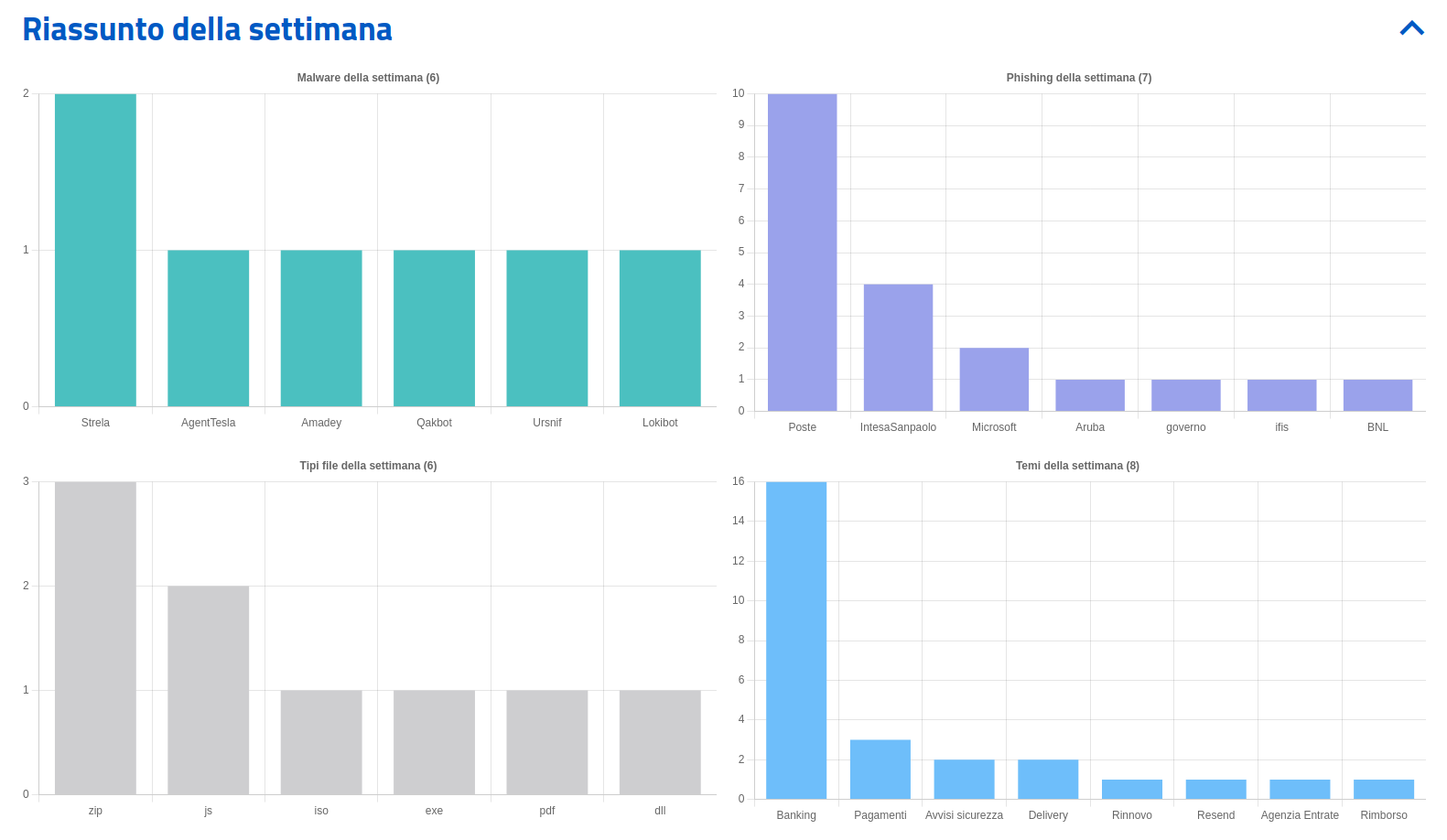

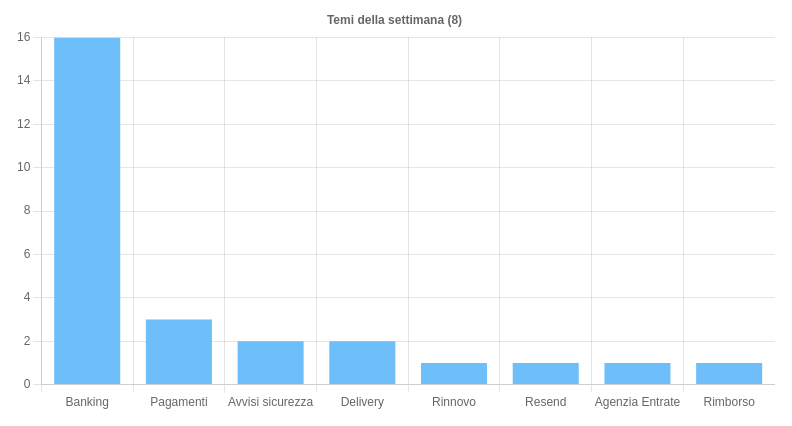

Sono 8 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – tema utilizzato esclusivamente per le campagne di phishing e smishing rivolte ai clienti di istituti bancari di matrice italiana.

- Pagamenti – tema sfruttato per diffondere i malware Strela e Amadey.

- Avvisi sicurezza – Argomento utilizzato per le campagne di phishing volte a carpire credenziali Office 365.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

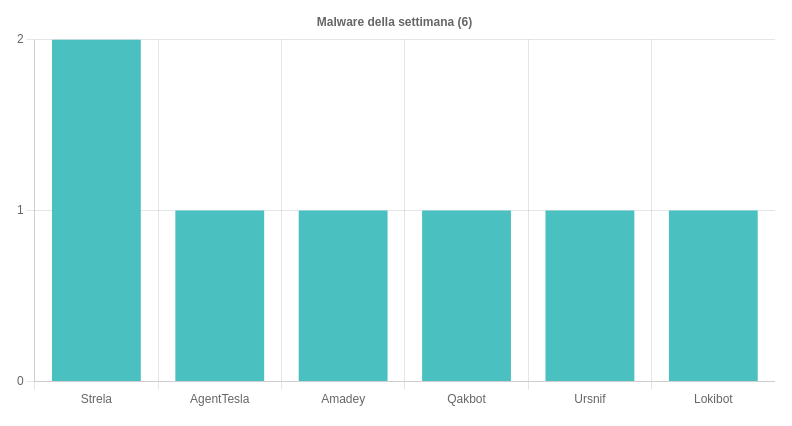

Malware della settimana

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

- Strela – Sono proseguite anche questa settimana le campagne massive volte a veicolare Strela Stealer in Italia sfruttando il tema “Pagamenti”. Al fine di analizzare attentamente il fenomeno, il CERT-AGID ha provveduto ad analizzare il malware e rilasciare pubblicamente i dettagli tecnici della campagna.

- AgentTesla – Rilevata una campagna a tema “Delivery” diffusa tramite email con allegati ISO.

- Amadey – Osservato per la prima volta in Italia e diffuso tramite una campagna a tema “Pagamenti” in cui è presente uno shorturl che punta al download di un eseguibile EXE.

- Qakbot – Individuata una campagna italiana a tema “Resend”, diffusa tramite email con link a file ZIP, in alcuni casi protetti da password, che contengono un JS malevolo.

- Ursnif – Torna, dopo circa 50 giorni, la campagna Ursnif a tema “Agenzia Entrate” veicolata tramite email con allegati ZIP. Gli indicatori sono stati condivisi attraverso i canali social ufficiali: Telegram e Twitter.

- Lokibot –Campagna italiana a tema “Delivery” che sfrutta Guloader per rilasciare Lokibot. Campagna rilevata da fonti OSINT.

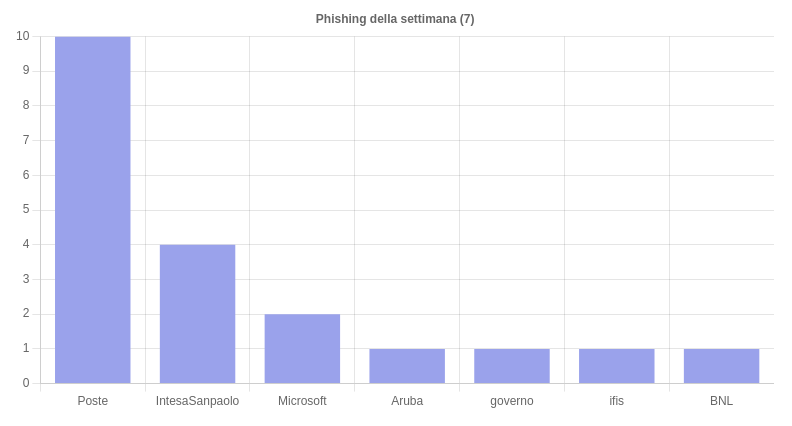

Phishing della settimana

Su un totale di 20 campagne di phishing sono 7 i brand coinvolti che interessano principalmente il settore bancario oltre a due campagne volte a sottrarre credenziali Office 365 ed una campagna in particolare che ha sfruttato il nome della Presidenza del Consiglio dei Ministri per ricondurre a 10 pagine di phishing di istituti bancari.

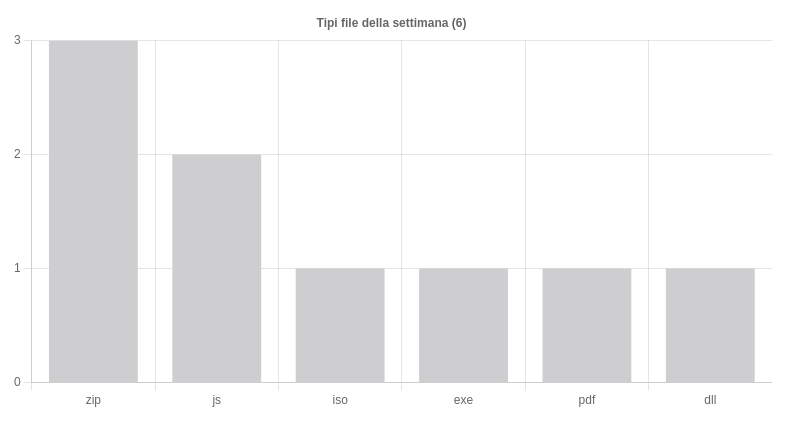

Formati di file principalmente utilizzati per veicolare i malware

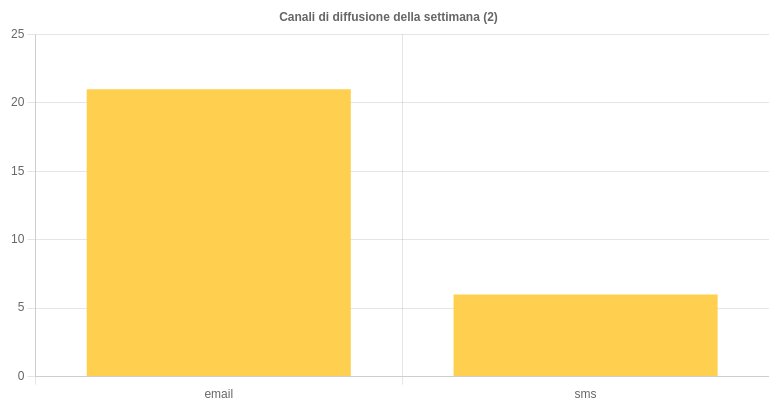

Canali di diffusione

Campagne mirate e generiche