Sintesi riepilogativa delle campagne malevole nella settimana del 19 – 25 giugno 2021

riepilogo

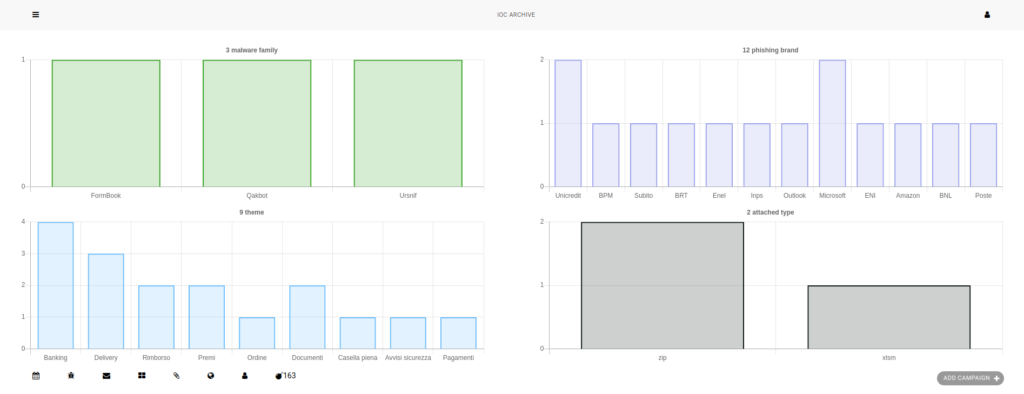

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 17 campagne malevole con obiettivi italiani mettendo a disposizione dei suoi enti accreditati i relativi 163 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

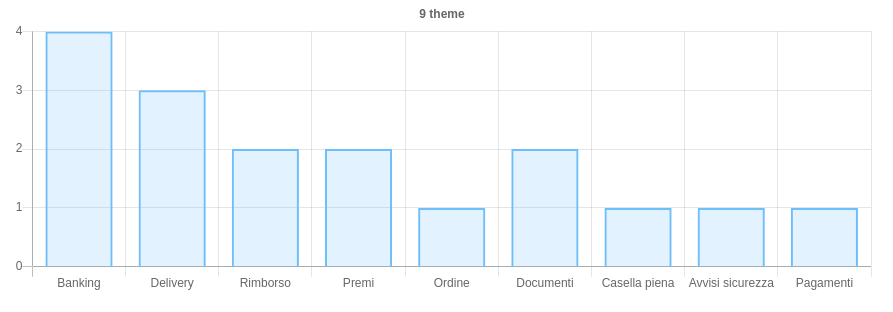

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Banking occupa ancora la prima posizione per le campagne di phishing mentre i temi “Documenti”, “Pagamenti” e “Ordine” sono stati utilizzati per veicolare malware.

Malware della settimana

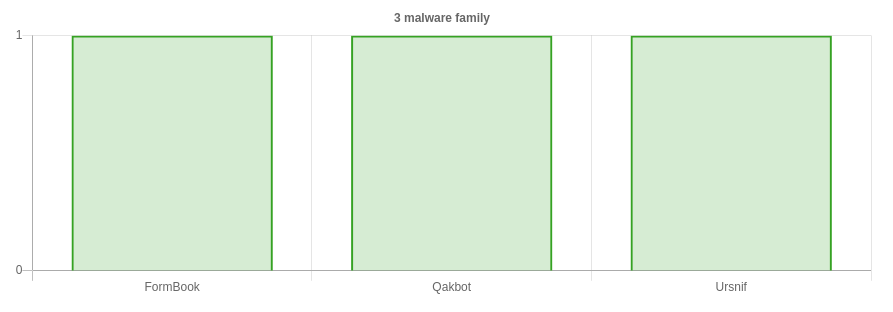

Sono state osservate nello scenario italiano 3 famiglie di malware per un totale di 3 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

FormBook – campagna italiana a tema “Ordine” utilizzata per veicolare il malware Formbook tramite allegati ZIP contenente un file EXE.

Qakbot – campagna a tema “Documenti” con link nel corpo del messaggio che punta al download di un file ZIP contenente un file XLSB.

Ursnif – campagna a tema “Pagamenti” sfruttando il brand BRT ed allegato XLSM.

Phishing della settimana

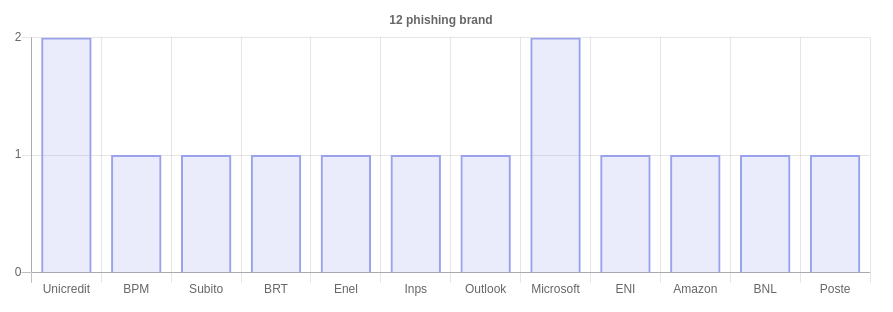

Sono 12 i brand coinvolti nelle campagne di phishing che come di consueto interessano principalmente il settore bancario.

Unicredit, BPM, BNL e Poste – sono i brand a tema “Banking” più sfruttati. Le campagne sono state veicolate via email.

Subito – truffa mirata verso i venditori del sito Subito.it e perpetrata tramite WhatsApp. Il truffatore, dopo aver adocchiato una vendita sul noto sito, contatta il venditore via whatsapp fingendo di essere interessato al prodotto e fornisce un link spiegando che attraverso quella pagina è possibile incassare il suo pagamento. Il dominio utilizzato è del tipo: subito.delivery-[XXXXX].icu

Eni – campagna a tema “Rimborso” indirizzata ad utenti Eni Gas e Luce. Lo scopo dei criminali è quello di indurre l’utente a compilare i campi (con gli estremi della propria carta di credito) su una form ospitata su un dominio registrato ad-hoc al fine di ottenere un fantomatico rimborso.

Outlook e Microsoft – campagne di phishing volte a sottrarre le credenziali di accesso ai servizi Microsoft. I temi sfruttati sono “Casella piena”, “Avvisi di sicurezza” e “Documenti”.

Enel – campagna a tema “Rimborso” veicolata tramite email con link ad un dominio che riporta il nome del brand.

Inps – campagna a tema “Premi”, veicolata tramite SMS e link Bitly personalizzato con nome “inps” e “roma”. Il link rimanda ad una pagina fake di buoni per acquisti.

Amazon – classica campagna a tema “Premi” che rimanda ad una finta pagina Amazon nella quale viene richiesto di inserire i dati della propria carta di credito per pagare la spedizione del fantomatico premio al prezzo di €1.99.

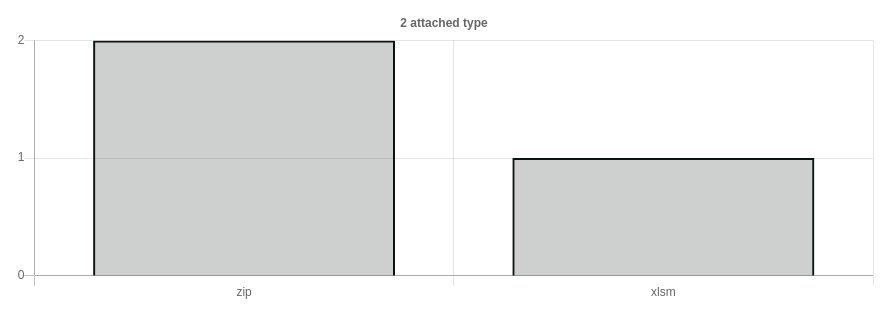

Formati di file principalmente utilizzati per veicolare i malware