Sintesi riepilogativa delle campagne malevole nella settimana del 18 – 25 marzo 2022

riepilogo

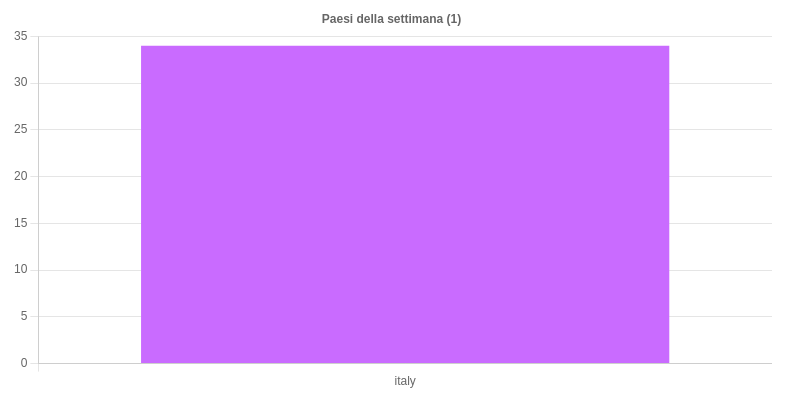

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 34 campagne malevole con obiettivi italiani, mettendo a disposizione dei suoi enti accreditati i relativi 788 indicatori di compromissione (IOC) individuati.

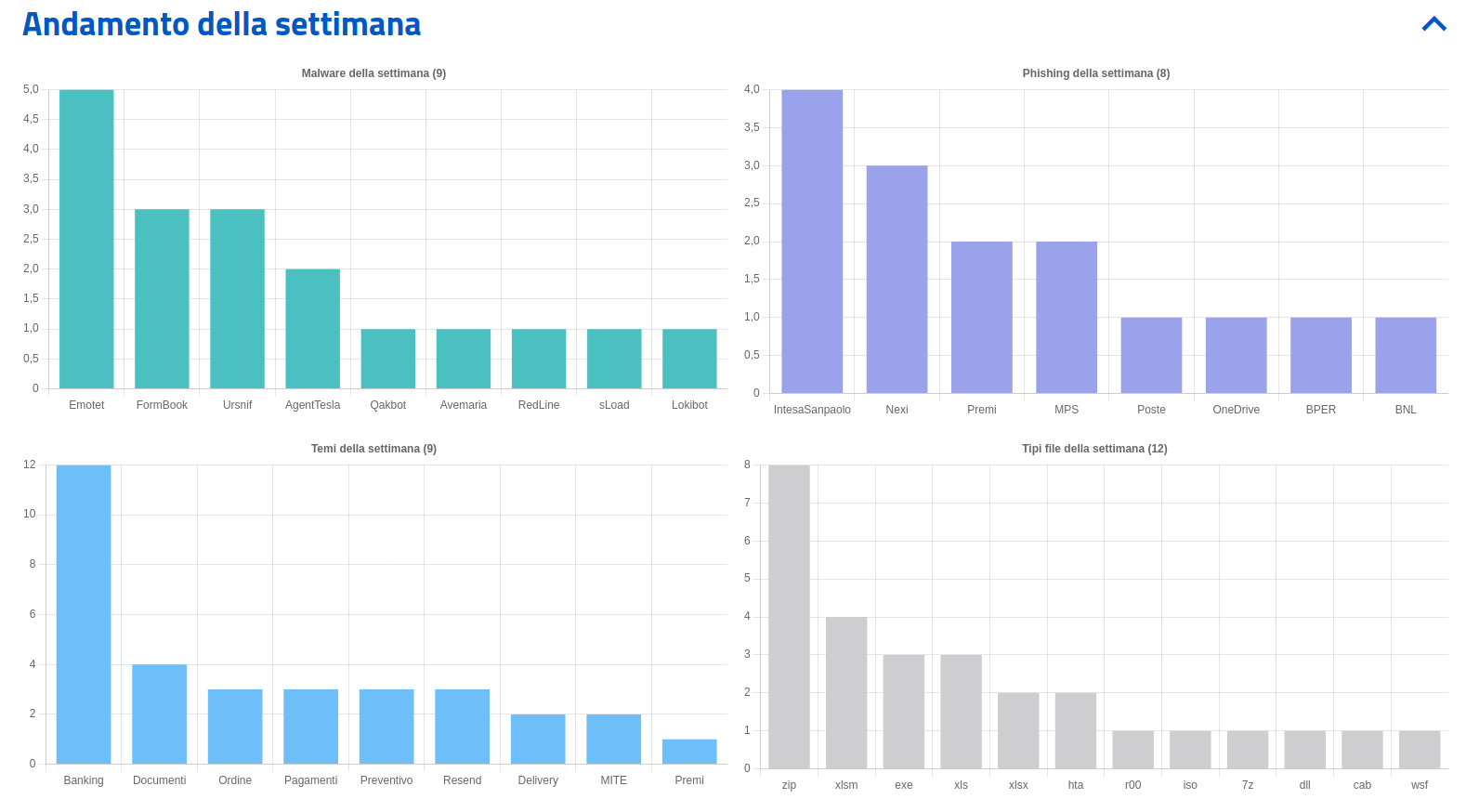

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

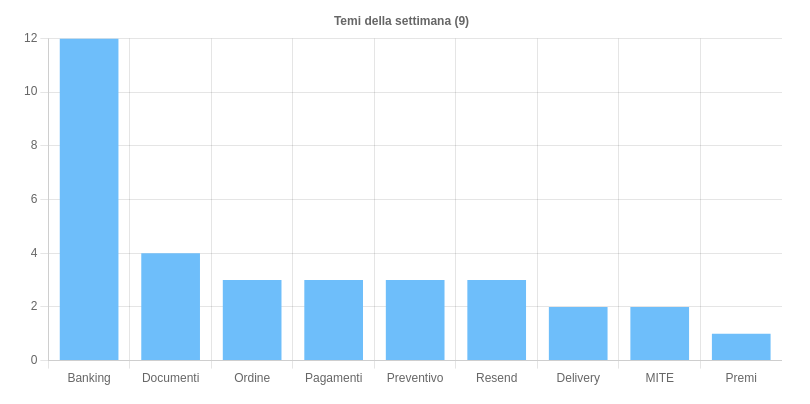

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

Banking è stato utilizzato prevalentemente per campagne di phishing a riguardanti il settore bancario e per due campagna volte a veicolare il malware AgentTesla.

Documenti e Resend utilizzati per veicolare malware Emotet.

Ordine e Pagamenti per veicolare Formbook, AgentTesla, Redline ed sLoad.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Malware della settimana

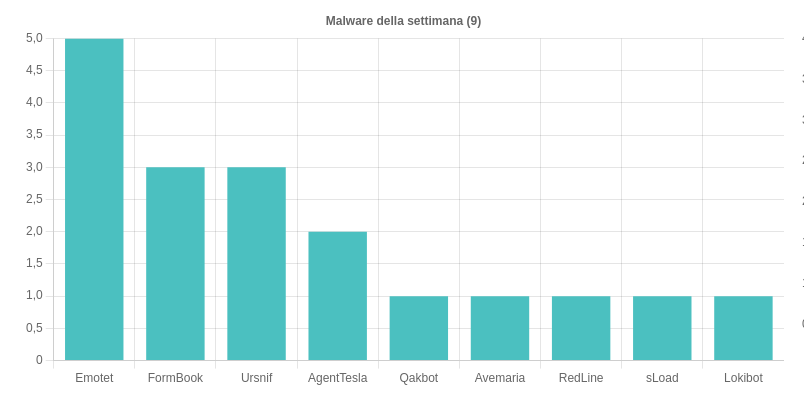

Sono state osservate nello scenario italiano 9 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

Emotet – nonostante il calo rispetto alla scorsa settimana (28 campagne) Emotet è ancora il malware che ricopre la prima posizione per campagne mirate contro l’Italia nell’ultimo mese. L’ipotesi che per la sua dinamicità e versatilità sia diventato lo “strumento” preferito di nuovi IAB comincia a farsi sempre più concreta.

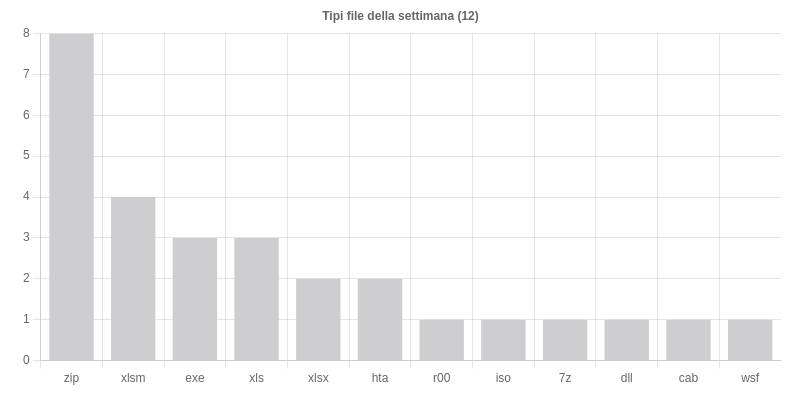

Gli allegati utilizzati sono sempre di tipo XLS o XLSM, in alcuni casi contenuti all’interno di file compressi ZIP.

Formbook – campagne mirate per l’Italia e veicolate tramite email a tema “Pagamenti” e “Ordine” tramite allegati di tipo ZIP.

Ursnif – sono state individuate tre campagne italiane di cui due a tema “MITE” (Ministero Transizione Ecologica) ed una a tema “Delivery” (DHL) veicolate rispettivamente tramite email con allegati ZIP contenenti file HTA e XLS.

AgentTesla – campagne italiane a tema “Ordine”, “Banking” e “Pagamenti” veicolate tramite email con allegati 7Z, ISO e R00.

Qakbot – campagna italiana a tema “Resend” (come Emotet) veicolate tramite email con link al download da OneDrive di un file ZIP contenente XLS.

Avemaria – campagna italiana a tema “Preventivo” veicolata tramite email con allegati ZIP.

RedLine – campagna italiana a tema “Ordine” veicolata tramite email con allegati file CAB.

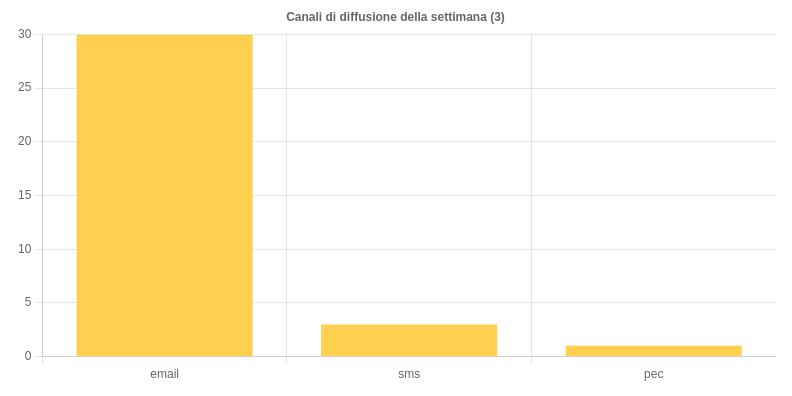

sLoad – campagna italiana veicolata tramite PEC sfruttando le metodologie già note: si invitano le vittime a scaricare l’allegato ZIP all’interno del quale è presente il solito loader WSF che sfrutta bitsadmin per il download del payload iniziale.

Lokibot – campagna italiana a tema “Preventivo” veicolata tramite email con allegato XLSX.

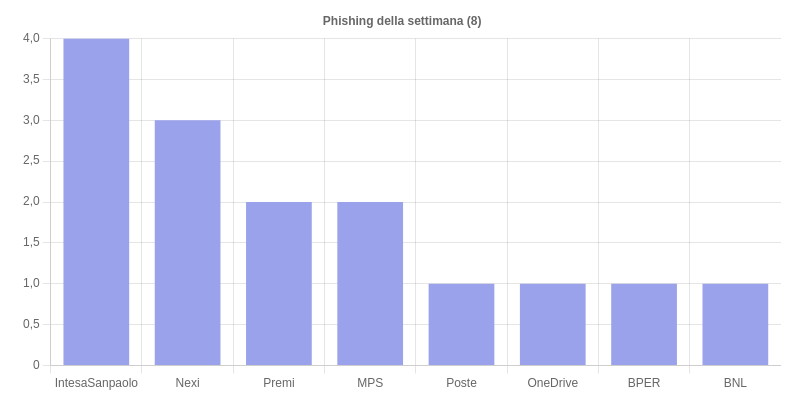

Phishing della settimana

Su un totale di 15 campagne di phishing, sono 8 i brand coinvolti questa settimana che interessano totalmente il settore bancario, alcune delle quali veicolate tramite SMS (smishing), ad eccezione delle campagne: OneDrive e Premi.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche