Sintesi riepilogativa delle campagne malevole nella settimana del 17 – 23 maggio

riepilogo

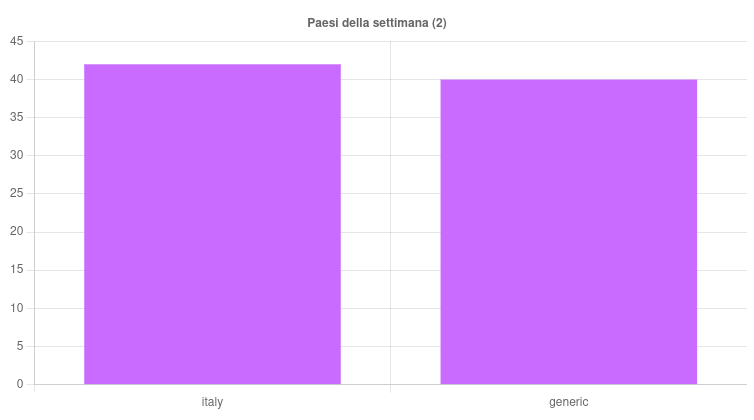

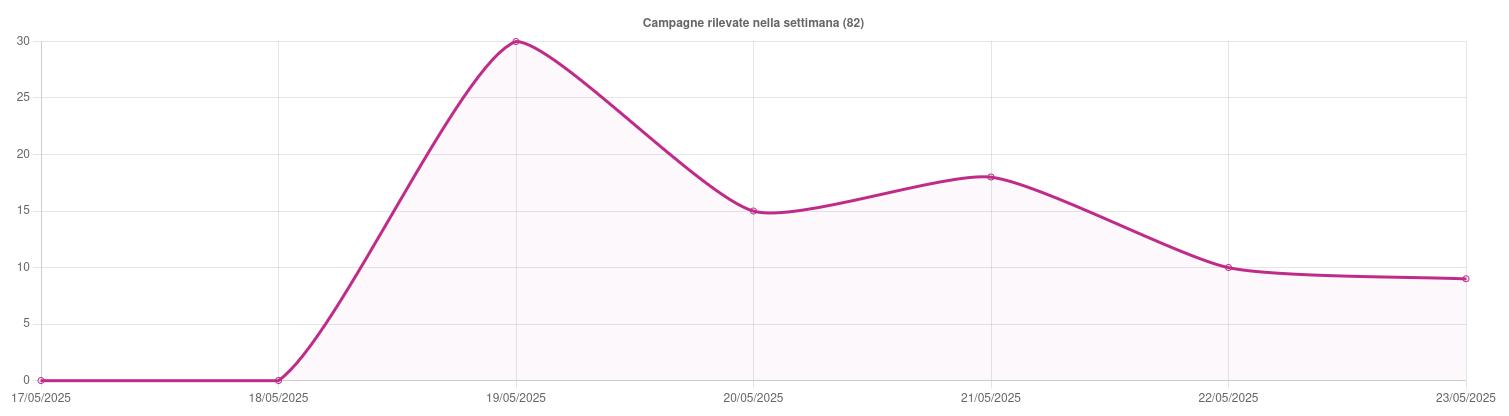

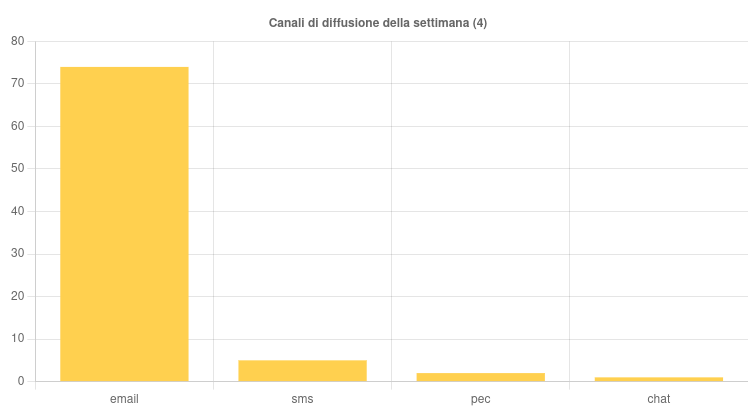

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 82 campagne malevole, di cui 42 con obiettivi italiani e 40 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 929 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

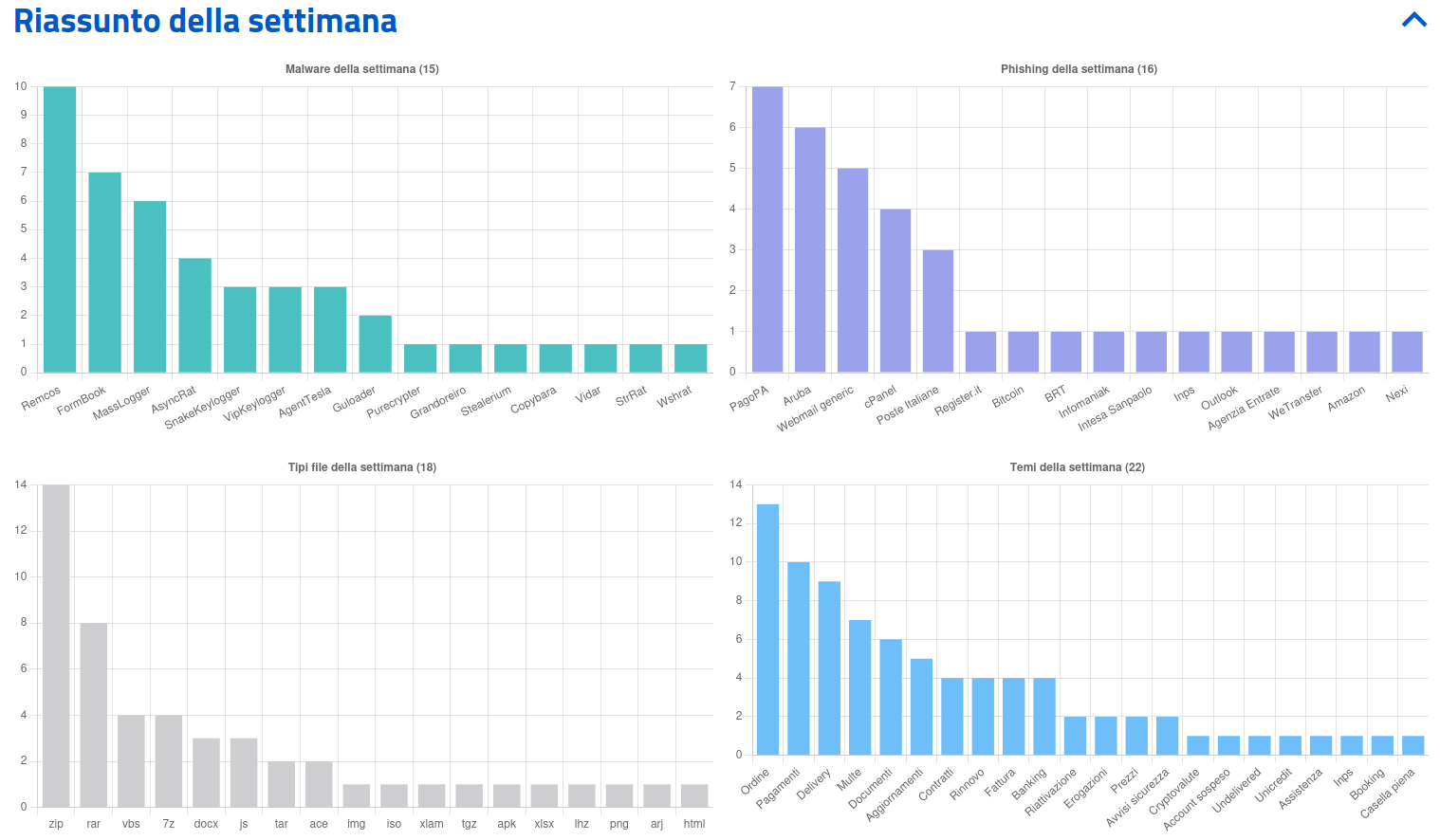

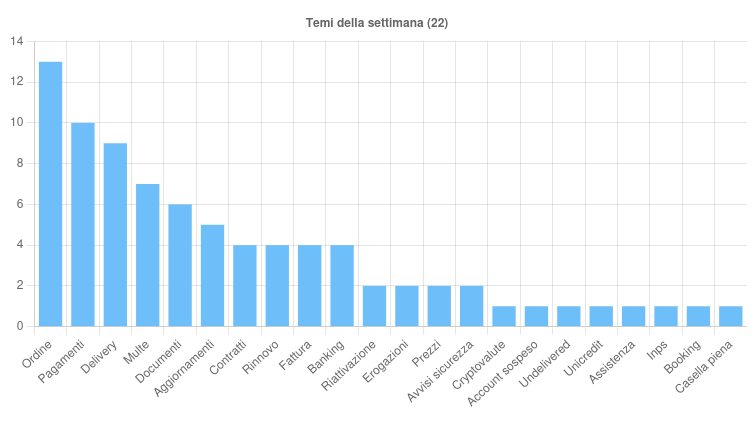

Sono 22 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

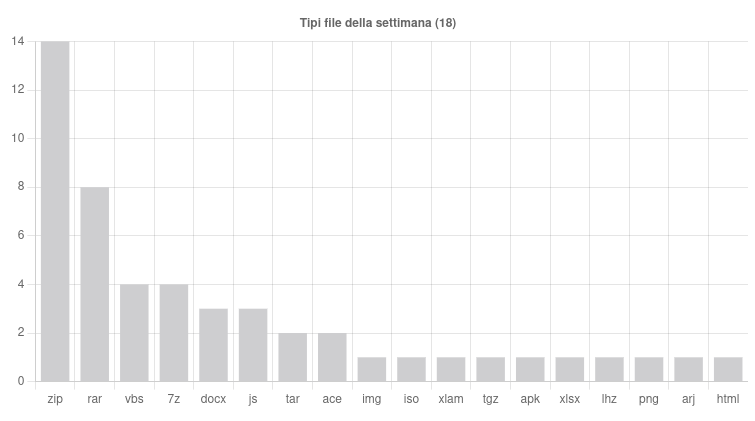

- Ordine – Tema impiegato in dodici campagne via email, tutte finalizzate alla diffusione di malware. Nelle dieci campagne generiche si sono alternate famiglie quali MassLogger, Guloader, FormBook, AgentTesla, AsyncRat, SnakeKeylogger, Remcos e VipKeylogger. In ambito italiano il tema Ordine ha caratterizzato due campagne che veicolano PureCrypter e FormBook.

- Pagamenti – Tema impiegato in sei campagne via email. Nelle quattro campagne generiche è stato sfruttato per veicolare malware quali FormBook, SnakeKeylogger e Grandoreiro. In ambito italiano il tema “Pagamenti” ha caratterizzato due campagne di phishing via email: una ha sfruttato il brand di Aruba e l’altra si è presentata come comunicazione da webmail generica per sottrarre credenziali agli utenti.

- Delivery – Tema impiegato in nove campagne tra email e SMS, rivolte sia alla diffusione di malware sia al phishing. Sul fronte malware si contano cinque campagne: tre generiche (due Remcos e una FormBook) e due italiane che veicolano Guloader e MassLogger. Sul versante phishing, il tema “Delivery” ha prodotto quattro campagne italiane – tre smishing che sfruttano il nome di Poste Italiane e una via email che si spaccia per comunicazione BRT – per sottrarre credenziali agli utenti.

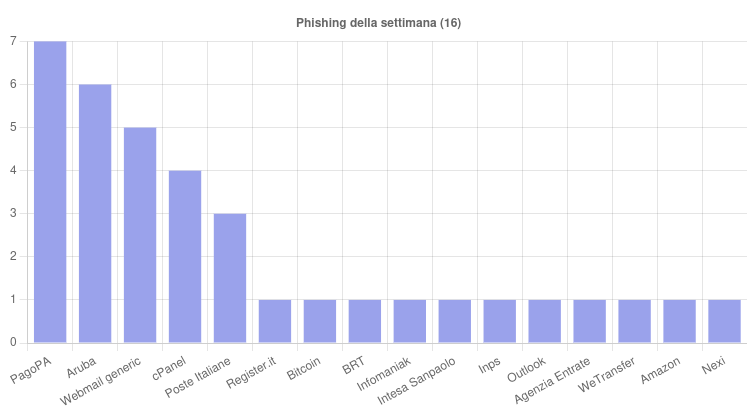

- Multe – Tema impiegato in sei campagne italiane di phishing via email: tutte sfruttano il nome e il logo di PagoPA. In ciascuna di esse vengono inviati falsi avvisi di multa per indurre gli utenti a inserire le proprie credenziali e i dati di carte di pagamento.

- Documenti – Tema impiegato in sei campagne via email, tutte finalizzate alla diffusione di malware. Nelle due di matrice generica si segnalano Remcos e VipKeylogger. In ambito italiano il tema Documenti ha caratterizzato quattro campagne, di cui due veicolavano Remcos, una Guloader e una AsyncRat.

I temi restanti sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Non si arrestano le campagne di phishing che abusano del nome e del logo di PagoPA. Si sta assistendo ad una nuova ondata particolarmente intensa di e-mail fraudolente, che millantando presunte multe stradali, mirano a impossessarsi dei dati personali e dettagli delle carte di credito delle vittime. Grazie anche alle numerosissime segnalazioni di cittadini che attivamente contribuiscono alla condivisione delle comunicazioni malevole ricevute, Il CERT-AGID sta collaborando a stretto contatto con PagoPA per mitigare la minaccia. Maggiori informazioni sono disponibili nella notizia dedicata.

- Il CERT-AGID ha avuto evidenza di una nuova campagna di phishing mirata contro l’Agenzia delle Entrate. I messaggi fraudolenti, travestiti da comunicazioni ufficiali dell’Ente, reindirizzano a una pagina contraffatta che riproduce l’interfaccia del sito ufficiale dell’Agenzia, con l’obiettivo di carpire le credenziali di accesso degli utenti.

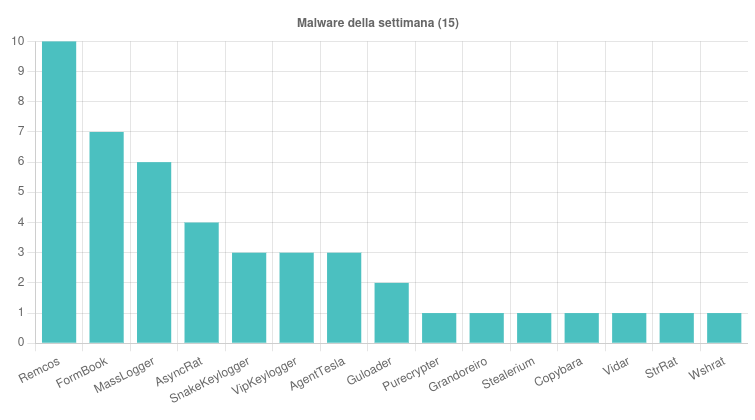

Malware della settimana

Sono state individuate, nell’arco della settimana, 15 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Rilevate dieci campagne via email: sei campagne generiche a tema “Contratti”, “Documenti”, “Delivery” , “Prezzi” e “Ordine”, e quattro campagne italiane a tema “Documenti”, “Fattura” e “Delivery”.

- FormBook – Scoperte sei campagne via email: tre campagne generiche a tema “Pagamenti”, “Ordine” e “Delivery” diffuse con allegati ZIP, RAR e DOCX, e tre campagne italiane a tema “Contratti”, “Inps” e “Ordine” con allegati IMG, ZIP e VBS.

- MassLogger – Identificate sei campagne via email: tre generiche a tema “Ordine” e “Contratti” e tre italiane a tema “Delivery”, “Banking” e “Unicredit”, diffuse con allegati RAR, ZIP e TAR.

- AsyncRat – Rilevate quattro campagne via email: tre di stampo generico a tema “Fattura”, “Booking” e “Ordine” diffuse con link a HTML e allegati JS e RAR; e una campagna italiana a tema “Documenti” con allegato ZIP.

- SnakeKeylogger – Individuate tre campagne generiche via email: due a tema “Pagamenti” e una a tema “Ordine”, tutte finalizzate alla distribuzione del malware tramite allegati ZIP.

- AgentTesla – Rilevate tre campagne generiche via email: una a tema “Ordine” con link a JavaScript e due con allegati RAR e TGZ a tema rispettivamente “Contratti” e “Ordine”.

- SnakeKeylogger – Scoperte due campagne generiche a tema “Pagamenti” e “Preventivo” diffuse via email con allegati ZIP.

- VipKeylogger – Identificate due campagne generiche via email: una a tema “Documenti” con allegato RAR e una a tema “Ordine” con archivio 7Z.

- Copybara – Individuata una campagna italiana a tema “Banking” che diffonde l’APK malevolo tramite link contenuti in SMS.

- Purecrypter – Rilevata una campagna italiana a tema “Ordine” diffusa tramite email con allegati DOC o DOCX.

Phishing della settimana

Sono 16 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Aruba, CPanel e Poste Italiane, oltre alle sempre presenti campagne ad argomento Webmail generica.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche