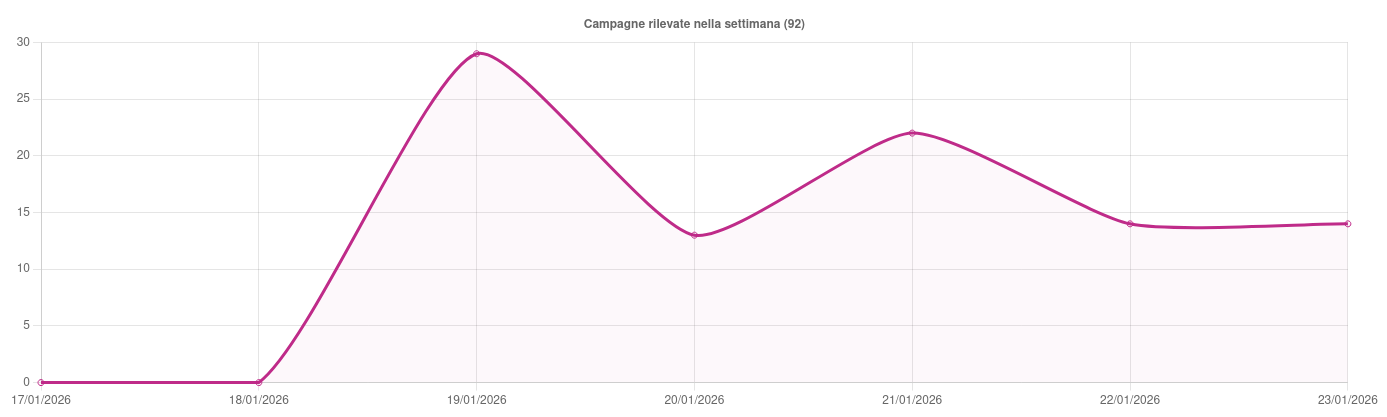

Sintesi riepilogativa delle campagne malevole nella settimana del 17 – 23 gennaio

riepilogo

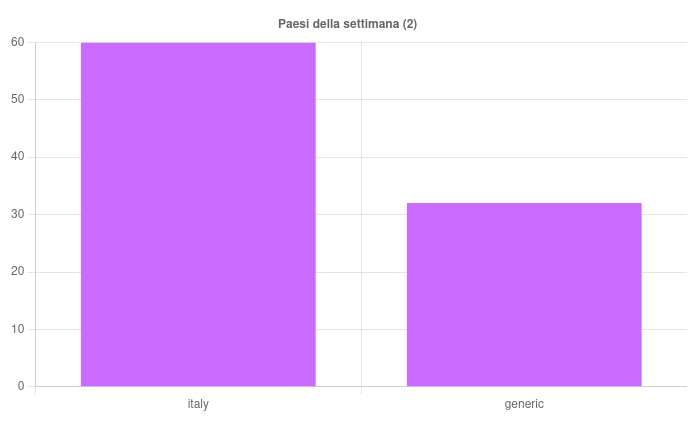

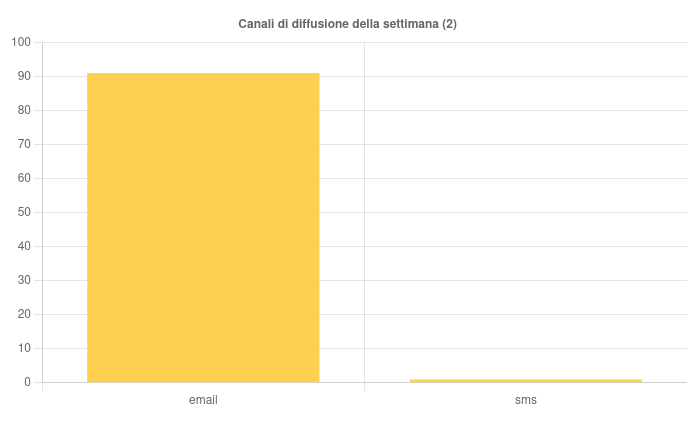

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 92 campagne malevole, di cui 60 con obiettivi italiani e 32 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 588 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

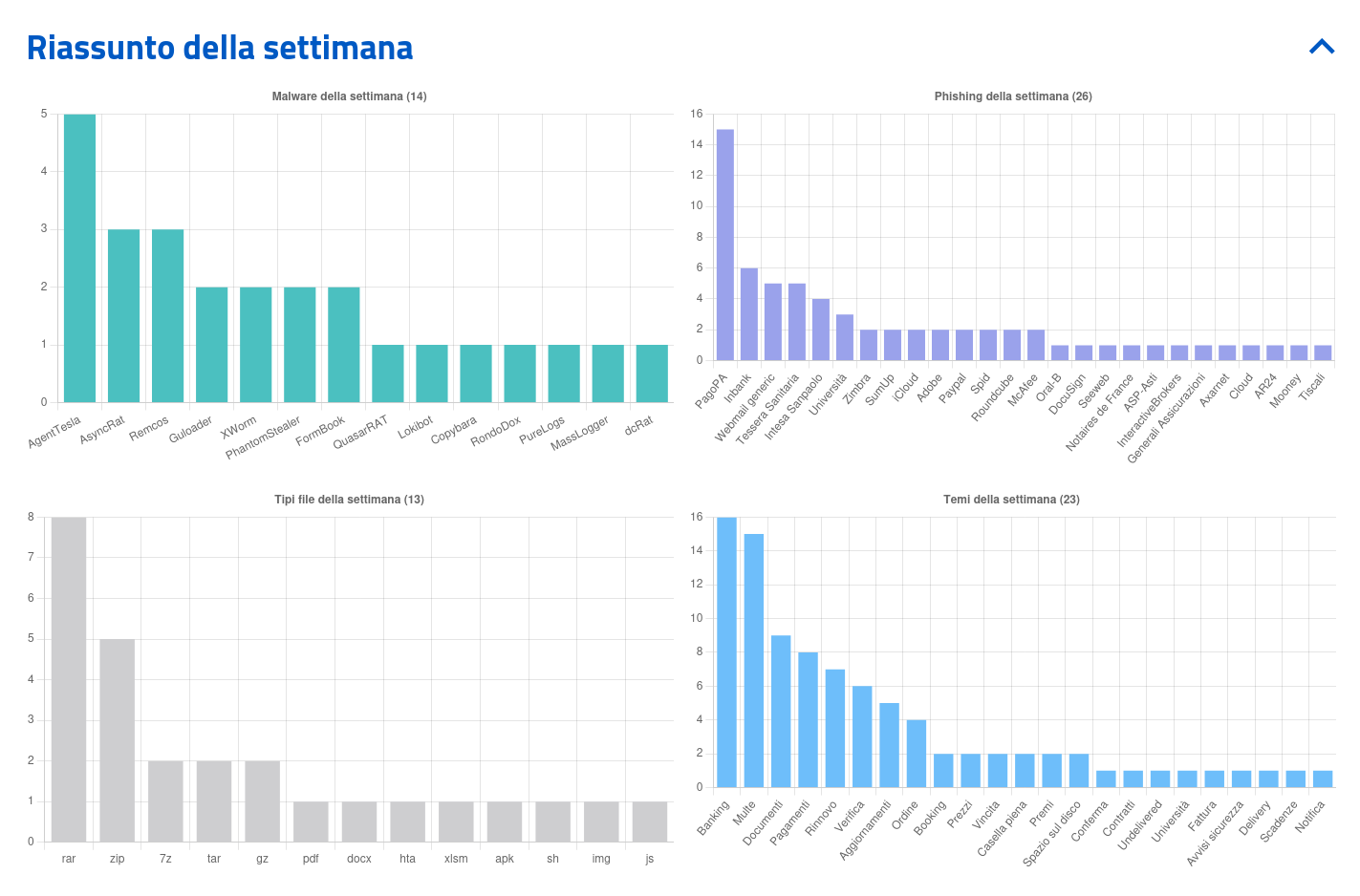

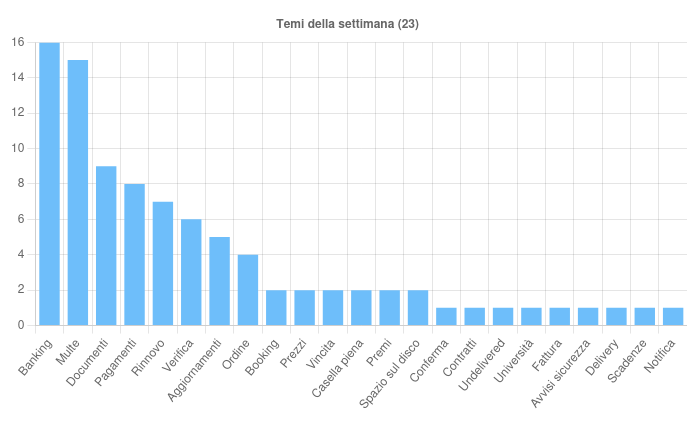

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

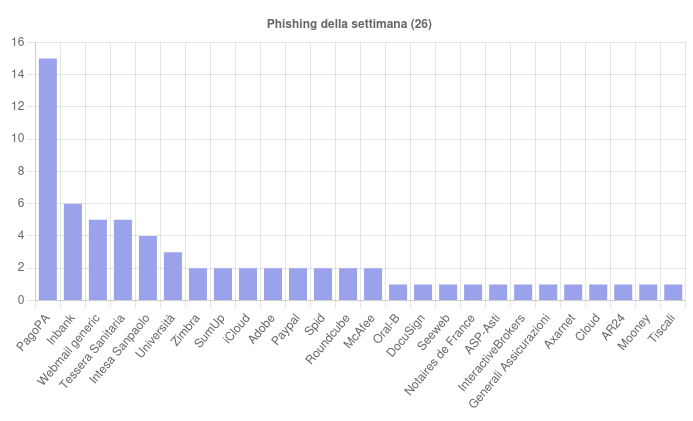

- Banking – Tema sfruttato in 13 campagne italiane di phishing rivolte a clienti Inbank, Intesa Sanpaolo, InteractiveBokers e SumUp. Il tema è stato inoltre utilizzato per distribuire tre campagne, di cui due generiche, mirate a veicolare i malware Asyncrat, Lokibot e Copybara.

- Multe – Argomento impiegato in 15 campagne di phishing italiane, tutte veicolate tramite email e simulanti finte notifiche da parte di PagoPA. Le comunicazioni si fingono avvisi di multe stradali non ancora saldate e mirano a indurre gli utenti a fornire dati personali e bancari.

- Documenti – Argomento utilizzato in sei campagne generiche di phishing ai danni di AR24,

Notaires de France, Adobe, Roundcube e DocuSign. Il tema è stato sfruttato anche per tre campagne malware, di cui due italiane, volte alla diffusione di MassLogger, PureLogs e Guloader. - Pagamenti – Tema usato in tre campagne di phishing, di cui due generiche, che hanno abusato dei marchi Aruba e PayPal. Rilevate, inoltre, cinque campagne malware, sia italiane che generiche, mirate a distribuire AgentTesla e Remcos.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha rilevato due nuove campagne di phishing rivolte ad utenti SPID. La prima è diffusa tramite email ingannevole che invitano la potenziale vittima ad accedere alla propria area privata per controllare i dati, e mira ad acquisire le generalità oltre a informazioni sul conto corrente. La seconda, invece, sfrutta anche il nome e il logo dell’Agenzia delle Entrate e mira alle credenziali di accesso delle identità digitali. Le comunicazioni ingannevoli invitano l’utente ad accedere all’area riservata dell’Agenzia delle Entrate e lo indirizzano a una pagina web contenente un finto modulo di login tramite SPID.

- Anche questa settimana sono proseguiti i phishing a tema Tessera Sanitaria. Le email malevole avvisano della presunta scadenza della tessera e invitano al rinnovo con l’obiettivo di sottrarre alle vittime diverse informazioni personali come nome, email, telefono e dati della carta di pagamento. Il CERT-AGID ha pubblicato una breve sintesi con i dettagli e i numeri delle campagne osservate nelle ultime due settimane di gennaio.

- Il CERT-AGID ha avuto evidenza di campagne di phishing mirato ai danni di studenti e personale di diverse università italiane, fra cui le Università di Brescia e di Salerno. Le comunicazioni fraudolente invitano le vittime a cliccare un link per poter prendere visione delle modalità di attribuzione di un falso premio di incentivazione, indirizzando a una pagina che replica l’area di login dell’Ateneo con l’obiettivo di acquisire credenziali di account istituzionali.

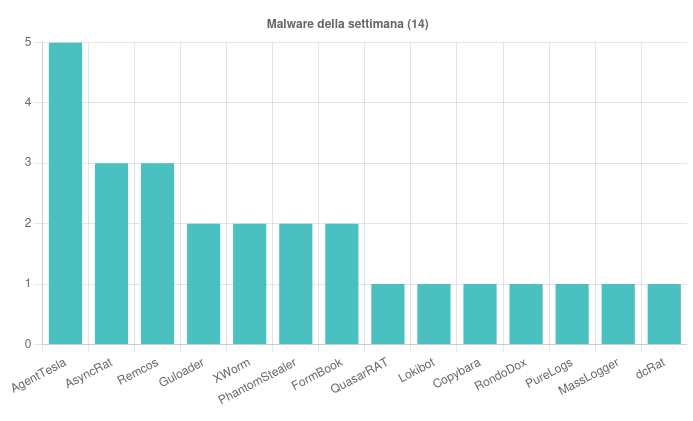

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

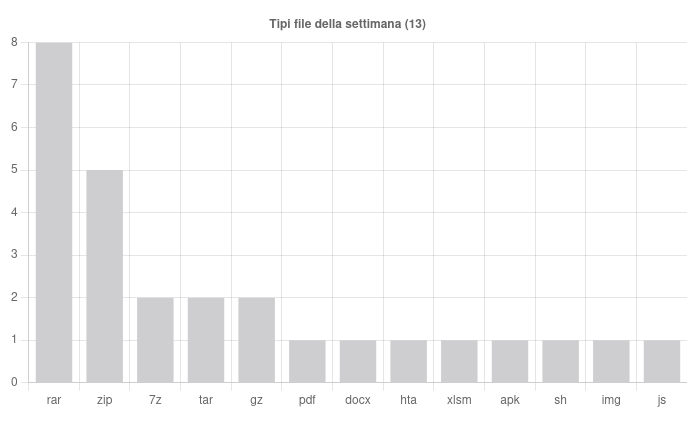

- AgentTesla – Individuate una campagna italiana a tema “Pagamenti” e quattro campagne generiche a tema “Ordine”, “Delivery”, “Booking” e “Pagamenti” distribuite mediante email con allegati RAR, ZIP e GZ.

- AsyncRat – Osservate tre campagne generiche ad argomento “Banking”, “Booking” e “Prezzi” che hanno sfruttato allegati 7Z e RAR o link a file ZIP.

- Remcos – Rilevate due campagne italiane e una generica che hanno usato il tema “Pagamenti” e sono state veicolate tramite allegati RAR e GZ.

- FormBook – Scoperte due campagne generiche ad argomento “Ordine” diffuse con allegati RAR e DOCX.

- Guloader – Individuate una campagna italiana a tema “Contratti” diffusa con allegato TAR e una campagna generica a tema “Documenti” diffusa tramite PDF.

- PhantomStealer – Rilevate due campagne generiche “Fattura” e “Ordine” diffuse tramite allegati XLSM e link a file RAR dannosi.

- XWorm – Osservate due campagne generiche a tema “Aggiornamenti” e “Prezzi” distribuite tramite email contenenti allegati 7Z e TAR.

- Copybara – Scoperta una campagna italiana a tema “Banking” veicolata tramite SMS contente link che consente il download dell’APK malevolo.

- MassLogger e PureLogs – Individuate due campagne italiane “Documenti” veicolate tramite allegati ZIP e IMG.

- RondoDox – Rilevata una campagna italiana che sfrutta una vulnerabilità in ThinkPHP.

- dcRat e QuasarRAT – Rilevate due campagne generiche “Aggiornamenti” distribuite con email con allegati ZIP.

- Lokibot – Individuata infine una campagna generica a tema “Banking” veicolata mediante allegato RAR.

Phishing della settimana

Sono 26 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Inbank e Tessera Sanitaria.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche