Sintesi riepilogativa delle campagne malevole nella settimana del 15 – 21 febbraio

riepilogo

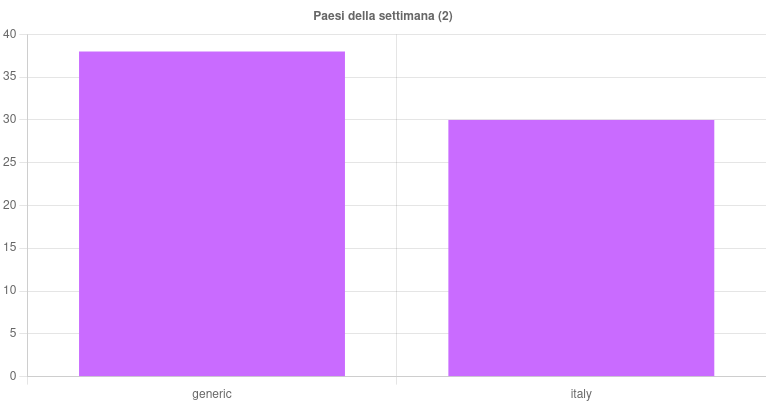

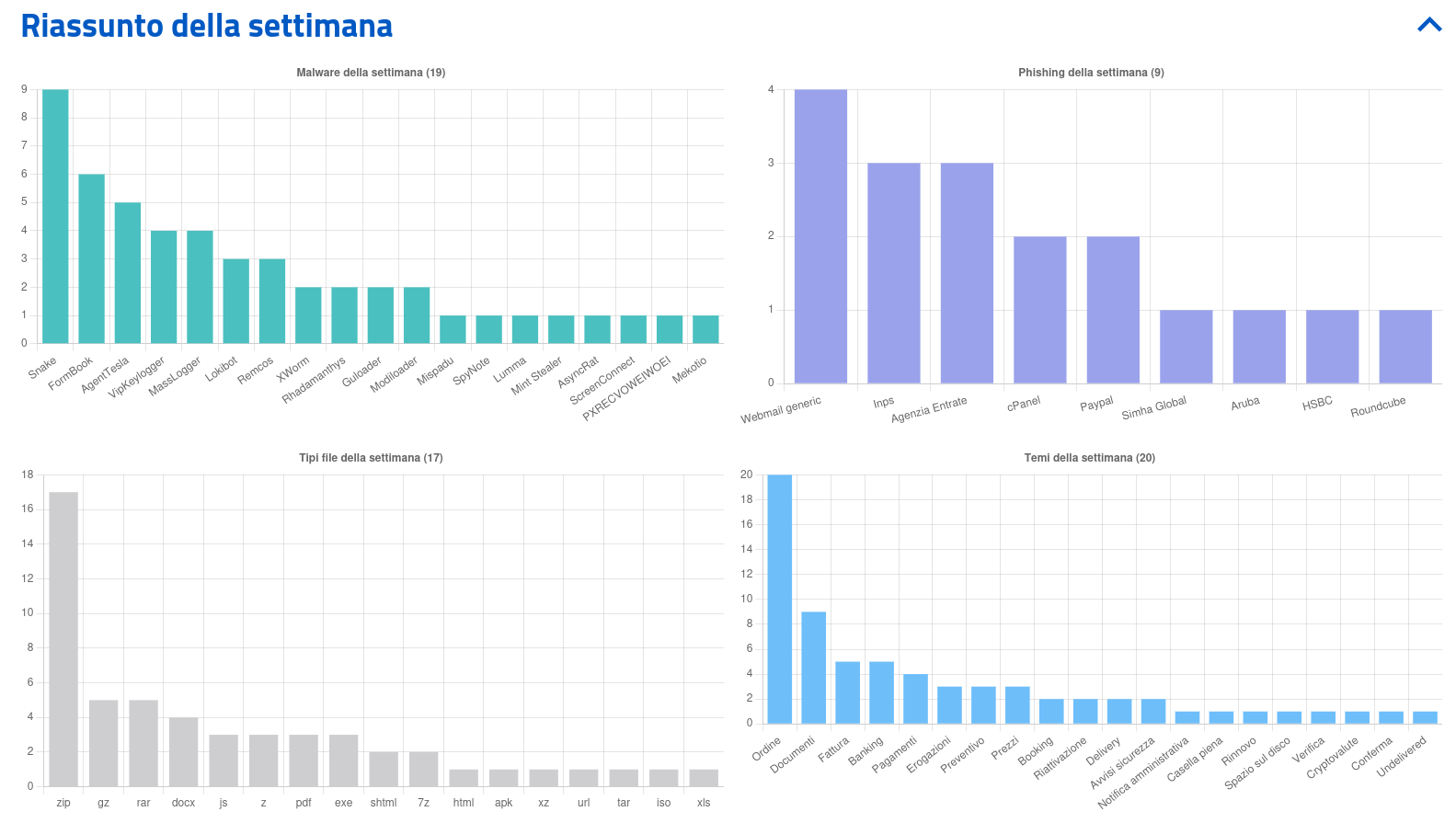

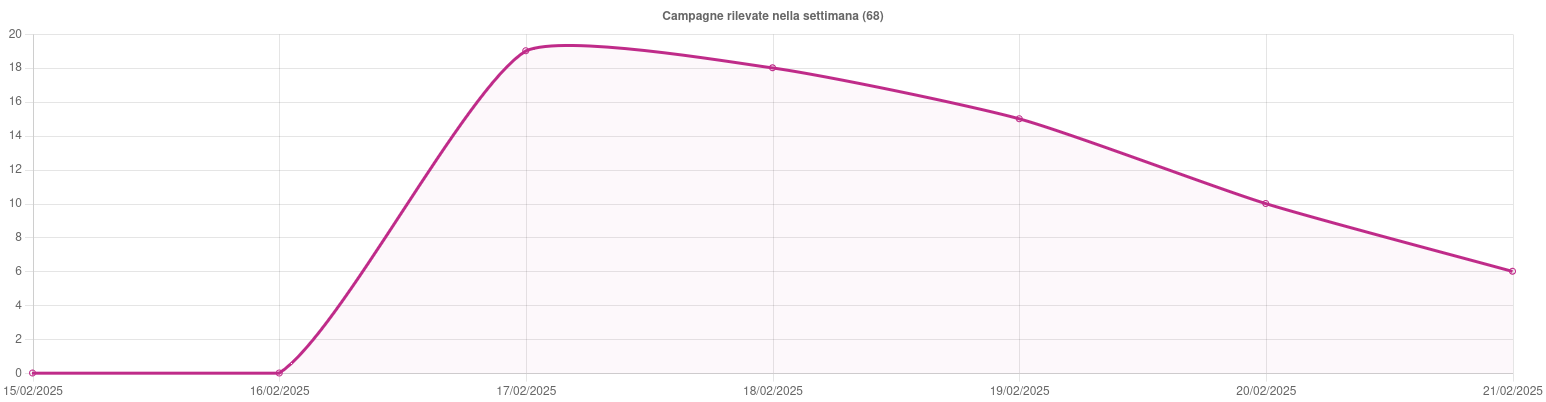

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 68 campagne malevole, di cui 30 con obiettivi italiani e 38 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1048 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

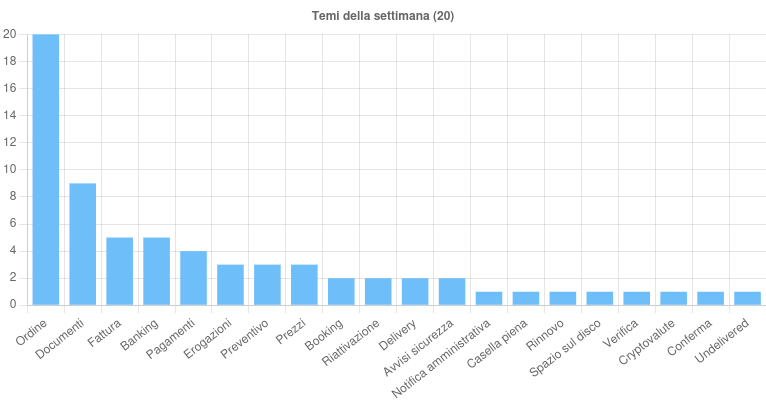

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Tema utilizzato per molte campagne, sia generiche che italiane, che hanno avuto lo scopo di diffondere i malware Formbook, Modiloader, PXRECVOWEIWOEI, Guloader, AgentTesla, VipKeyLogger e Snake Keylogger.

- Documenti – Argomento sfruttato per due campagne di phishing ai danni dell’Agenzia delle Entrate, oltre che per diverse campagne, quasi tutte italiane, volte a veicolare i malware Lokibot, Mekotio, AgentTesla, Lumma Stealer, Xworm e Rhadamanthys.

- Banking – Tema usato in una campagna italiana di phishing ai danni di utenti PayPal e in una generica ai danni di HSBC. Sfruttato inoltre per tre campagne italiane finalizzate a veicolare i malware MassLogger RAT, SpyNote e Snake Keylogger.

- Fattura – Argomento utilizzato per molte campagne, quasi tutte generiche, volte a veicolare i malware Remcos, Mispadu, Mint Stealer e MassLogger RAT.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Recentemente sono state individuate e risolte vulnerabilità nelle librerie .NET utilizzate per l’autenticazione a SPID e CIE. Le vulnerabilità, scoperte e segnalate tempestivamente al CERT-AGID dalla società Shielder, riguardano il meccanismo di verifica delle risposte SAML. Il problema interessa esclusivamente i Service Provider che hanno implementato l’autenticazione a SPID o CIE utilizzando le suddette librerie .NET. Dettagli ulteriori nella comunicazione del CERT-AGID.

- Il CERT-AGID ha avuto evidenza di campagne di phishing che utilizzano il nome e il logo di INPS e dell’Agenzia delle Entrate. I cybercriminali sfruttano la prospettiva di un presunte erogazioni di denaro e la paura di sanzioni per tasse non pagate per indurre le vittime a condividere dati personali, fra cui: nome e cognome, residenza, numero di telefono, copie di documenti d’identità e dati della carta di pagamento. Le opportune misure di contrasto sono state intraprese dal CERT-AGID con il supporto dei registrar dei domini malevoli.

- Dopo esattamente cinque mesi dall’ultima apparizione, torna in Italia una campagna mirata a diffondere l’infostealer “Obj3ctivity“, anche noto con il nome “PXRECVOWEIWOEI“, su cui il CERT-AGID ha gia pubblicato delle analisi. Questa volta il primo step di infezione è una mail in lingua italiana contenente un’immagine sfocata che nasconde un collegamento alla pagina di download di un file JavaScript malevolo. Lo script JS, relativamente offuscato, scarica ad esegue un altro script JS, che conduce all’esecuzione di un PowerShell, che a sua volta scarica come payload finale un un eseguibile .NET codificato in base64.

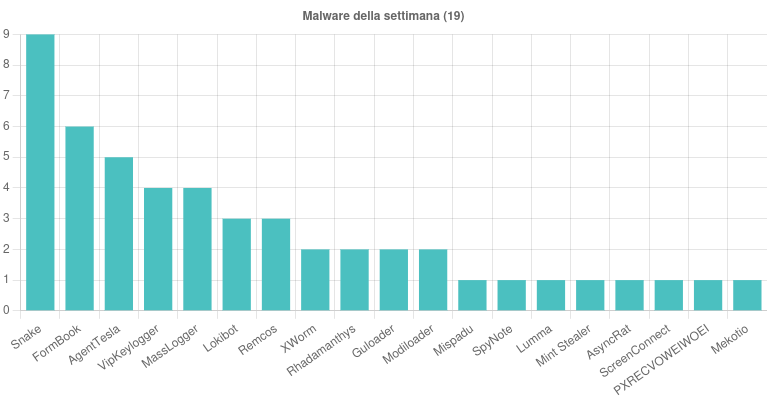

Malware della settimana

Sono state individuate, nell’arco della settimana, 19 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- SnakeKeylogger – Rilevate due campagne italiane e sette campagne generiche a tema “Ordine”, “Banking” e “Preventivo” veicolate tramite email con allegati ZIP, RAR, Z e 7Z.

- Formbook – Individuate sei campagne generiche a tema “Prezzi”, “Ordine” e “Delivery” diffuse tramite email contenenti allegati ZIP, DOCX e XLS.

- AgentTesla – Rilevate tre campagne italiane e due generiche a tema “Ordine” e “Documenti” diffuse tramite email con allegati ZIP, RAR e COM.

- VIPKeylogger – Scoperte quattro campagne generiche a tema “Pagamenti” e “Ordine” veicolate tramite email con allegati RAR, GZ e 7Z.

- Masslogger – Individuate due campagne italiane e due campagne generiche a tema “Fattura”, “Preventivo” e “Banking” diffuse con email con allegati ZIP, PDF, ISO e TAR.

- Lokibot – Rilevate tre campagne italiane a tema “Ordine” e “Documenti” veicolate tramite email con allegati ZIP e GZ.

- Remcos – Scoperte tre campagne generiche a tema “Ordine” e “Fattura” diffuse con email con allegati DOCX e XZ.

- XWorm – Rilevate una campagna italiana a tema “Documenti” e una campagna generica a tema “Booking” distribuite tramite email contenenti link a file malevoli.

- Modiloader – Individuate due campagne italiane a tema “Ordine” veicolate tramite email con allegato GZ.

- Guloader – Scoperte due campagne italiane a tema “Ordine” veicolate tramite email con allegato Z.

- Rhadamanthys – Rilevate due campagne italiane a tema “Documenti” e “Booking” diffuse tramite email con documenti PDF contenenti link a script malevoli.

- Spynote – Rilevata una campagna italiana a tema “Banking”, veicolata tramite link a file APK.

- Mispadu – Individuata una campagna generica a tema “Fattura” diffusa tramite email con link a file ZIP.

- PXRECVOWEIWOEI – Individuata una campagna generica a tema “Ordine” veicolata tramite email con link a script JS.

- Mekotio – Scoperta una campagna generica a tema “Documenti” diffusa tramite email con link a file ZIP.

- LummaStealer – Individuata una campagna italiana a tema “Documenti” diffusa tramite email con allegato ZIP contenente script JS.

- MintStealer – Scoperta una campagna italiana a tema “Fattura” veicolata tramite email contenente link a script JS.

- ScreenConnect – Rilevata una campagna generica a tema “Conferma” diffusa tramite email con link a file eseguibili malevoli.

- AsyncRat – Individuata infine una campagna generica a tema “Cryptovalute” veicolata tramite email con link a file malevoli.

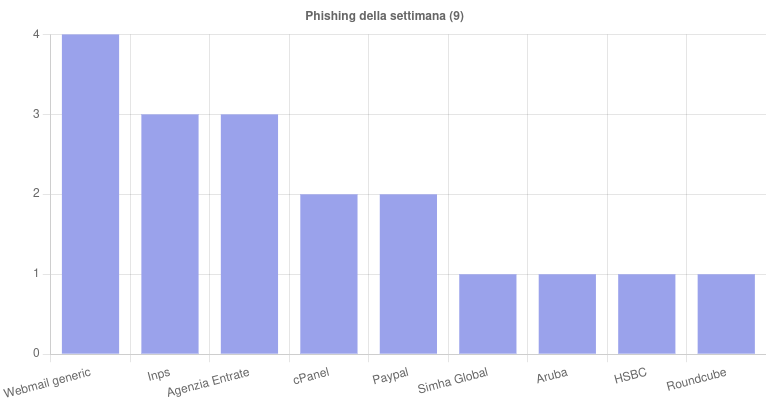

Phishing della settimana

Sono 9 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema INPS e Agenzia delle Entrate, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

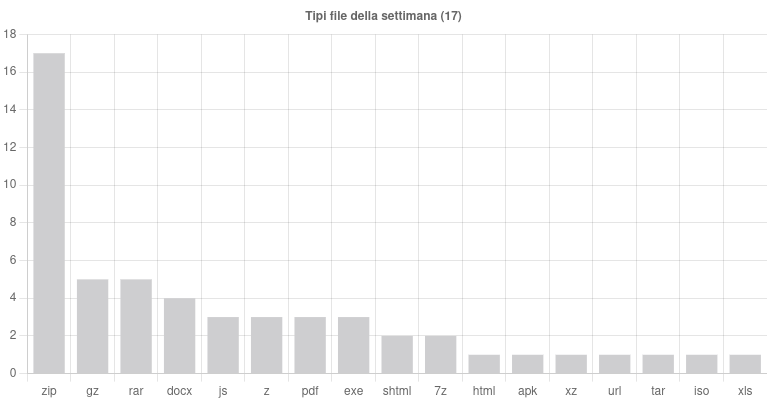

Formati di file principalmente utilizzati per veicolare i malware

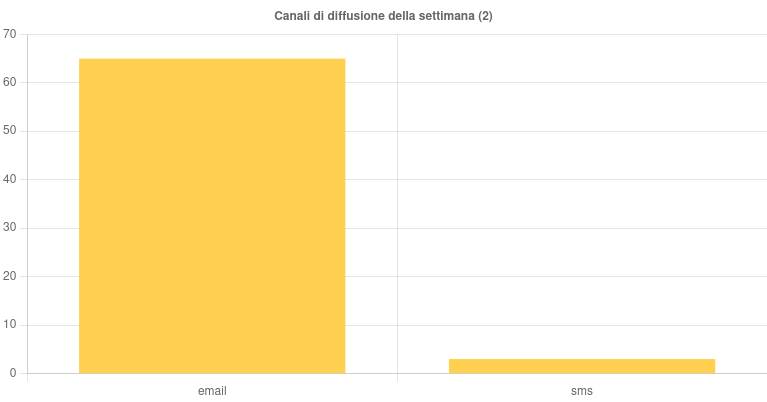

Canali di diffusione

Campagne mirate e generiche