Sintesi riepilogativa delle campagne malevole nella settimana del 14 – 20 giugno

riepilogo

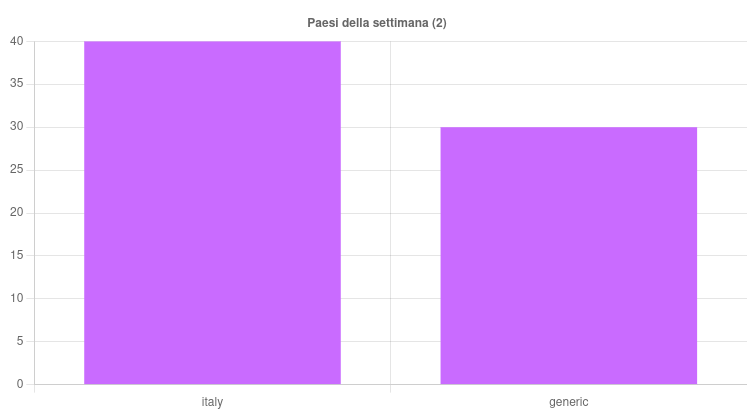

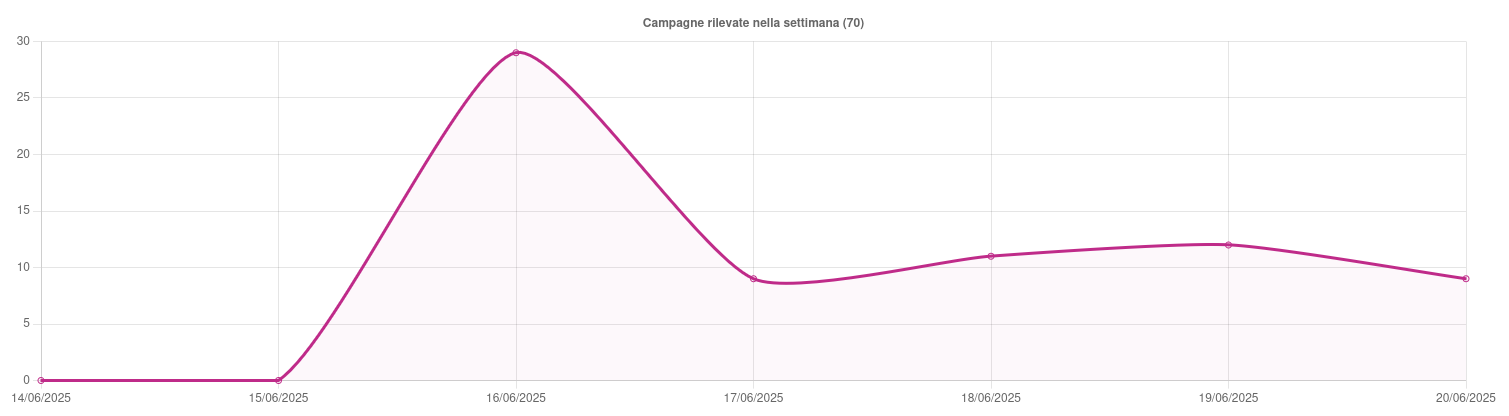

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 70 campagne malevole, di cui 40 con obiettivi italiani e 30 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 680 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

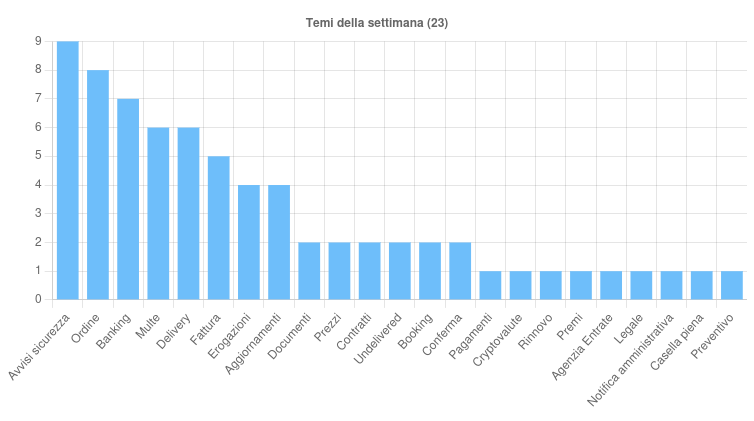

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Avvisi di sicurezza – Tema impiegato in nove campagne veicolate via email, di cui tre italiane e il resto generiche, tutte finalizzate ad attività di phishing. I messaggi simulano notifiche di sicurezza da parte di brand noti come PayPal, McAfee e Interactive Brokers.

- Ordine – Tema adoperato in otto campagne veicolate via email, tutte finalizzate alla diffusione di malware. Le comunicazioni fanno riferimento a presunti ordini, inducendo le vittime ad aprire allegati dannosi. Sono stati osservati diversi malware tra cui FormBook, AgentTesla, Remcos, AsyncRat e MassLogger. Le campagne in questione sono tutte generiche tranne una italiana.

- Banking – Tema impiegato in sette campagne, di cui sei italiane, veicolate principalmente via email e SMS, con un singolo caso in cui è stata sfruttato l’invio di PEC. Le campagne hanno finalità sia di phishing sia di diffusione malware. Tra questi ultimi è stata riscontrata la presenza di Copybara, MassLogger, BTMob e NetsupportRat.

- Multe – Tema ricorrente impiegato in sei campagne di phishing veicolate via email, tutte finalizzate al perimetro italiano. Viene sfruttato il brand PagoPA per simulare finte comunicazioni relative a sanzioni stradali non saldate. L’obiettivo è indurre le vittime a effettuare un pagamento verso portali fraudolenti.

- Delivery – Tema utilizzato in cinque campagne di phishing veicolate principalmente via SMS e email. Le campagne, di pertinenza esclusivamente italiana, sfruttano brand noti come Poste Italiane e BRT per simulare finte notifiche di spedizioni in giacenza o problemi nella consegna. L’argomento è stato sfruttato anche per una campagna generica che ha diffuso il malware AgentTesla.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Dopo quasi un mese di pausa, torna a colpire lo smishing ai danni di INPS. Quattro nuove campagne sono state identificate dal CERT-AGID, tutte finalizzate alla sottrazione di dati e documenti personali delle vittime da usare per il furto di identità. Degno di nota è che in una delle suddette campagne i criminali hanno fatto ricorso anche al nome e al logo di INAIL.

- Proseguono numerose le campagne di phishing che sfruttano il nome e il logo di PagoPA per sottrarre dati di carte di pagamento alle vittime: 54 gli Indicatori di Compromissione (IoC) recuperati solamente nel corso della settimana corrente, tutti condivisi con gli enti accreditati nonché con il team di sicurezza di PagoPA.

- Il CERT-AGID ha individuato una nuova campagna di phishing che abusa del nome della Polizia di Stato e fa riferimento a presunti reati di natura sessuale per spingere le vittime a pagare una falsa sanzione di 340€.

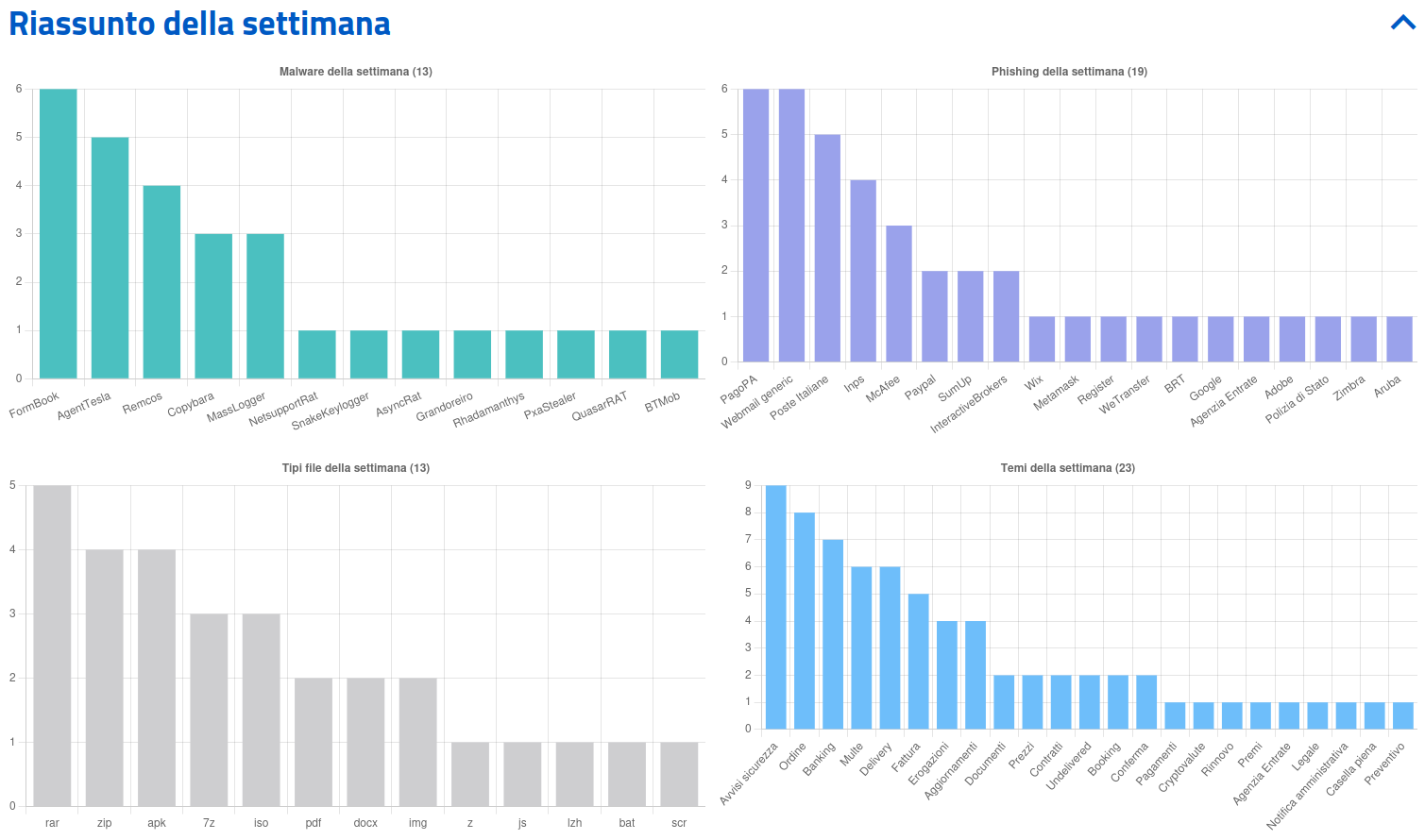

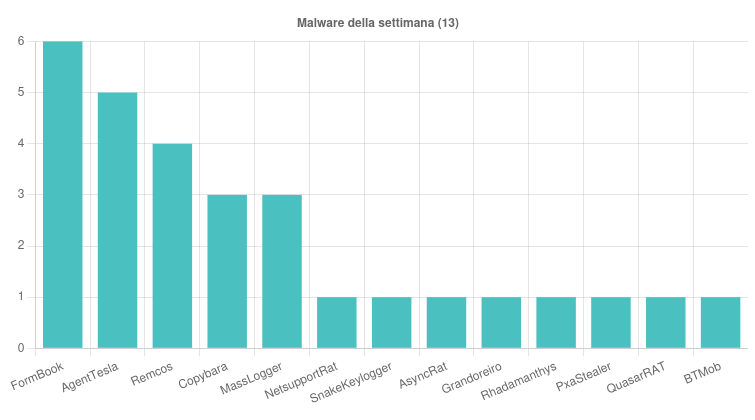

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate una campagna italiana a tema “Prezzi” e cinque campagne generiche a tema“Ordine”, “Contratti” e “Prezzi” veicolate tramite email con allegati DOCX, ZIP, RAR e LZH.

- AgentTesla – Scoperte due campagne italiane ad argomento “Fattura” e tre campagne generiche “Preventivo”, “Ordine” e “Delivery” diffuse via email contenenti allegati ISO, IMG e 7Z.

- Remcos – Scoperte due campagne italiane a tema “Booking” e “Ordine” e due campagne generiche a tema “Ordine” diffuse con email che presentano allegati ISO, 7Z e RAR.

- Copybara – Rilevate tre campagne italiane “Banking” veicolate tramite SMS contenenti link a file APK malevoli.

- MassLogger – Scoperte due campagne italiane a tema “Fattura” e “Banking”, veicolate mediante email con allegati BAT e SCR, e una campagna generica “Ordine” diffusa tramite email con allegato 7Z.

- NetsupportRat – Rilevata una campagna italiana ad argomento “Banking” veicolata tramite comunicazioni PEC con allegato PDF.

- PxaStealer – Rilevata una campagna italiana a tema “Legale” diffusa tramite email contenente allegato ZIP.

- BTMob – Rilevate una campagna italiana “Banking” veicolata tramite SMS con link a file APK malevolo.

- Rilevate infine diverse campagne generiche AsyncRat, Grandoreiro, Rhadamanthys, QuasarRAT, SnakeKeylogger che hanno sfruttato i temi “Ordine”, “Fattura”, “Booking”, “Aggiornamenti” e “Documenti” e sono state veicolate tramite email con allegati RAR, ZIP e JS.

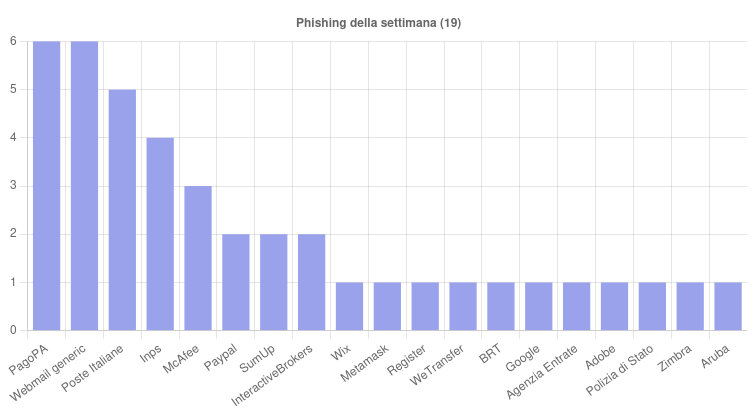

Phishing della settimana

Sono 19 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPa, Poste Italiane e INPS, ma ancor di più le campagne di Webmail generiche che mirano a rubare dati sensibili agli utenti.

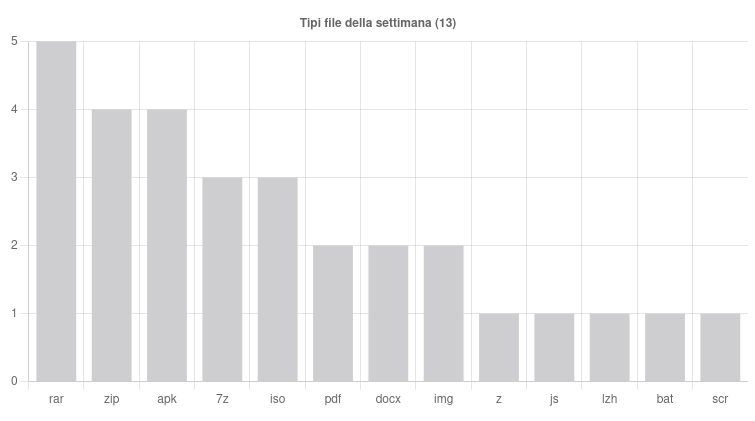

Formati di file principalmente utilizzati per veicolare i malware

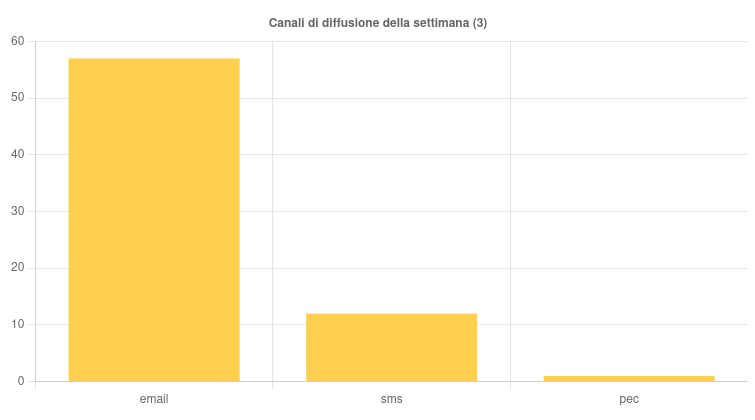

Canali di diffusione

Campagne mirate e generiche