Sintesi riepilogativa delle campagne malevole nella settimana del 13 – 19 settembre

riepilogo

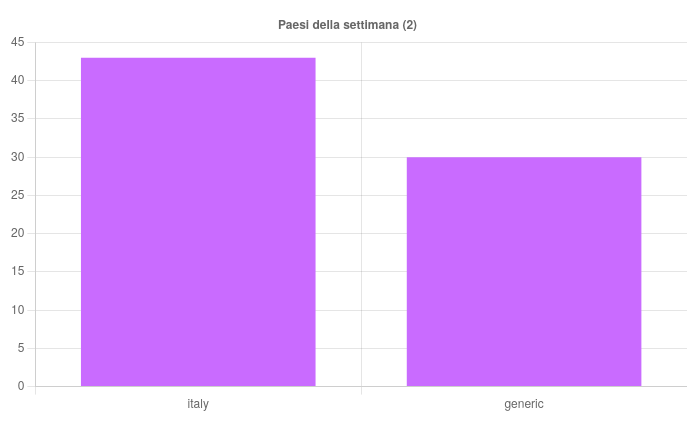

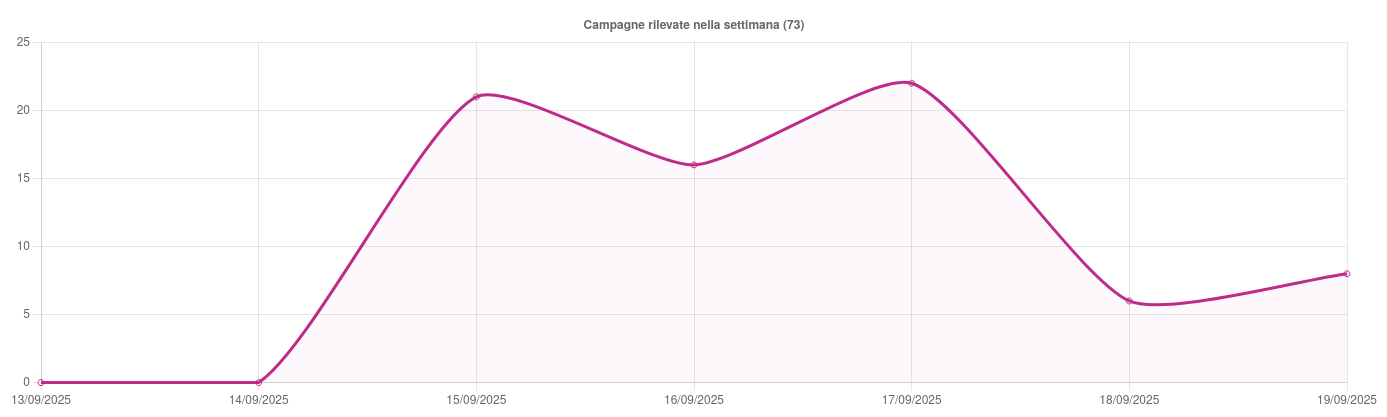

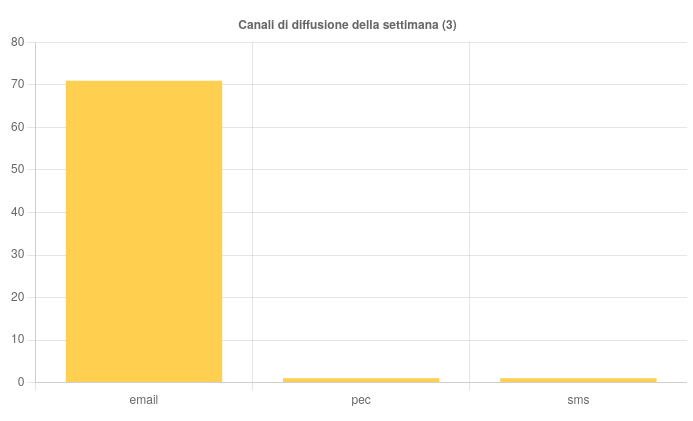

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 73 campagne malevole, di cui 43 con obiettivi italiani e 30 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 776 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

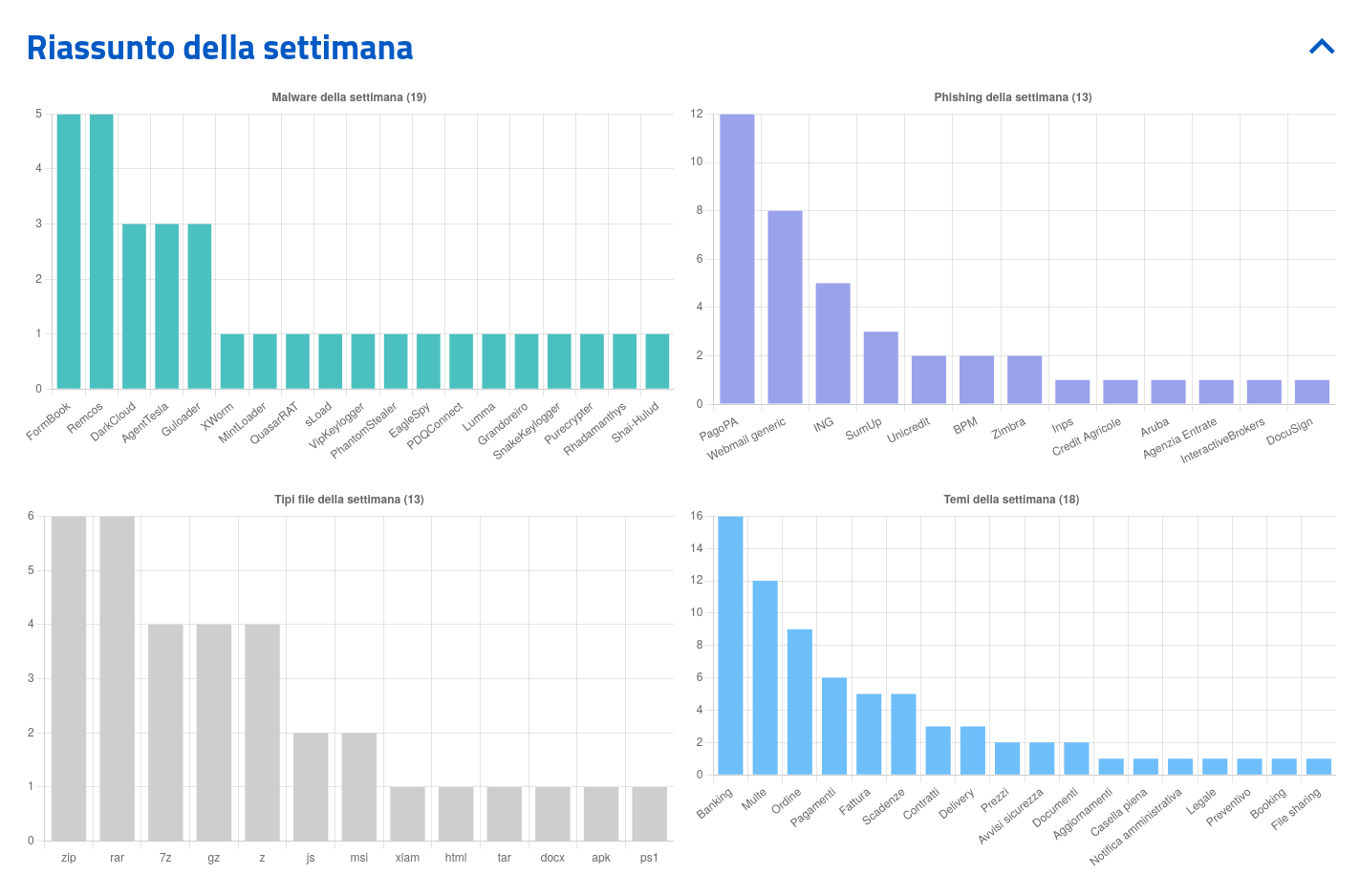

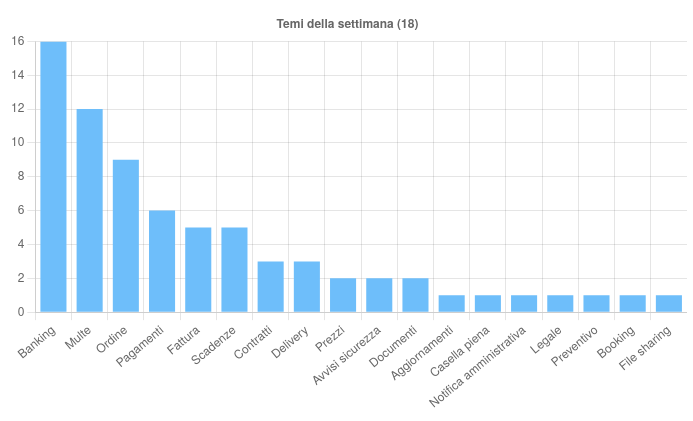

Sono 18 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

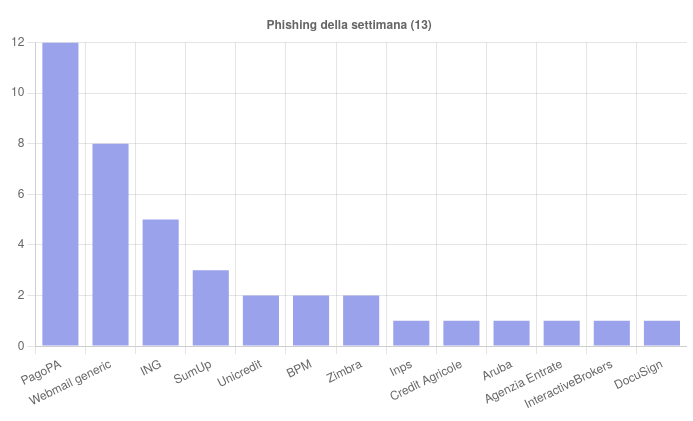

- Banking – Tema sfruttato in sedici campagne, di cui quattordici italiane e due generiche, veicolate principalmente tramite email. Gli istituti bancari presi di mira includono ING, BPM, Intesa Sanpaolo, Unicredit, Fineco, Credit Agricole e InteractiveBrokers, oltre a SumUp e Paypal.

- Multe – Tema sfruttato in diverse campagne italiane, tutte veicolate tramite email che abusano del brand PagoPA. Le campagne riproducono false notifiche di sanzioni o avvisi di pagamento con l’obiettivo di sottrarre i dati delle carte delle vittime.

- Ordine – Tema sfruttato in nove campagne, di cui sei generiche e tre italiane, tutte volte alla diffusione di diversi malware.

- Pagamenti – Tema sfruttato in sei campagne, di cui quattro generiche e due italiane, veicolate principalmente tramite email. Tra le campagne italiane si segnala un phishing che sfrutta il nome dell’Agenzia delle Entrate.

- Scadenze – Tema sfruttato in cinque campagne, di cui quattro italiane e una generica, tutte veicolate tramite email. Le campagne hanno principalmente simulato avvisi legati a webmail in scadenza, abusando sia di brand generici sia di piattaforme specifiche come Zimbra, con l’obiettivo di sottrarre le credenziali di accesso alle caselle di posta elettronica delle vittime.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata una campagna di phishing ai danni dell’Agenzia delle Entrate finalizzata a rubare wallet di criptovalute. I messaggi malevoli, che all’apparenza sembrano notifiche ufficiali, rimandano a domini recentemente registrati che riproducono graficamente il portale dell’Agenzia. Qui viene simulata una procedura di dichiarazione telematica che richiede generalità, recapiti e dati fiscali e, in fase finale, la vittima viene invitata a collegare il proprio wallet o a inserire la seed phrase di recupero, permettendo così agli attaccanti di ottenere accesso ai fondi in criptovalute. Ulteriori dettagli sono disponibili nel post Telegram.

- È stata analizzata dal CERT-AGID una recente campagna malware che sfrutta PDQConnect, strumento legittimo di gestione remota normalmente usato dagli amministratori IT. La campagna è veicolata tramite email che, sfruttando l’esca della condivisione di documenti, rimandano a una finta pagina di login Microsoft Outlook. Se l’indirizzo email inserito corrisponde a quello del destinatario del messaggio, viene proposto il download di un file MSI che consente l’installazione del software di controllo remoto.

- È stata osservata e analizzata una campagna malware che usa false comunicazioni riguardanti il Politecnico di Milano per veicolare FormBook, malware molto diffuso e progettato per sottrarre credenziali e dati sensibili. Il trojan è distribuito tramite messaggi ingannevoli che invitano i destinatari a consultare la documentazione allegata per poter presentare un’offerta per un presunto progetto. L’allegato, un archivio ZIP, contiene uno script JS malevolo che permette l’infezione.

- È stata rilevata e contrastata dal CERT-AGID, con il supporto dei gestori PEC, una nuova campagna italiana di malspam veicolata tramite caselle PEC compromesse. Il fine, come in precedenti campagne di natura simile, è stato la diffusione di malware attraverso MintLoader.

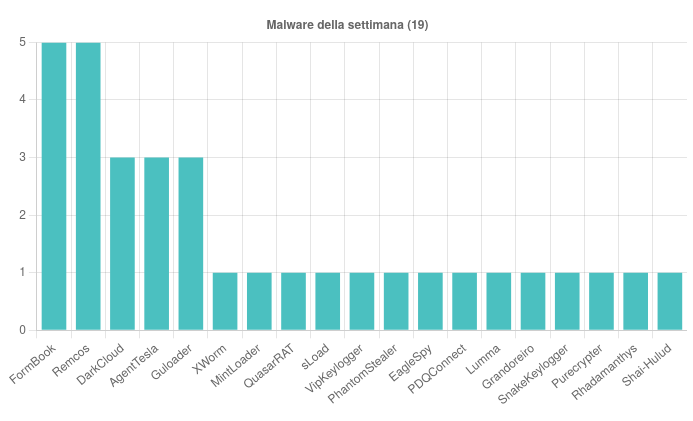

Malware della settimana

Sono state individuate, nell’arco della settimana, 19 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

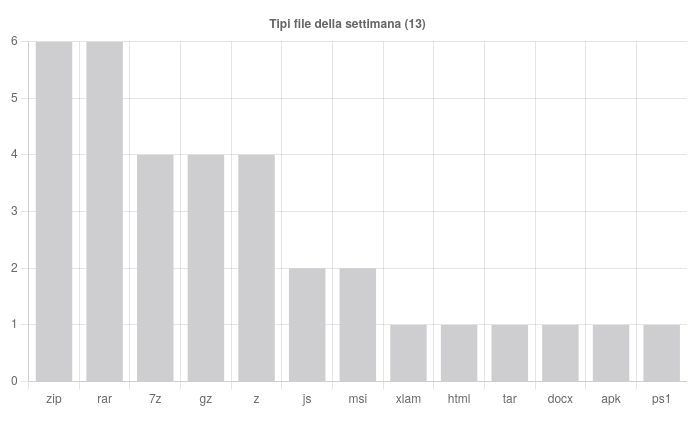

- FormBook – Scoperte una campagna italiana a tema “Preventivo” e quattro campagne generiche a tema “Ordine” e “Prezzi” distribuite tramite email con allegati ZIP e Z.

- Remcos – Rilevate una campagna italiana “Banking” e quattro campagne generiche “Contratti”, “Ordine” e “Pagamenti” veicolate mediante email con allegati RAR, GZ e 7Z.

- AgentTesla – Individuate due campagne italiane a tema “Delivery” e “Ordine” e una campagna generica “Delivery” distribuite con email contenenti allegati RAR e TAR.

- DarkCloud – Scoperte una campagna italiana “Ordine” e due campagne generiche diffuse con email con allegati ZIP, GZ e XLAM.

- Guloader – Rilevate una campagna italiana a tema “Ordine” 7Z e due campagne generiche a tema “Fattura” e “Delivery” veicolate tramite allegati 7Z, RAR e MSI.

- MintLoader – Rilevata una campagna italiana “Fattura” veicolata mediante comunicazioni PEC con allegato ZIP.

- EagleSpy – Individuata una campagna italiana “Banking” diffusa tramite SMS contenenti link al download dell’APK malevolo.

- Rilevate infine alcune campagne italiane sLoad e PDQConnect, nonché diverse campagne generiche SnakeKeylogger, VipKeylogger, XWorm, Rhadamanthys, QuasarRAT, Purecrypter, PhantomStealer, Lumma e Grandoreiro, tutte veicolate con file compressi allegati o link a script malevoli.

Phishing della settimana

Sono 13 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING e SumUp, oltre alle frequenti campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche