Sintesi riepilogativa delle campagne malevole nella settimana del 13 – 19 dicembre

riepilogo

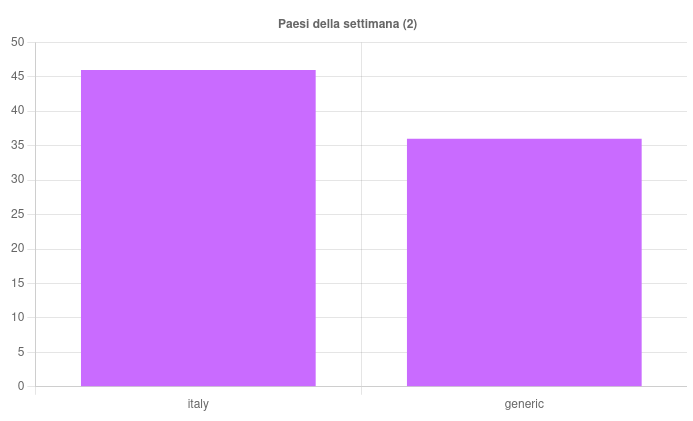

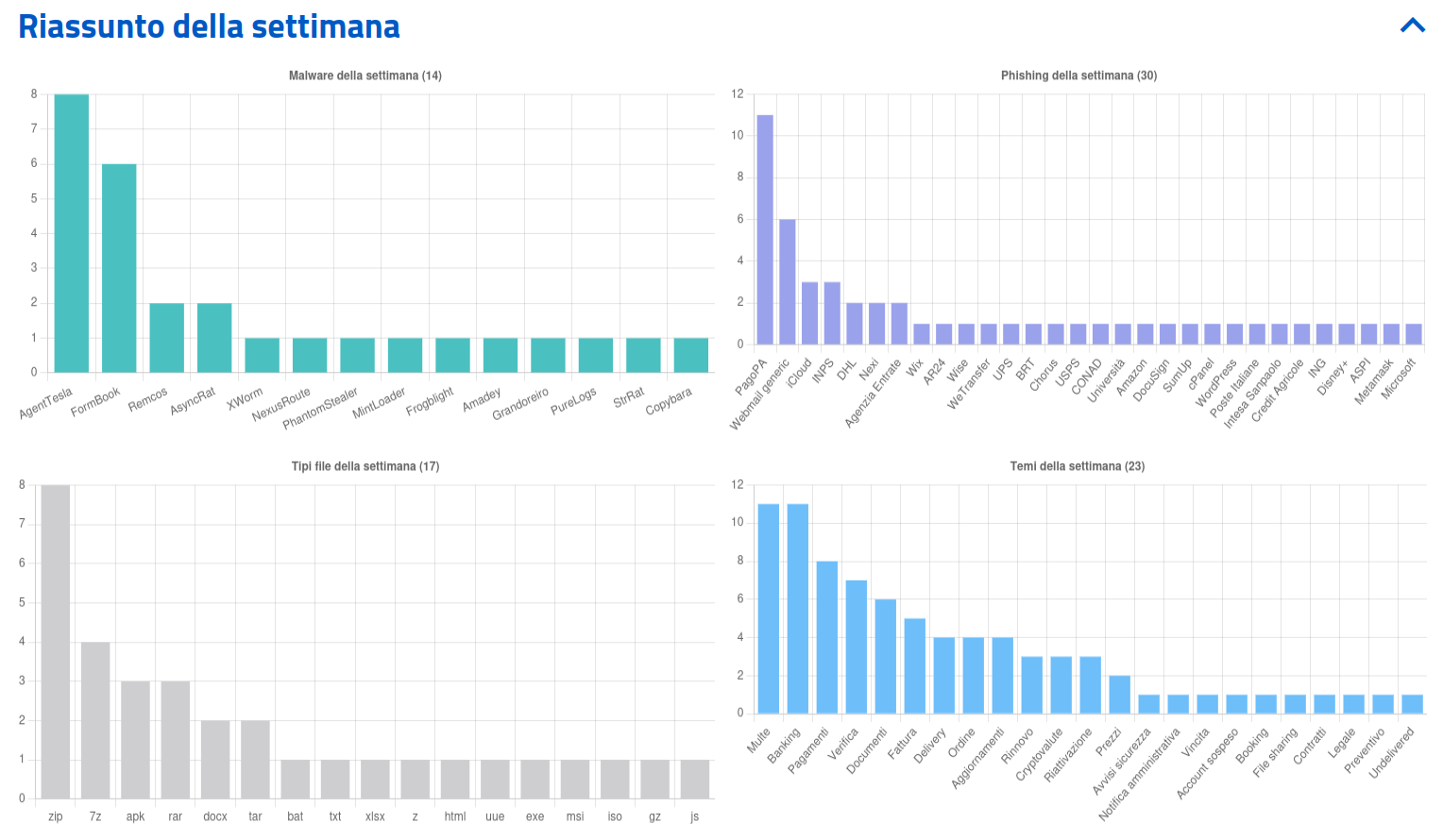

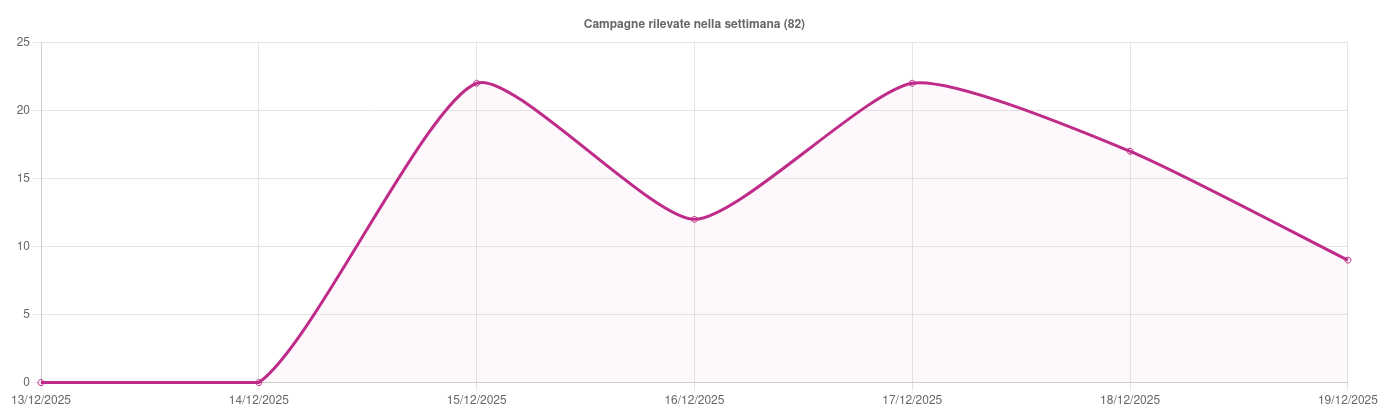

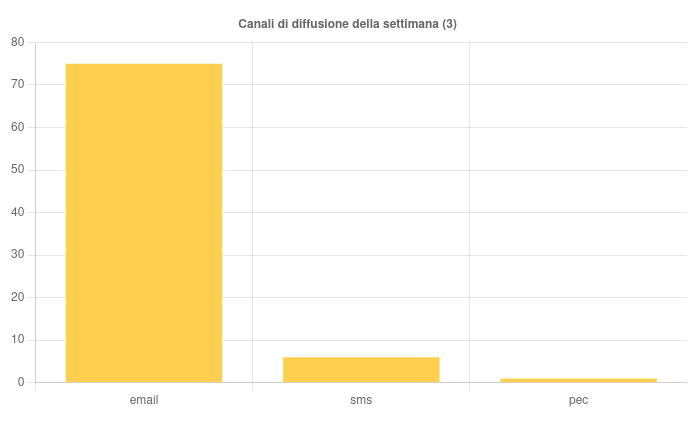

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 82 campagne malevole, di cui 46 con obiettivi italiani e 36 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 966 indicatori di compromissione (IoC) individuati.

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

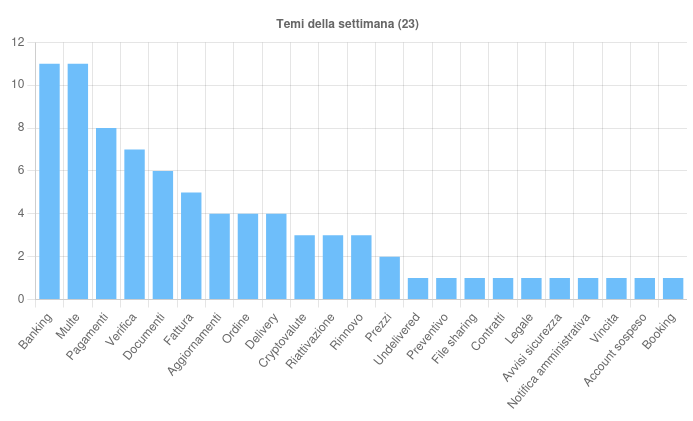

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Argomento sfruttato in sei campagne di phishing, di cui cinque italiane, ai danni delle banche e istituti di credito Wise, Nexi, Crédit Agricole, Intesa Sanpaolo e ING. È stato inoltre usato per cinque campagne malware volte alla diffusione di Copybara, AgentTesla, FormBook, NexusRoute e Frogblight.

- Multe – Tema utilizzato in undici campagne di phishing italiane, tutte veicolate tramite email e originate da finte comunicazioni PagoPA. Le email, che si fingono notifiche di sanzioni stradali non ancora pagate, inducono gli utenti a fornire dati personali e bancari.

- Pagamenti – Argomento sfruttato in quattro campagne di phishing, di cui una generica, ai danni di Disney+, Autostrade per l’Italia, cPanel e DHL. Rilevate, inoltre, quattro campagne malware volte alla diffusione di AgentTesla, FormBook, Purelogs e PhantomStealer.

- Verifica – Tema usato per sette campagne di phishing, di cui quattro italiane, che hanno abusato, fra i vari, del nome di INPS e di Ar24.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stato pubblicato a firma del CERT-AgID un nuovo paper che analizza i meccanismi interni sulla base dei quali in un Large Language Model (LLM) nascono rifiuti, bias, allucinazioni e segnali di sicurezza e mostra che, intervenendo sulle attivazioni (activation engineering/steering), è possibile alterare tali segnali fino ad aggirare le barriere di sicurezza.

- Il CERT-AGID ha avuto evidenza di un nuovo smishing ai danni di utenti INPS. Gli attaccanti mirano a sottrarre numerosi dati personali alle vittime. Oltre alle generalità, a un selfie e all’IBAN, alle vittime viene richiesto il caricamento di foto scattate a carta di identità, tessera sanitaria, patente e ultime tre buste paga.

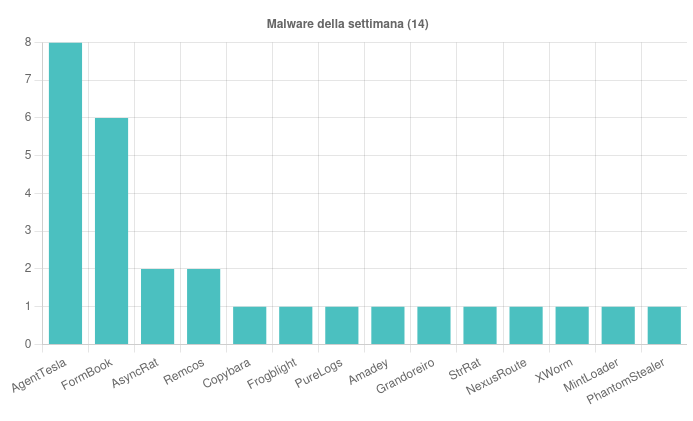

Malware della settimana

Sono state individuate, nell’arco della settimana, 14 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

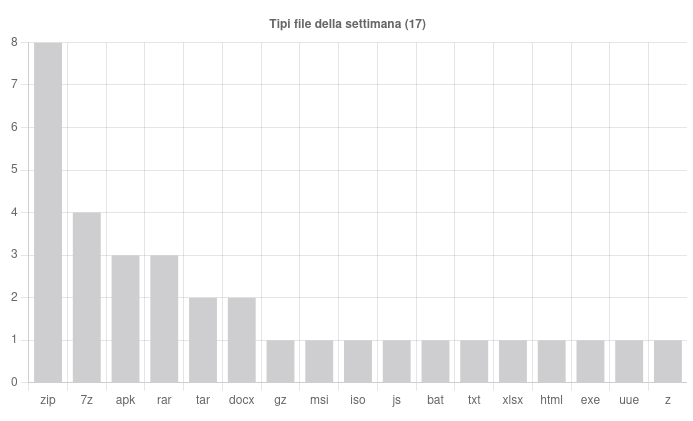

- AgentTesla – Individuate otto campagne italiane a tema “Pagamenti”, “Fattura” e “Banking” che sfruttano allegati ZIP, TAR e UUE e quattro campagne generiche “Ordine”, “Documenti” e “Preventivo” con vettore d’attacco iniziale XLSX e 7Z.

- FormBook – Scoperte due campagne italiane “Ordine” e “Banking” che sfruttano file 7Z e Z e quattro campagne generiche ad argomento “Aggiornamenti”, “Ordine”, “Documenti” e “Pagamenti” veicolati tramite email con allegati DOCX e RAR.

- AsyncRat – Osservate due campagne generiche a tema “Booking” e “Documenti” che sfruttano file ZIP.

- Remcos – Rilevate due campagne generiche “Prezzi” e “Aggiornamenti” veicolate tramite file 7Z e ZIP.

- MintLoader – Individuata una campagna italiana a tema “Fattura” distribuita attraverso caselle PEC compromesse che allegano file ZIP.

- Amadey – Scoperta una campagna generica “Contratti” che utilizza file MSI.

- Osservate campagne sia generiche che italiane per dispositivi Android che diffondono Copybara, Frogblight e NexusRoute, tutte a tema “Banking” e veicolate tramite SMS con link che rimandano al download di APK dannosi.

- Grandoreiro – Rilevata una campagna generica ad argomento “Legale” che allega ISO.

- PhantomStealer – Individuata una campagna generica “Pagamenti” che sfrutta file RAR.

- PureLogs – Si è avuta evidenza di una campagna generica “Pagamenti” veicolata tramite mail con allegati GZ.

- StrRat – Osservata una campagna generica “Prezzi” diffusa tramite ZIP.

- Si è avuta infine evidenza di un repository esposto tramite un sottodominio trycloudflare.com che mostra una open directory contenente file riconducibili alle famiglie malware XWorm, AsyncRAT e PureHVNC.

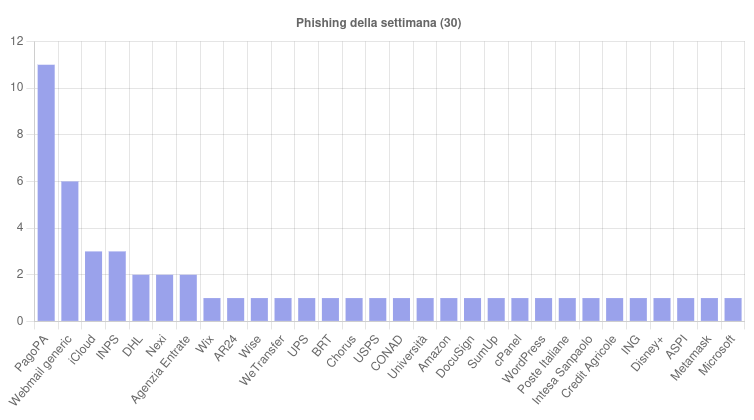

Phishing della settimana

Sono 30 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e iCloud oltre alle sempre presenti campagne ad argomento Webmail non brandizzate che mirano a rubare dati personali agli utenti.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche