Sintesi riepilogativa delle campagne malevole nella settimana del 11 – 17 dicembre 2021

riepilogo

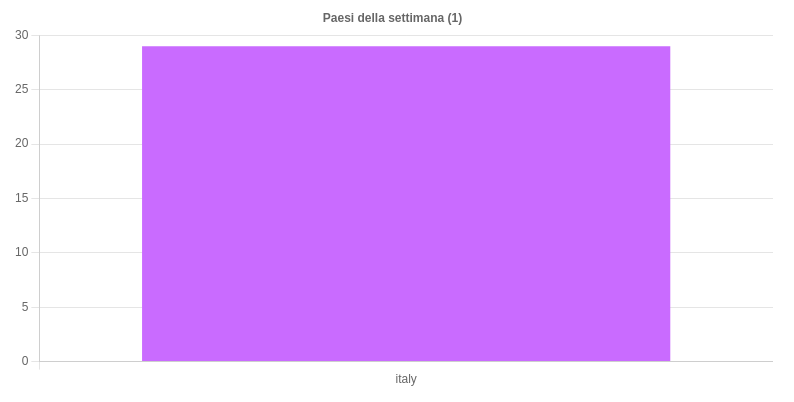

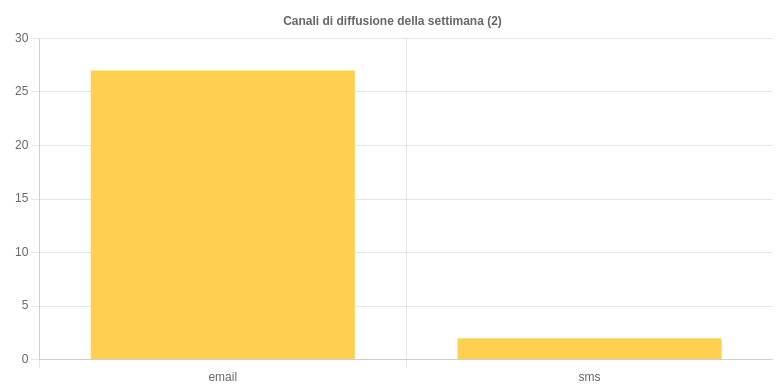

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 29 campagne malevole con obiettivi italiani, mettendo a disposizione dei suoi enti accreditati i relativi 234 indicatori di compromissione (IOC) individuati.

La minaccia d’eccezione riguarda la vulnerabilità Log4shell per la quale, grazie al contributo attivo delle comunità di ricercatori di sicurezza e di importanti istituzioni, sono stati diramati al pubblico 5114 IoC.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

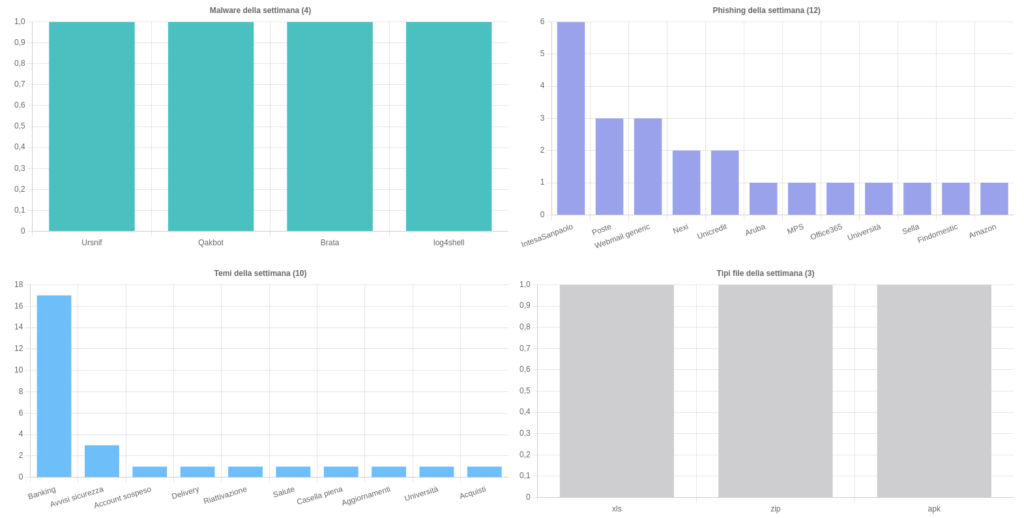

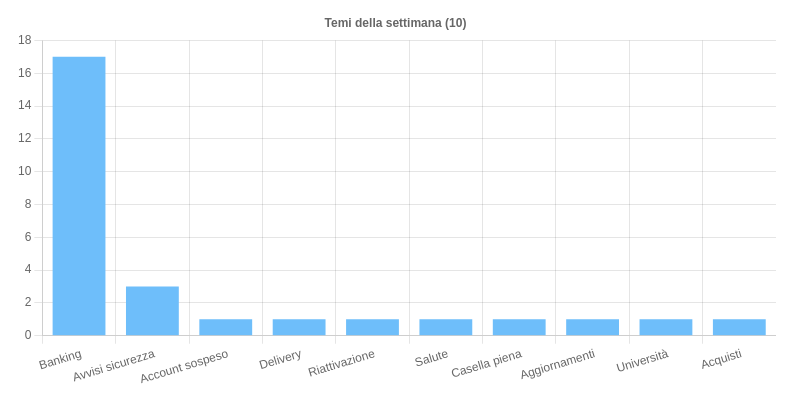

Sono 10 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano.

- Banking utilizzato esclusivamente per le campagne di phishing che interessano il settore bancario.

- Avvisi di sicurezza per la campagna malware Brata e per phishing con lo scopo di sottrarre credenziali di webmail.

- Delivery tema utilizzato per veicolare i malware Ursnif.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

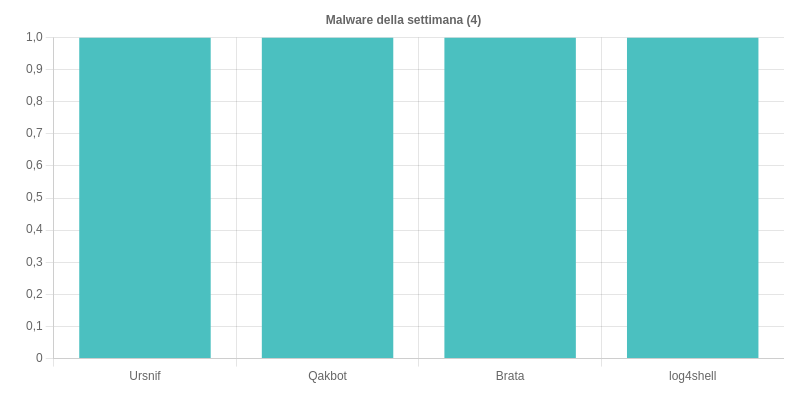

Malware della settimana

Sono state osservate nello scenario italiano 3 famiglie di malware più una denominata “log4shell” all’interno della quale ricadono tutti gli attacchi per veicolare codice malevolo e relativi indicatori rilevati nel corso della settimana . Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

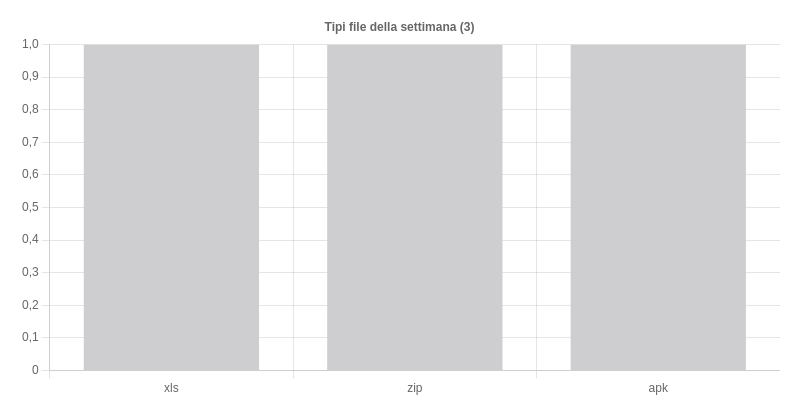

Ursnif – campagna italiana a tema “Delivery” veicolata tramite email con allegati XLS.

Qakbot – campagna italiana a tema “Salute” diffusa tramite email compromessa di una PA utilizzando allegati di tipo ZIP.

Brata – campagna italiana che frutta un sito che emula il Play Store di Google e propone il download di un APK come soluzione antivirus denominato “isecurity”. Il CERT-AGID ha diffuso un avviso e relativi IoC.

Dridex – campagna generica a tema “Pagamenti” veicolata tramite email con allegati XLS.

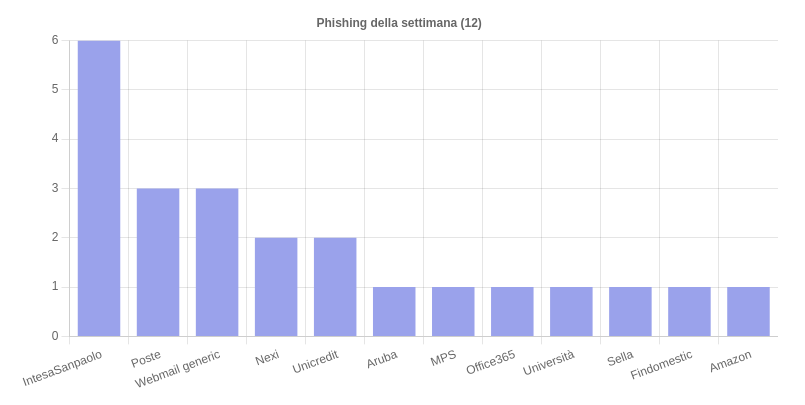

Phishing della settimana

Su un totale di 23 campagne di phishing, sono 12 i brand coinvolti questa settimana di cui 7 interessano il settore bancario. Nello specifico:

Intesa Sanpaolo, Poste, Nexi, Unicredit, MPS, Sella, Findomestic – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”.

Webmail generic – continuano anche questa settimana le campagne di phishing mirate al furto di credenziali di accesso a webmail generiche.

Amazon – campagna a tema “Premi” promette una vincita ma lo scopo è quello di sottrarre le credenziali della carta di credito.

Office365 – campagne a tema “Avvisi sicurezza” con lo scopo di sottrarre le credenziali di accesso ai servizi Microsoft.

Aruba – campagna di phishing a tema “Account sospeso” rivolta a clienti Aruba e mirate al furto di credenziali.

Università – campagna di phishing a tema “Università” ai danni di un ateneo italiano.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche