Sintesi riepilogativa delle campagne malevole nella settimana del 1 – 7 novembre

riepilogo

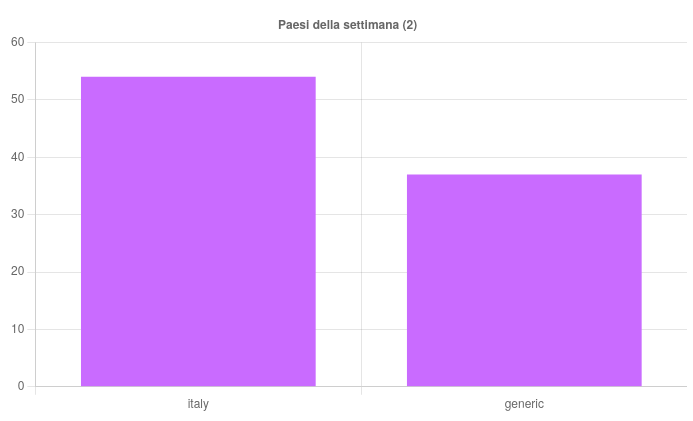

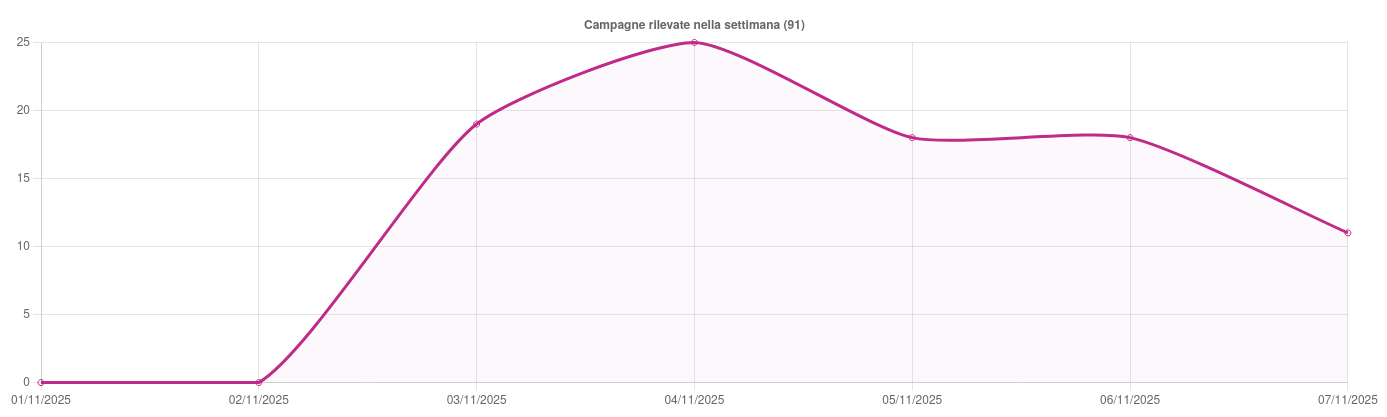

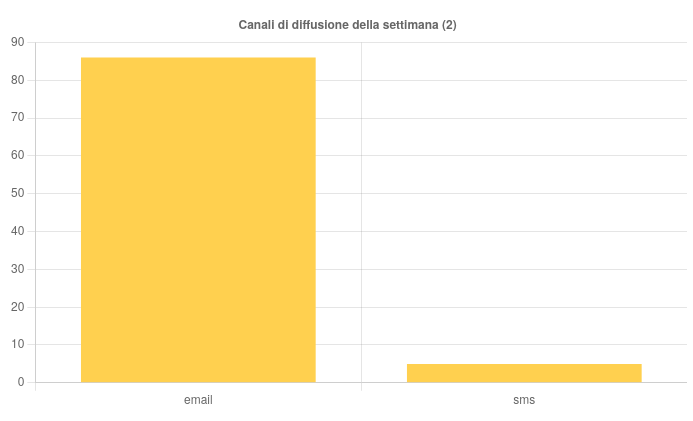

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 91 campagne malevole, di cui 54 con obiettivi italiani e 37 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 853 indicatori di compromissione (IoC) individuati.

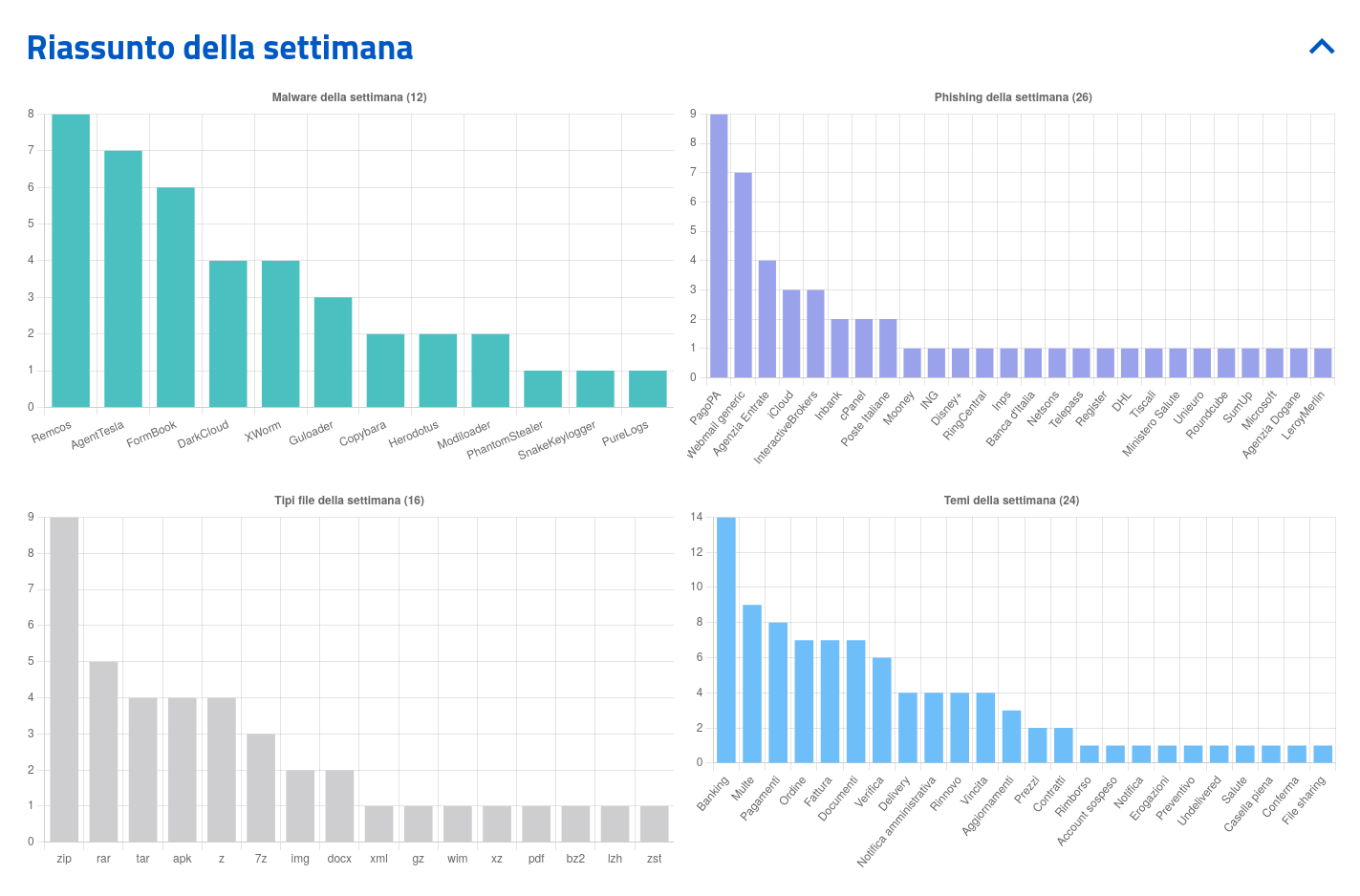

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

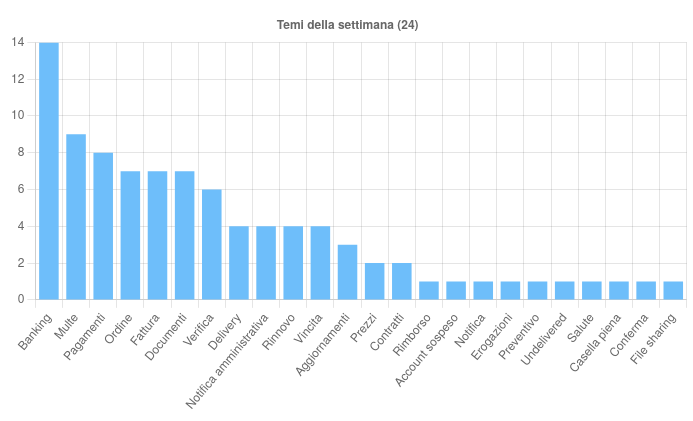

Sono 24 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema sfruttato in 14 campagne, di cui 10 italiane, diffuse tramite email e SMS. Le campagne di phishing, 6 in totale, hanno imitato comunicazioni provenienti da istituti e servizi finanziari come Mooney, ING, Inbank e Interactive Brokers. Parallelamente, 8 campagne malware hanno veicolato FormBook, Copybara, Remcos, XWorm e il recente Herodotus, diffuso tramite SMS contenenti link per il download di file APK malevoli.

- Multe – Argomento utilizzato in 9 campagne di phishing, tutte di matrice italiana e veicolate esclusivamente tramite email. Le campagne, riconducibili a false comunicazioni PagoPA, sono strutturate come notifiche di sanzioni amministrative o mancati pagamenti.

- Pagamenti – Tema usato in 7 campagne malware, sia italiane che generiche, diffuse esclusivamente tramite email. Tra i malware individuati figurano Remcos, FormBook, SnakeKeylogger, AgentTesla, DarkCloud e XWorm.

- Documenti – Argomento sfruttato in 7 campagne, di cui 3 italiane, tutte diffuse tramite email.

Le campagne malware hanno veicolato Remcos, Guloader, AgentTesla, FormBook e Modiloader; mentre i due phishing osservati hanno preso di mira i brand Microsoft e Interactive Brokers. - Ordine – Tema utilizzato in 6 campagne malware che hanno diffuso AgentTesla, Remcos, FormBook e PureLogs. Osservato un singolo caso di phishing a tema cPanel.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- È stata individuata dal CERT-AGID una campagna di phishing che abusa del nome e del logo di Banca d’Italia. Una pagina fraudolenta, che si presenta come una piattaforma per l’aggiornamento dei dati personali in virtù di “nuove disposizioni della normativa antiriciclaggio”, invita l’utente a selezionare il proprio istituto bancario tra vari marchi noti al fine di rubarne i dati personali.

- Il CERT-AGID ha individuato una nuova campagna di phishing ai danni dell’Agenzia delle Entrate, che si presenta come servizio di “Dichiarazione Fiscale Criptovalute”. I criminali mirano a rubare wallet crypto e a raccogliere dati personali, fra cui nome, cognome, codice fiscale, email e telefono.

- Si è avuta evidenza di una nuova campagna di phishing bancario che sfrutta il nome dell’Agenzia delle Entrate e un presunto rimborso di 1495,39€ per impossessarsi di dati finanziari delle vittime. La pagina malevola presenta la possibilità di selezionare il proprio istituto di credito fra una lista di 11 marchi noti. I dettagli nel post Telegram dedicato.

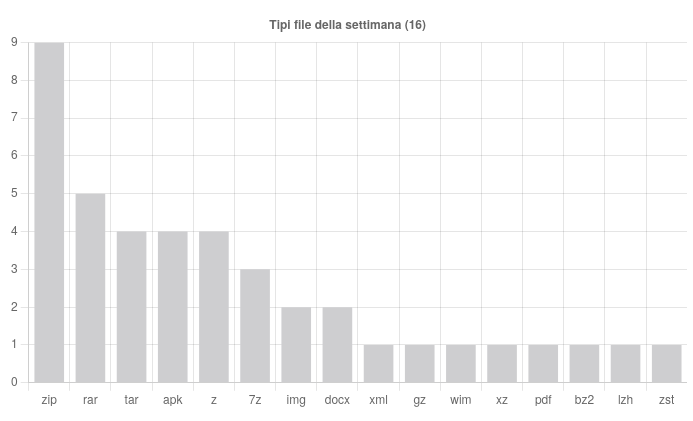

Malware della settimana

Sono state individuate, nell’arco della settimana, 12 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Scoperte quattro campagne italiane a tema “Documenti”, “Delivery”, “Banking” e “Ordine” e quattro campagne generiche “Pagamenti”, “Fattura” e “Delivery” distribuite tramite email con allegati ZIP, Z, RAR, XZ, IMG, DOCX o mediante siti contenenti finti Captcha.

- AgentTesla – Individuate tre campagne italiane “Ordine” e “Pagamenti” e quattro campagne generiche “Fattura”, “Ordine” e “Documenti” diffuse tramite email con allegati ZIP, TAR, RAR e IMG.

- FormBook – Osservate due campagne italiane ad argomento “Banking” e “Pagamenti” e quattro campagne generiche “Pagamenti”, “Ordine”, “Documenti” e “Banking” 7Z, RAR, Z e PDF.

- DarkCloud – Individuate quattro campagne generiche a tema “Prezzi”, “Contratti” “Fattura” e“Pagamenti” diffusi tramite allegati ZIP e BZ2.

- XWorm – Rilevate quattro campagne generiche a tema “Banking”, “Fattura”, “Pagamenti” e “Prezzi” diffuse mediante email con allegati RAR, ZIP, Z e ZST.

- Copybara – Scoperte due campagne italiane “Banking” diffuse tramite SMS contenenti link che permettono di scaricare APK malevoli.

- Guloader – Individuate tre campagne generiche ad argomento “Preventivo”, “Documenti” e “Fattura” veicolate tramite allegati GZ e TAR.

- Herodotus – Osservate due campagne italiane “Banking” diffuse tramite SMS con link che rimandano al download di APK dannosi.

- Si è avuto evidenza, infine, di tre campagne italiane Modiloader e PureLogs e tre campagne generiche PhantomStealer e SnakeKeylogger.

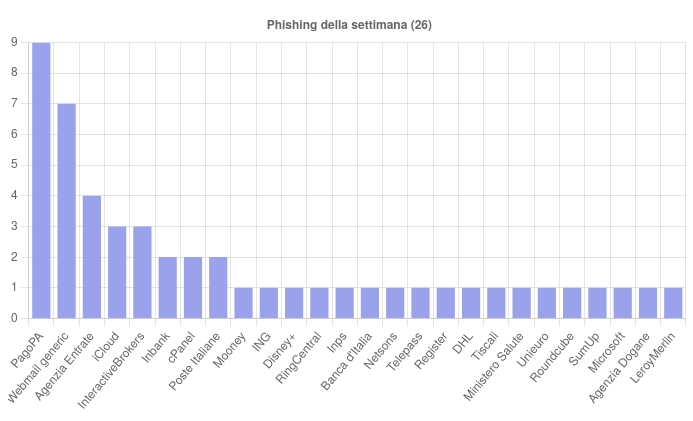

Phishing della settimana

Sono 26 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, Agenzia delle Entrate e iCloud, oltre alle sempre frequenti campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche