Sintesi riepilogativa delle campagne malevole nella settimana del 07 – 13 agosto 2021

riepilogo

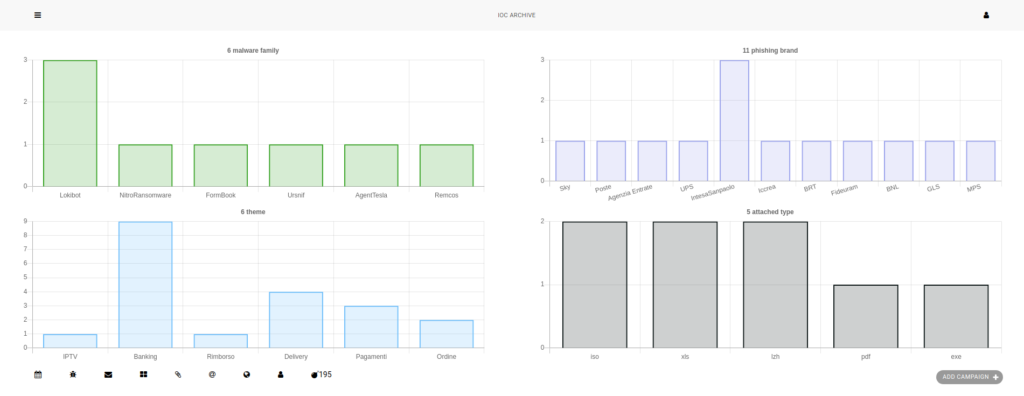

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 21 campagne malevole di cui 20 con obiettivi italiani e 1 generica veicolata anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 195 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

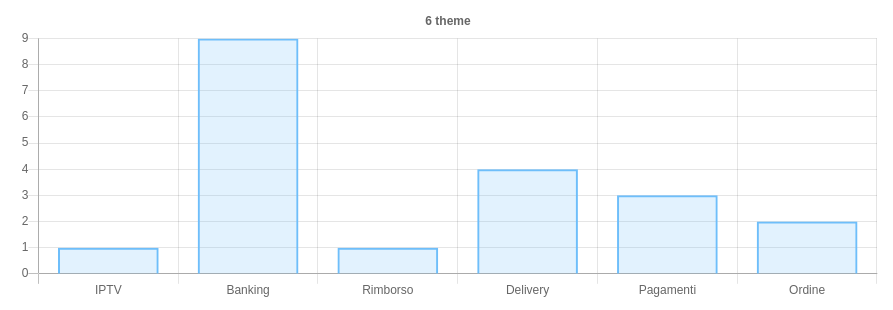

Sono 6 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano: Banking per la campagne di phishing che interessano il settore bancario, ma anche per veicolare una campagna Formbook, mentre gli altri temi sono stati utilizzati principalmente per diffondere malware.

Malware della settimana

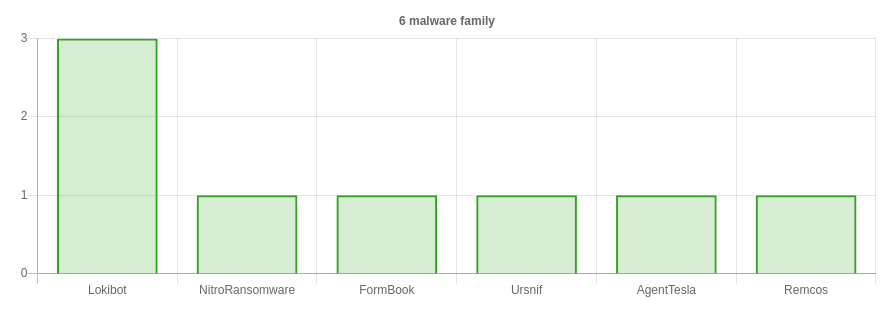

Sono state osservate nello scenario italiano 6 famiglie di malware per un totale di 8 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

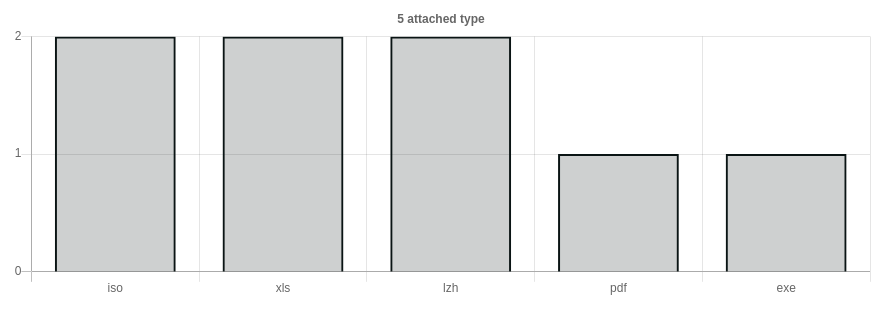

Lokibot – tre campagne a tema “Pagamenti”, di cui due italiane ed una generica, veicolate tramite email con allegati di tipo LZH e PDF. Nel caso della campagna con allegato PDF è stata utilizzata una vecchia tecnica per i pdf creati ad arte che consentiva di scaricare in modalità automatica un file HTML con VBScript che a sua volta eseguiva codice PowerShell per poi ottenere ed eseguire il file EXE da un repository remoto.

Formbook – campagna italiana a tema “Banking” che promette un bonifico da parte dell’istituto bancario “InBank” seguendo un apposito link dal quale invece viene scaricato un file ISO con Formbook.

AgnetTesla – campagna italiana a tema “Ordine” e allegati XLS.

NitroRansomware – ransomware segnalato al CERT-AGID dai ricercatori MHT e presumibilmente ricompilato (il sorgente è disponibile online) da italiani che hanno utilizzato come password “forzanapolisemprenelcuore“.

Remcos – campagna italiana a tema “Ordine” veicolata via email ancora una volta con allegati ISO.

Ursnif – campagna italiana a tema “Delivery” e allegati XLS.

Phishing della settimana

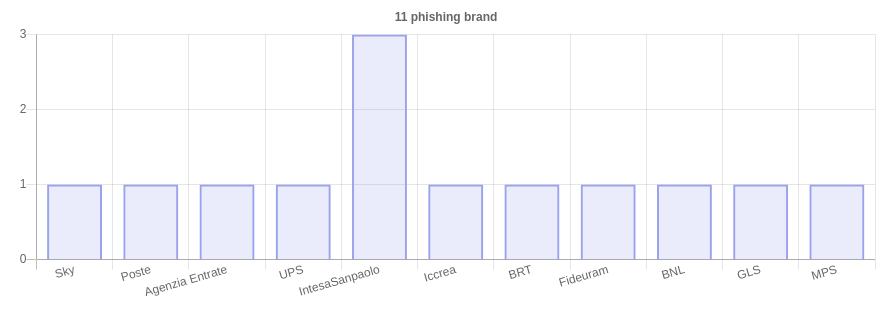

Sono 11 i brand coinvolti nelle campagne di phishing. Gli attacchi rilevati riguardano il settore bancario, il settore delivery ed una eccezione per Agenzia delle Entrate e SKY. In alcuni casi le campagne sono state veicolate via SMS.

Intesa Sanpaolo, Fideuram, MPS, BNL, Iccrea e Poste – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”.

Agenzia delle Entrate – campagna italiana che sfrutta i loghi dell’Agenzia sia nelle email che sulla falsa pagina attraverso la quale viene promesso un rimborso di 175 euro previa inserimento degli estremi della propria carta.

BRT e GLS – campagne italiane che invitano gli utenti a versare pochi euro di commissione al fine di ottenere un fantomatico pacco non consegnato. Ancora una volta lo scopo è quello di sottrarre gli estremi della carta degli ignari utenti. Nel caso di GLS la campagna è stata veicolata via SMS.

SKY – campagna veicolata via SMS ai danni di utenti SKY.

Formati di file principalmente utilizzati per veicolare i malware