Sintesi riepilogativa delle campagne malevole nella settimana del 05 marzo – 11 marzo 2022

riepilogo

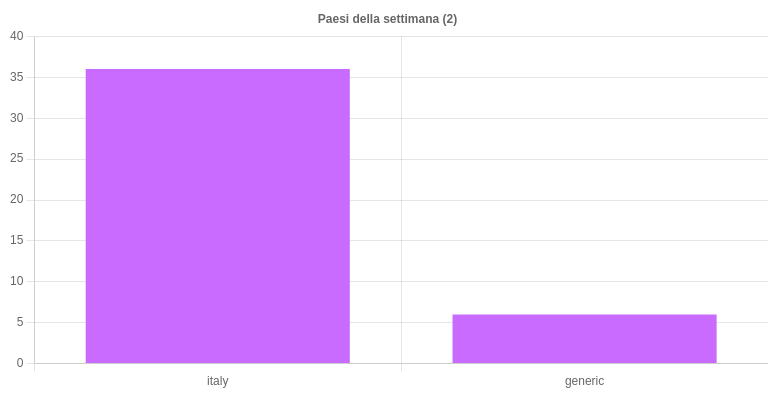

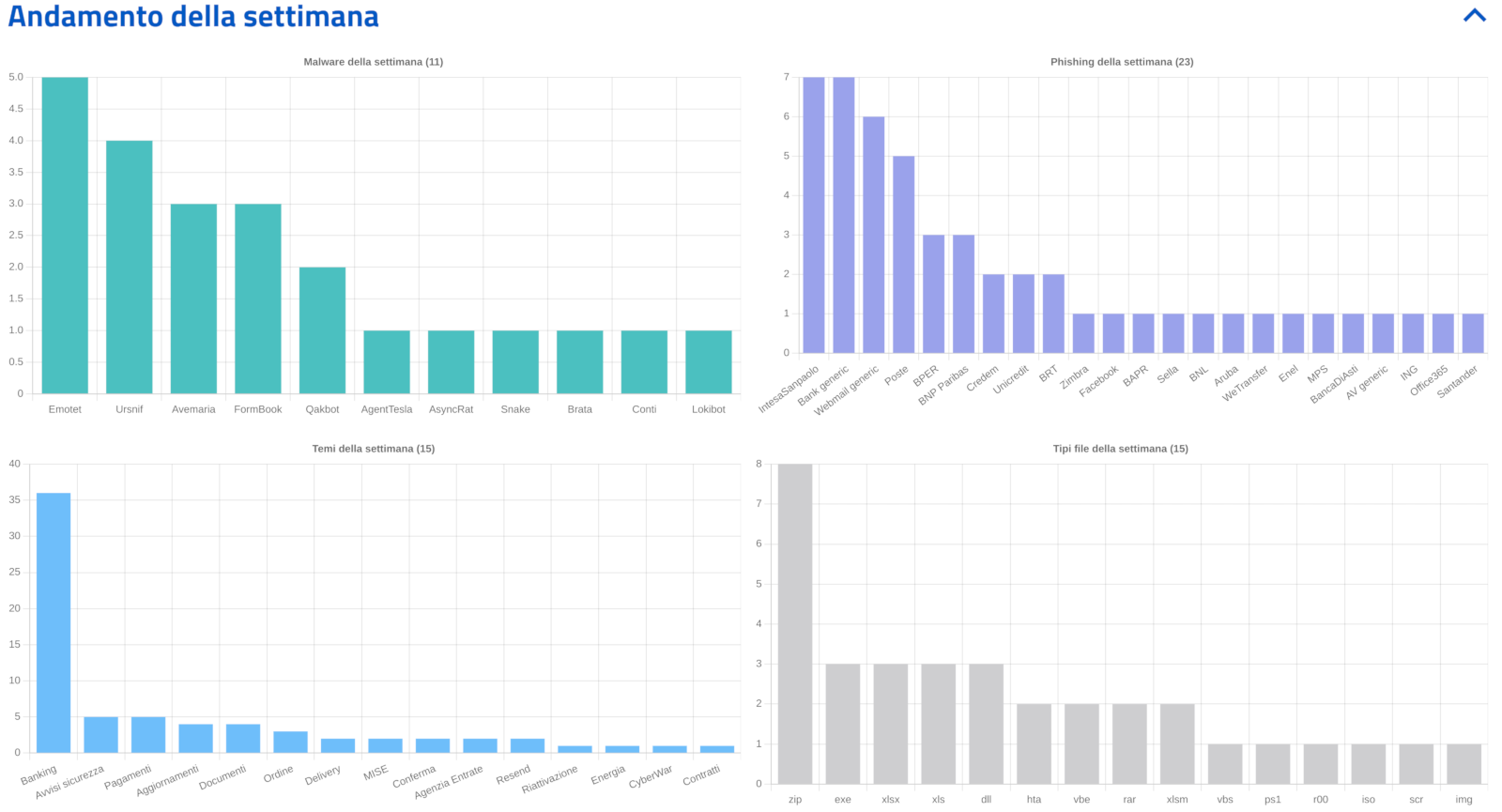

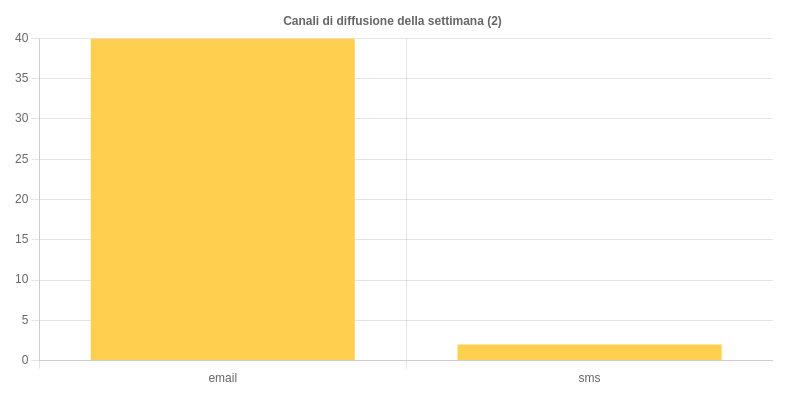

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 64 campagne malevole di cui 56 con obiettivi italiani ed 8 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 940 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

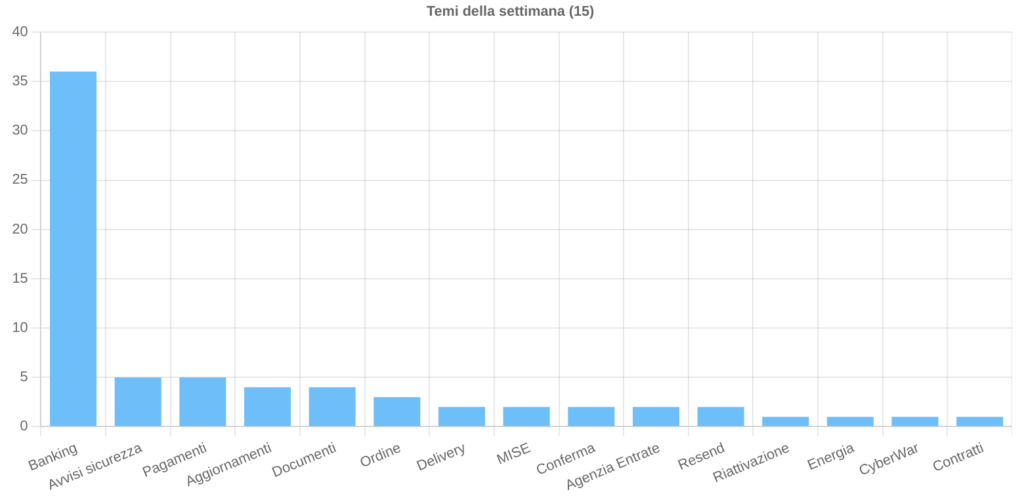

Sono 15 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano.

Banking è stato utilizzato esclusivamente per campagne di phishing. Queste campagne sono rivolte ad utenti italiani e create da criminali anch’essi italiani. Vengono utilizzati toolkit di phishing fatti in casa che simulano il processo di pagamento tramite home banking e attraverso i quali appositi operatori criminali riescono ad effettuare pagamenti in nome della vittima .

Avvisi di sicurezza tema questa settimana utilizzato per veicolare esclusivamente campagne di phishing. Tutte con template generici.

Pagamenti è stato sfruttato per veicolare i malware Snake Keylogger e Formbook, insieme ad una campagna di phishing con brand Poste Italiane.

Aggiornamenti questa settimana è stato utilizzato esclusivamente per il phishing.

MISE è stato utilizzato da Ursnif per una campagna durata un paio di giorni.

CyberWar tema d’eccezione per diramare gli IoC relativi all’emergenza Ucraina.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

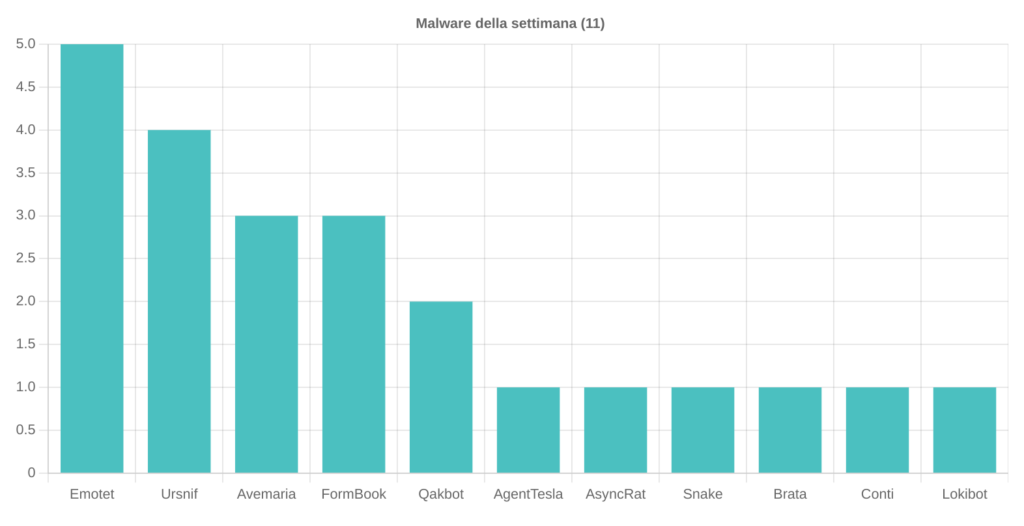

Malware della settimana

Sono state osservate nello scenario italiano 11 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

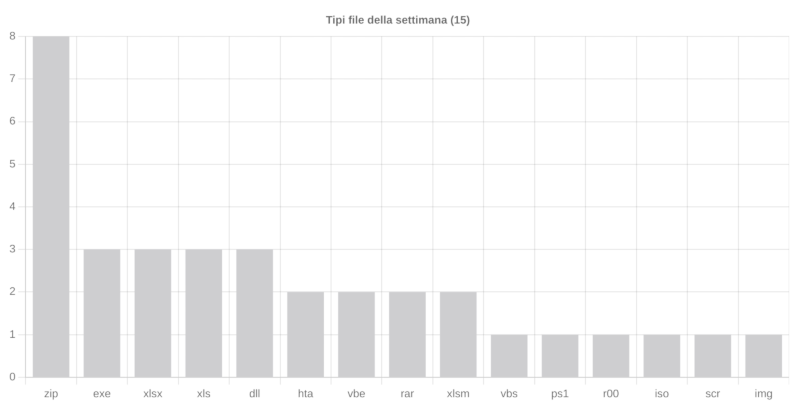

Emotet – cinque campagne mirate per l’Italia veicolate tramite email a tema “Resend” e con allegati XLSM, XLS e ZIP.

Ursnif – campagne italiane a tema “MISE” veicolate tramite email e allegati ZIP contenenti file HTA.

Avemaria – campagne italiane a tema “Ordine” veicolata tramite email con allegati ZIP e RAR.

Formbook – tre campagne, di cui due generiche ed una con target Italia, veicolate tramite email a tema “Pagamenti” ed allegati di tipo IMG, RAR, R00.

Qakbot – due campagne italiane a tema “Ordine” veicolate tramite email con link al download di file ZIP contenenti XLSX.

AgentTesla – campagna italiana a tema “Documenti” veicolata tramite email con allegato file ZIP.

AsyncRat – campagna generica a tema “Ordine” veicolata tramite email con allegati file GZ.

Snake – campagna italiana a tema “Pagamenti” veicolata tramite email con allegati file ZIP.

Brata – campagne italiane a tema “Avvisi di sicurezza” veicolate tramite SMS con link al download di file APK.

Conti – utilizzato per raccogliere gli IoC relativi alla minaccia in Ucraina.

Lokibot – campagna italiana a tema “Contratti” veicolata tramite email con allegati XLSX.

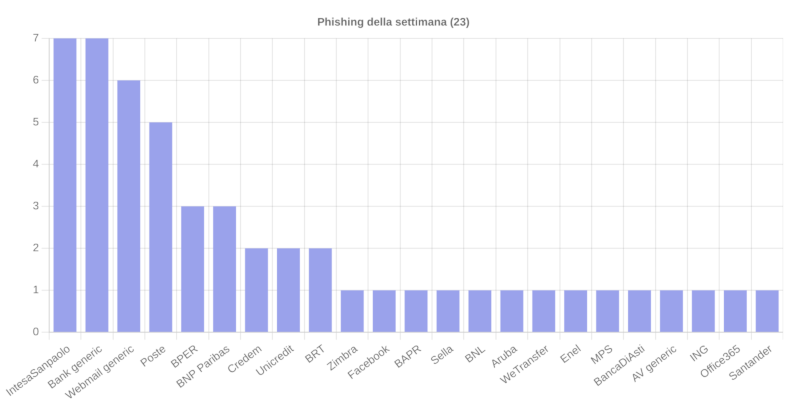

Phishing della settimana

Su un totale di 51 campagne di phishing, sono 23 i brand coinvolti questa settimana che interessano totalmente il settore bancario ad eccezione delle campagne: Webmail generic, BRT, Zimbra, Facebook, Aruba, Wetransfer, Enel, AV generic e Office365Premi.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche