Sintesi riepilogativa delle campagne malevole nella settimana del 01 – 07 febbraio

riepilogo

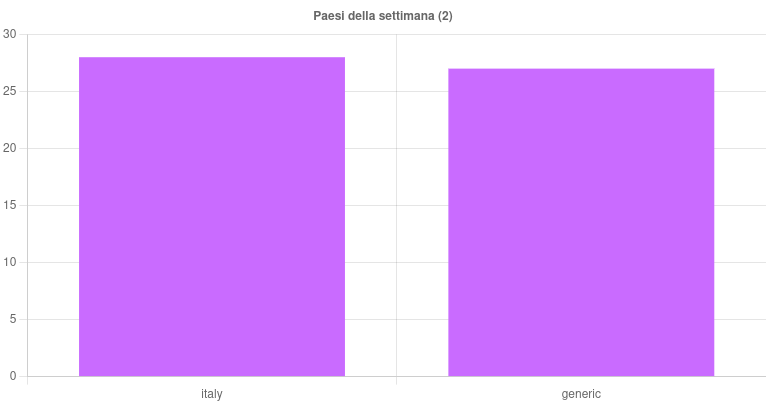

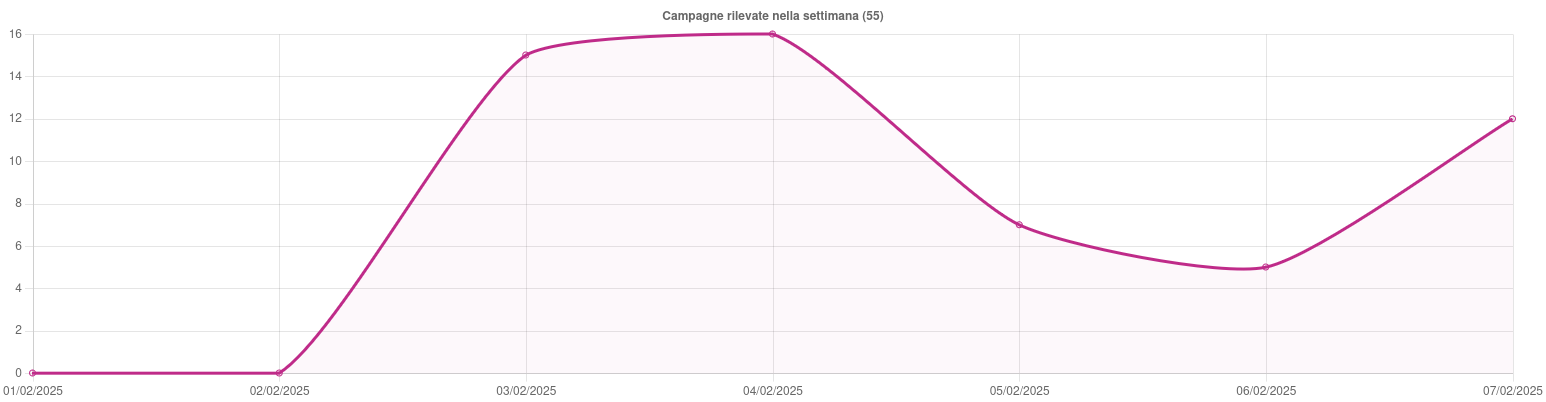

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 55 campagne malevole, di cui 28 con obiettivi italiani e 27 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1053 indicatori di compromissione (IoC) individuati.

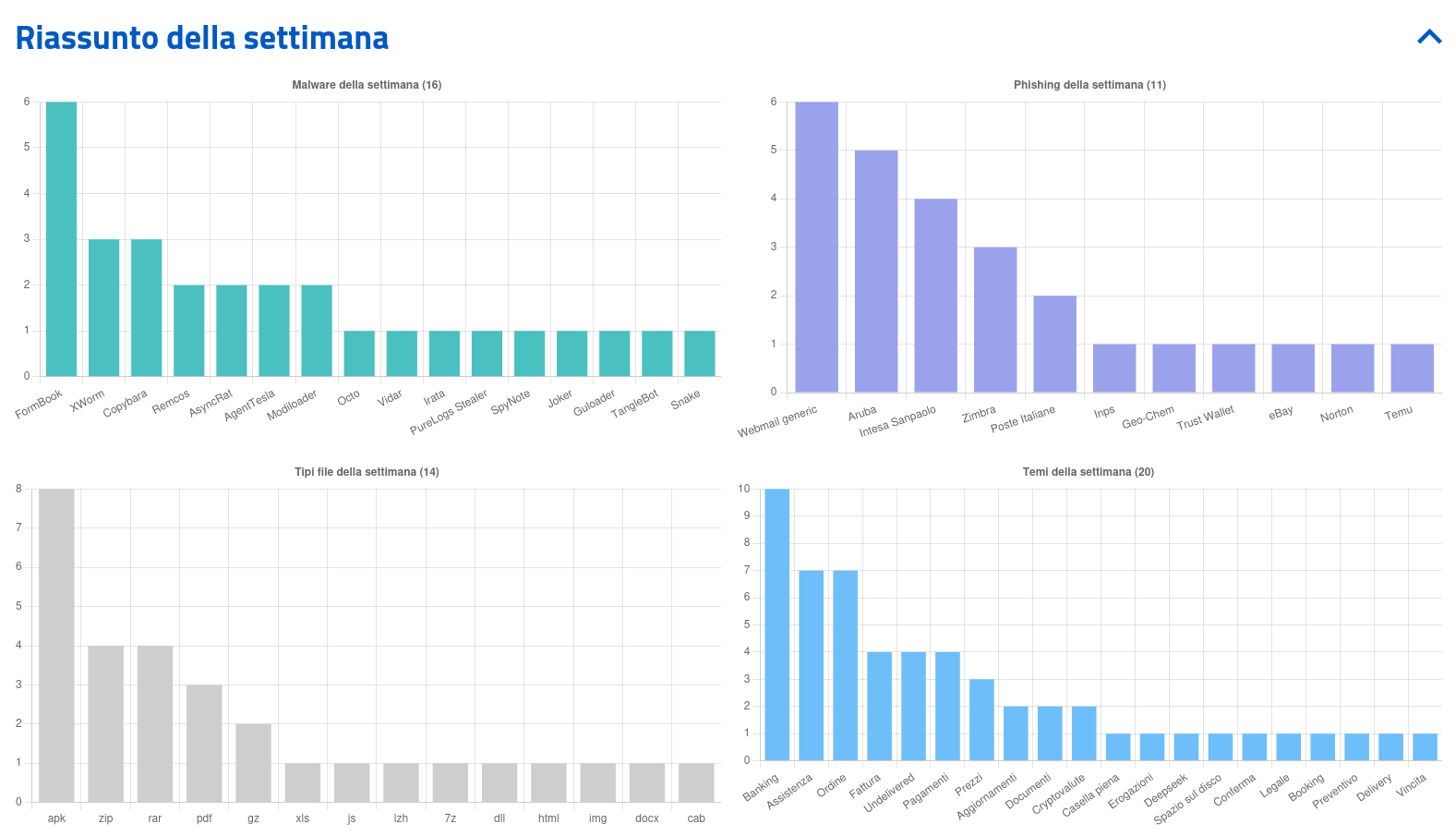

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

Sono 20 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking – Tema ricorrente nelle campagne di phishing via PEC rivolte a clienti di Intesa Sanpaolo e in quelle di smishing ai danni di Poste Italiane. Usato inoltre per veicolare i malware per smartphone Copybara, SpyNote e Irata.

- Assistenza – Argomento sfruttato fondamentalmente nelle campagne di phishing via PEC rivolte a clienti Aruba, oltre che per una campagna italiana di smishing volta a veicolare il malware TangleBot tramite APK malevolo.

- Ordine – Tema utilizzato per molte campagne, sia italiane che generiche, che hanno lo scopo di diffondere i malware Modiloader, AgentTesla, PureLogs Stealer, Xworm, Formbook e Snake Keylogger. Sfruttato inoltre per una campagna di phishing generica ai danni della ditta internazionale Geo-Chem Middle East.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Nella notte del 2 febbraio 2025, è stata rilevata una nuova ondata di attacchi Vidar, caratterizzata da nuove tecniche di offuscamento avanzato per aggirare le difese, utilizzo di Domain Generation Algorithm (DGA) per generare dinamicamente gli indirizzi malevoli e attivazione ritardata delle URL per sfuggire al rilevamento.

- Sono state individuate dal CERT-AGID due nuove campagne ai danni di utenti di Poste Italiane, una a tema “Banking” e un’altra a tema “Delivery”, entrambe volte a rubare dati personali e finanziari alle vittime.

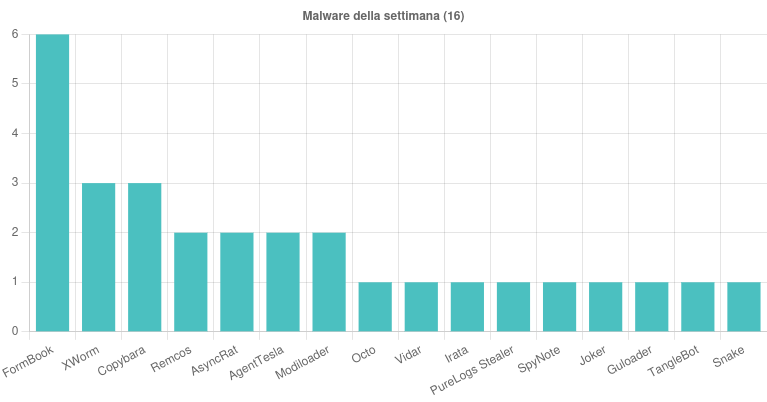

Malware della settimana

Sono state individuate, nell’arco della settimana, 16 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- FormBook – Rilevate una campagna italiana e cinque campagne generiche a tema “Prezzi”, “Ordine” e “Preventivo”, veicolate tramite email con allegati DOCX, ZIP, RAR, 7Z e LZH.

- XWorm – Rilevate tre campagne generiche a tema “Documenti”, “Ordine” e “Booking”, diffuse tramite email con allegati PDF e RAR, che sfruttano finti CAPTCHA per distribuire il payload.

- Copybara – Individuate due campagne italiane e una generica che sfruttano il tema “Banking” e veicolano gli APK malevoli tramite SMS.

- Modiloader – Scoperte una campagna italiana a tema “Fattura” e una campagna generica a tema “Ordine”, diffuse con email contenenti allegati GZ.

- Remcos – Scoperta una campagna italiana a tema “Documenti” e una campagna generica a tema “Fattura”, diffuse tramite email con allegati XLS.

- AgentTesla – Rilevate due campagne generiche a tema “Ordine” e “Pagamenti”, veicolate con email con allegati RAR e IMG.

- AsyncRAT – Individuate una campagna italiana a tema “Legale” veicolata tramite email con link a file ZIP e una campagna generica a tema “Prezzi” diffuse via email con allegato PDF.

- Octo – Rilevata una campagna generica a tema “Deepseek”, veicolata tramite link a file APK.

- Irata – Individuata una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

- Vidar – Rilevata una campagna italiana a tema “Pagamenti”, veicolata tramite email provenienti da caselle PEC compromesse con link a script JS malevolo.

- SnakeKeylogger – Individuata una campagna italiana a tema “Ordine”, veicolata con email contenente allegato ZIP.

- SpyNote – Individuata una campagna italiana che sfrutta il tema “Banking” e veicola l’APK malevolo tramite SMS.

- Guloder – Scoperta una campagna generica a tema “Pagamenti” diffusa tramite email con allegato ZIP.

- Joker – Rilevata una campagna generica a tema “Cryptovalute” veicolata tramite link a file APK.

- TangleBot – Scoperta una campagna italiana a tema “Assistenza” diffusa tramite SMS con link a file APK malevolo.

- PureLogs Stealer – Rilevata infine una campagna generica a tema “Ordine” diffusa tramite mail con allegato CAB.

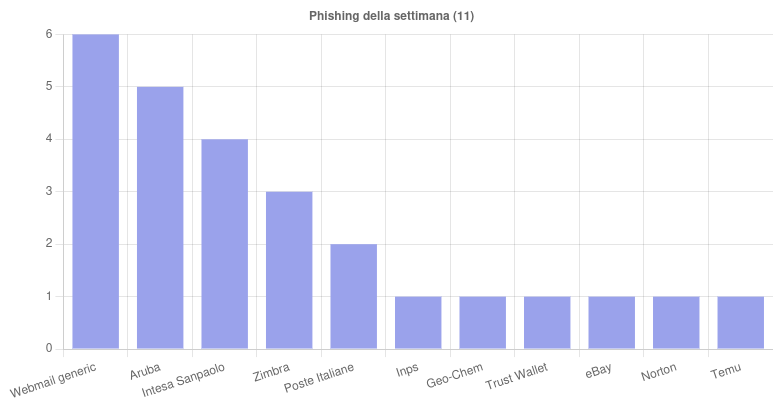

Phishing della settimana

Sono 11 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema Aruba, Intesa Sanpaolo, Zimbra e Poste Italiane, ma ancor di più le campagne di Webmail non brandizzate che mirano a rubare dati sensibili agli utenti.

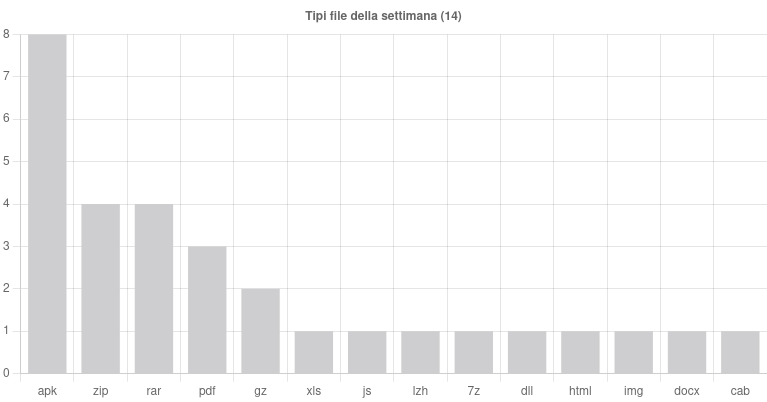

Formati di file principalmente utilizzati per veicolare i malware

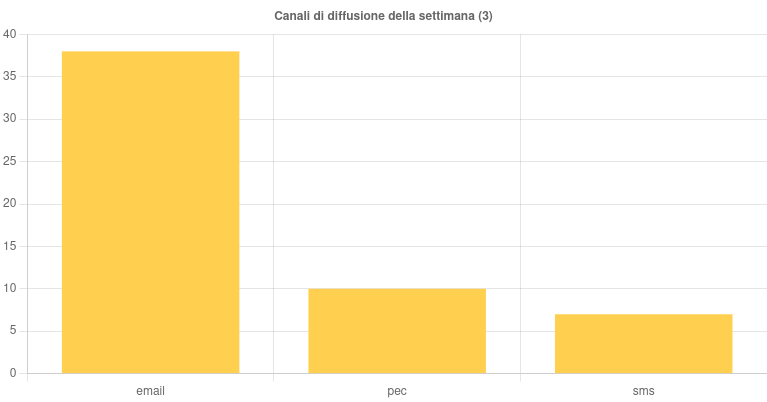

Canali di diffusione

Campagne mirate e generiche