Sintesi riepilogativa delle campagne malevole nella settimana 8-14 maggio 2021

riepilogo

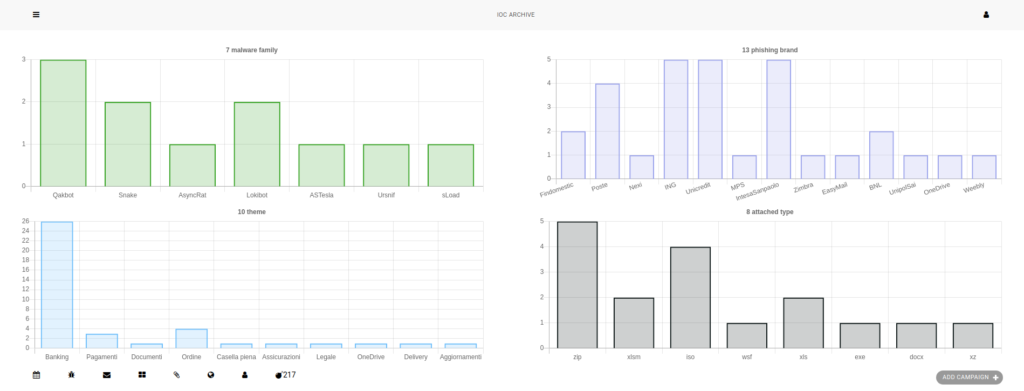

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 41 campagne malevole attive, di cui 4 generiche veicolate anche in Italia e 37 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 217 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

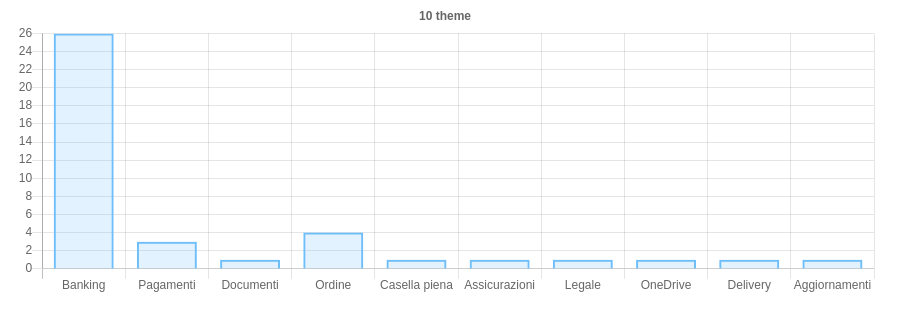

Sono 10 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Spicca senza alcun dubbio il tema Banking utilizzato principalmente per le campagne di phishing e smishing ma di recente diventato di interesse anche per qualche campagna malware.

Malware della settimana

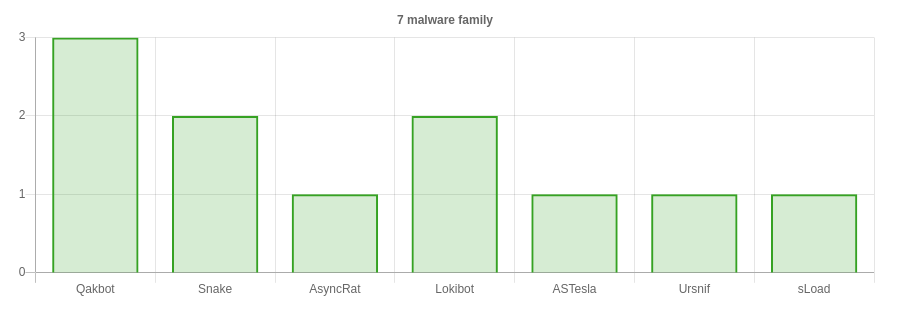

Sono state osservate nello scenario italiano 7 famiglie di malware per un totale di 11 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

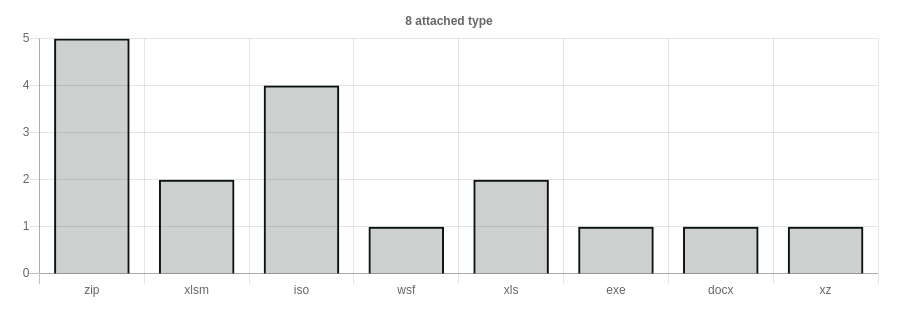

Qakbot – a distanza di un mese esatto, l’ultima campagna Qakbot registrata in Italia risale al 12 aprile 2021, torna a far parlare di se il malware Qakbot con tre campagne di cui due italiane (una del 12 maggio e una del 14 maggio 2020) veicolate tramite email con allegati ZIP contenenti XLS ed una odierna in lingua inglese veicolata anche in Italia veicolata tramite allegati ZIP all’interno dei quali è presente un file XLSM. I temi utilizzati sono Pagamenti e Documenti.

Lokibot – dopo due settimane di assenza torna Lokibot con due campagne rispettivamente a tema Ordine e Banking. La prima italiana con allegato ZIP contenente file ISO ed una generica con allegato DOCX.

Snake – come Qakbot era da circa un mese che non veniva osservata una campagna Snake italiana. L’ultima rilevazione risale al 16 aprile 2020. Questa settimana Snake è individuato stato in Italia con due campagne rispettivamente a tema Pagamenti e Ordine e veicolato tramite allegati ISO.

sLoad – è la quinta campagna sLoad del 2021 che viene contrastata. Il malware viene distribuito tramite PEC utilizzando la consolidata tecnica dell’allegato ZIP con un ulteriore file ZIP annidato al suo interno. I dettagli e gli IoC sono stati riportati il giorno stesso in una apposita news.

AsyncRat – a quasi un anno dall’ultima campagna (di agosto 2020) torna in Italia una nuova campagna AsyncRat veicolata tramite allegati XZ e tema Ordine.

ASTesla – riscontrata una campagna a tema Ordine veicolata via email con allegati ISO.

Ursnif – insiste sul tema Delivery e allegati XLSM. La campagna Ursnif è stata rilevata in Italia nella giornata di martedì 11 maggio 2020.

Phishing della settimana

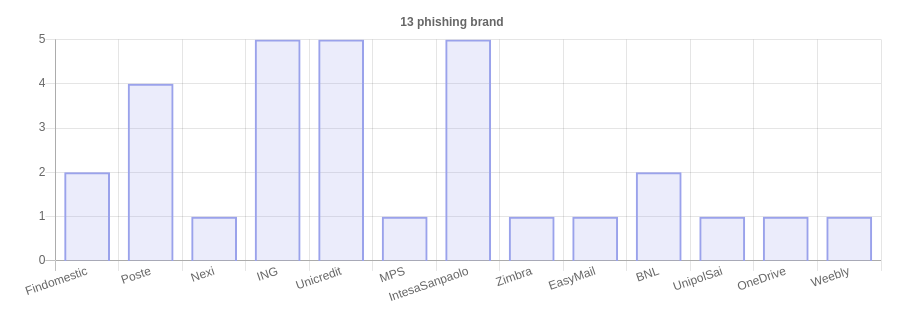

Sono 13 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più attuali interessano il settore “Banking”. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo, Unicredit, ING, Poste – Sono i brand più sfruttati dai phisher per il tema “Banking”. Sono state individuate cinque campagne per Intesa Sanpaolo, Unicredit e ING mentre per Poste troviamo quattro campagne mirate.

Findomestic, Nexi, MPS, BNL, UnipolSai – completano il panorama settimanale delle campagna di phishing attive a tema “Banking”.

Zimbra, EasyMail, OneDrive, Weebly – campagne di phishing mirate, alune veicolate anche tramite SMS, il cui scopo è quello di sottrarre le credenziali del proprio servizio di posta elettronica.

Formati di file principalmente utilizzati per veicolare i malware