Sintesi riepilogativa delle campagne malevole nella settimana 24-30 aprile 2021

riepilogo

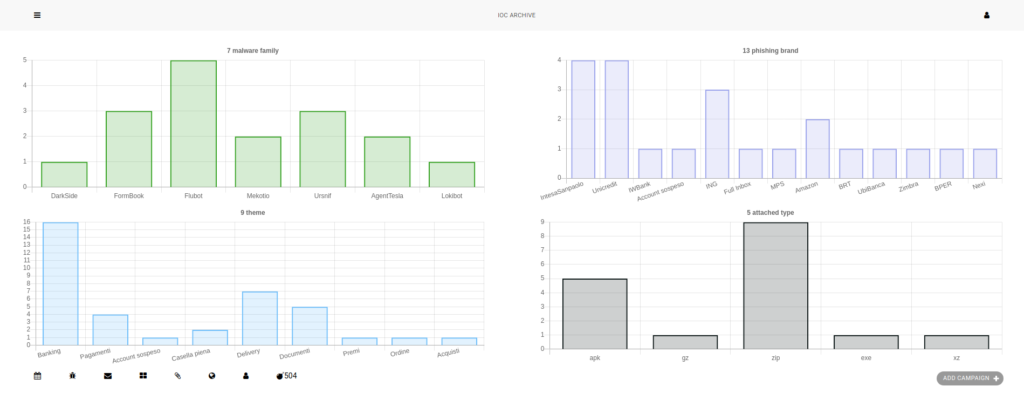

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 39 campagne malevole attive, di cui 1 generica veicolata anche in Italia e 38 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 504 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

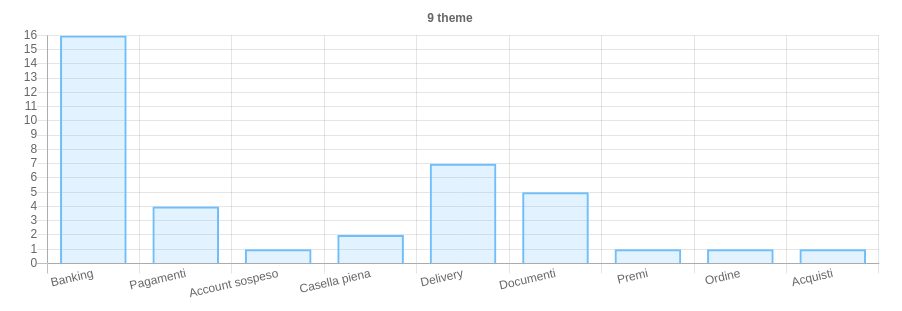

Sono 9 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Come di consueto spicca il tema Banking utilizzato principalmente per le campagne di phishing.

Malware della settimana

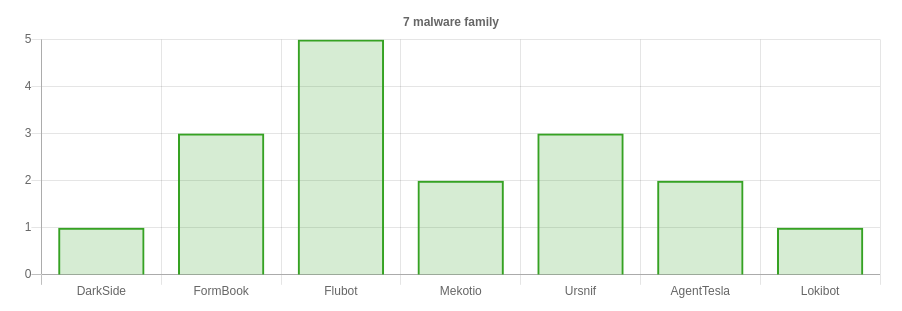

Sono state osservate nello scenario italiano 7 famiglie di malware per un totale di 17 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

Flubot – l’ondata di SMS malevoli veicolati in Italia per diffondere APK malevolo non tende ad arrestarsi. Il CERT-AGID questa settimana ha pubblicato una guida per rispondere alle domane più frequenti che si pongono gli utenti compromessi da Flubot.

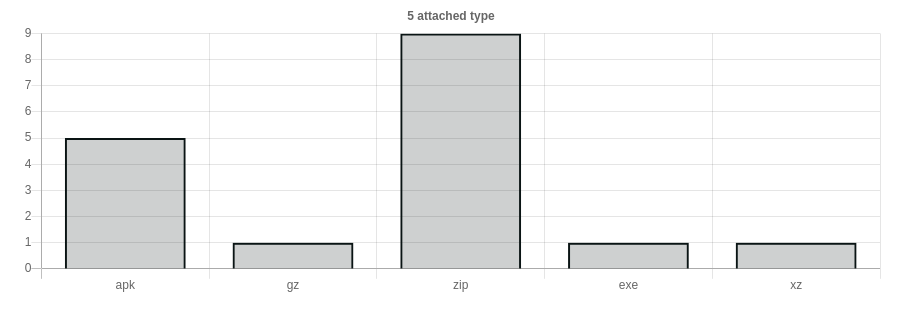

Ursnif – individuate tre campagne a tema “Documenti” che hanno veicolato Ursnif tramite allegati ZIP.

Formbook – anche questa settimana Formbook ha operato con tre campagne rispettivamente a tema “Pagamenti”, “Delivery” e “Ordini”: gli allegati utilizzati per diffondere il malware sono stati di tipo ZIP e XZ (rar).

AgentTesla – riscontrate due campagne a tema “Pagamenti” veicolate via email con allegati GZ e ZIP.

Mekotio – anche questa settimana Mekotio continua a far parlare di se con due campagne: una a tema “Documenti” e link al download di un file ZIP ed una a tema “Pagamenti” che riporta in allegato ZIP con file MSI.

Lokibot – a distanza di quasi 1 mese torna in Italia la campagna Lokibot a tema “Documenti” e allegato ZIP.

DarkSide – viene riscontrato, per la prima volta in Italia, il ransomware DarkSide che stando a quanto riportato da Databreaches pare abbia compromesso la BCC di Roma.

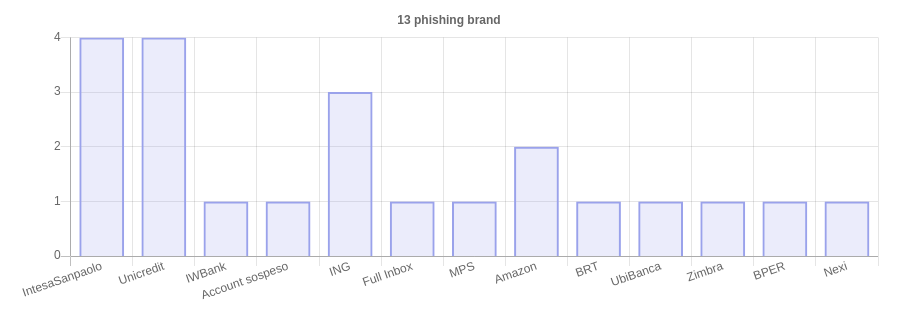

Phishing della settimana

Sono 13 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più attuali interessano il settore “Banking”, in particolare Intesa Sanpaolo, Unicredit e ING. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo e Unicredit – sono stati i brand più sfruttati dai phisher. Per entrambi i brand sono state rilevate questa settimana 4 campagne di phishing, veicolate via email con link che puntano a domini creati ad-hoc e di recente registrazione.

ING – con tre campagne a tema “Banking”, veicolate via email e contenenti un link che punta a pagine di phishing appositamente predisposte con una form in cui viene richiesto di inserire i dati del proprio account e/o i dati del proprio conto corrente.

BPER, IWBank, Nexi, MPS e Ubibanca – completano il panorama settimanale delle campagne di phishing attive a tema “Banking”.

Account sospeso, Zimbra e Full Inbox – campagne di phishing generiche il cui scopo è quello di sottrarre le credenziali del proprio servizio di posta elettronica.

BRT e Amazon – completano il panorama delle campagne di phishing individuate in Italia. BRT a tema “Delivery” e Amazon a tema “Premi”.

Formati di file principalmente utilizzati per veicolare i malware