Sintesi riepilogativa delle campagne malevole nella settimana 15-21 maggio 2021

riepilogo

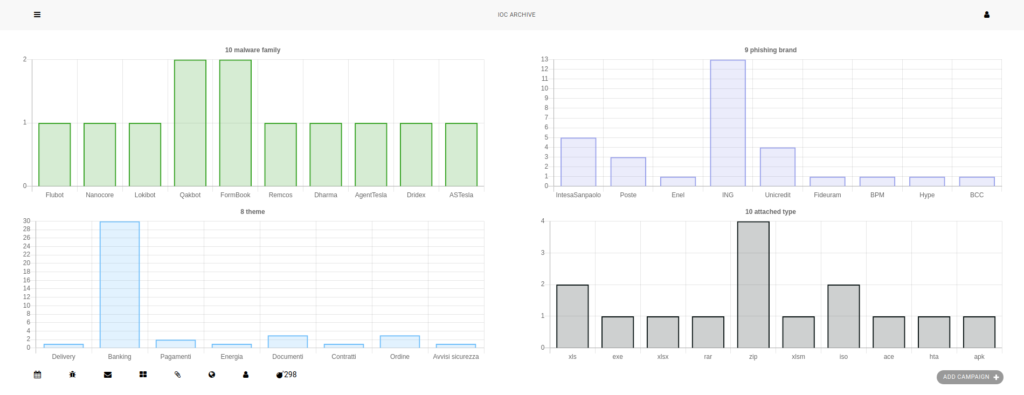

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 42 campagne malevole attive, di cui 4 generiche veicolate anche in Italia e 38 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 298 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

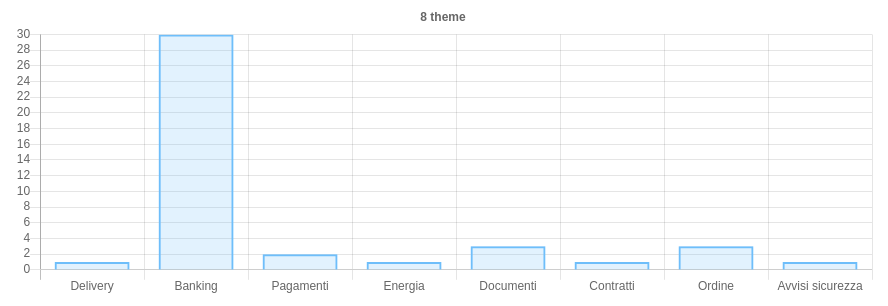

Sono 8 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Spicca ancora una volta il tema Banking utilizzato principalmente per le campagne di phishing e smishing ma di recente diventato di interesse anche per qualche campagna malware.

Malware della settimana

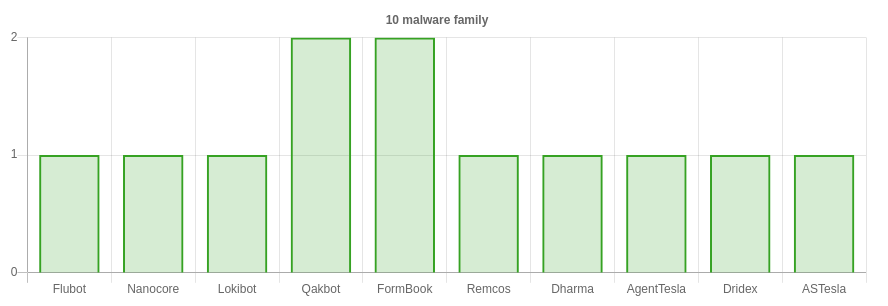

Sono state osservate nello scenario italiano 10 famiglie di malware per un totale di 12 campagne complessive. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

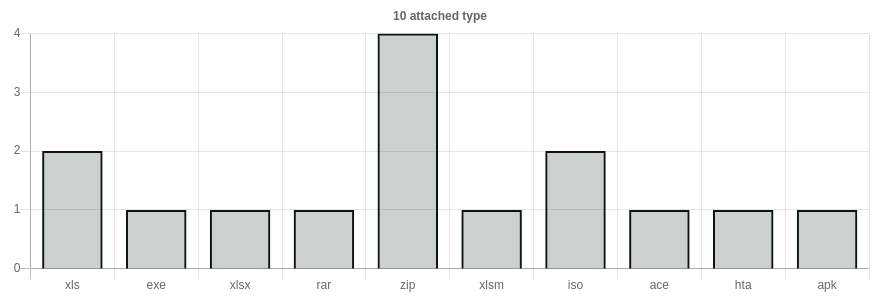

Qakbot – dalla scorsa settimana le campagne Qakbot non si sono arrestate. Sono state individuate due campagne mirate per l’Italia veicolate tramite email a tema “Documenti”. I messaggi riportavano in allegato un archivio ZIP contenente un file XLSM in un caso e nell’altro un file XLS con macro malevola.

Formbook – rilevate questa settimana due campagne rispettivamente a tema “Ordine” e “Contratti. Nel primo caso, una campagna generica ma veicolata anche in Italia, formbook è stato diffuso tramite email con allegato ZIP contenente un eseguibile EXE, nel secondo caso invece, mirato per l’Italia, è stato utilizzato un allegato ISO.

Lokibot – esattamente come la scorsa settimana, continua la campagna italiana lokibot con allegato ISO ma cambia il tema, da “Ordine” a “Pagamenti”.

Dharma – campagna italiana a tema “Ordine” e allegato ZIP contenente un HTA con funzionalità di dropper. Il ransomware dharma viene poi scaricato da un dominio compromesso, localizzato in Spagna, ed invia gli estermi della macchina compromessa alla pagina del sito adibita al riscatto. La particolarità di questa variante di Dharma è che riporta al suo interno le credenziali del database mysql del c2.

Flubot – dopo appena una settimana di pausa, almeno in Italia, è tornata in maniera meno invasiva la campagna flubot via SMS. Il CERT-AGID ha avuto evidenza certa della ripresa della campagna con una leggera differenza: questa volta gli SMS provengono da numeri di telefono esteri. Per ulteriori informazioni su Flubot e su come difendersi dalla minaccia rimandiamo all’apposito articolo: SMS maligni che contengono Flu Bot: cosa c’è da sapere e come rimediare al contagio

Remcos – a distanza di un mese torna in Italia la campagna Remcos veicolata tramite email a tema “Ordine” e link nel corpo del messaggio che, a differenza dell’ultima campagna che scaricava un file ISO, punta al download di un file RAR.

Nanocore – rilevata una campagna internazionale che veicola Nanocore tramite email a tema “Banking” e allegato ACE.

AgentTesla e ASTesla – individuate due campagne italiane rispettivamente a tema “Documenti” e “Banking” che veicolano allegati malevoli di tipo XLSX.

Dridex – campagna generica, in lingua inglese, ma riscontrata anche in Italia, veicolata tramite email a tema “Pagamenti” con allegati XLS.

Phishing della settimana

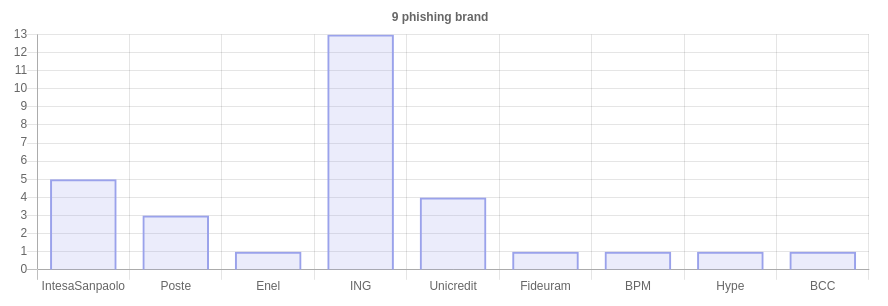

Sono 9 i brand coinvolti nelle campagne di phishing. Ancora una volta le campagne più attuali interessano il settore “Banking” ma questa settimana le campagne di phishing ING hanno di gran lunga superato le altre. Di seguito, una lista sintetica dei soggetti coinvolti:

ING – con 13 campagne mirate è stato il brand più sfruttato dai phisher per il tema “Banking”.

IntesaSanpaolo, Unicredit e Poste – sono state le campagne più attive dopo ING. Una delle tre campagne Poste rilevata è stata veicolata tramite SMS.

Fideuram, BPM, Hype, BCC – completano il panorama settimanale delle campagna di phishing attive a tema “Banking”.

Enel – campagna di phishing a tema “Energia”, mirata verso i clienti Enel, il cui scopo è quello di sottrarre le credenziali di accesso al servizio.

Formati di file principalmente utilizzati per veicolare i malware