Sintesi riepilogativa delle campagne malevole nella settimana 13-19 febbraio 2021

riepilogo

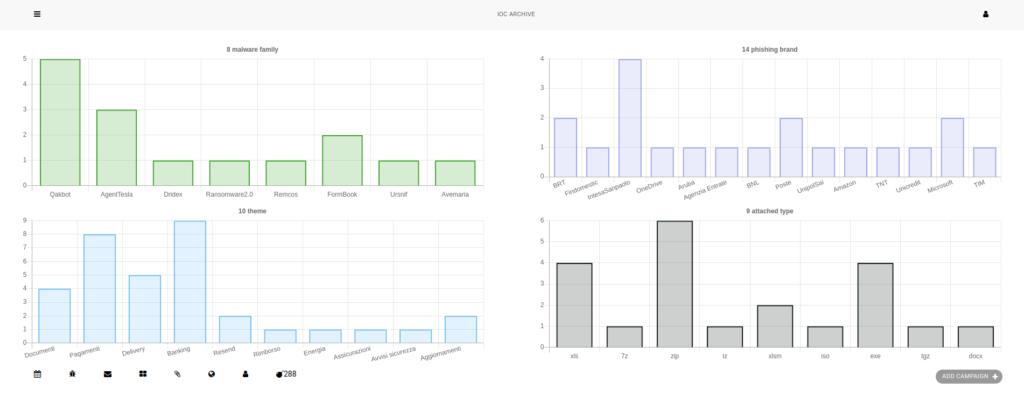

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 35 campagne malevole attive, di cui 5 generiche veicolate anche in Italia e 30 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 288 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

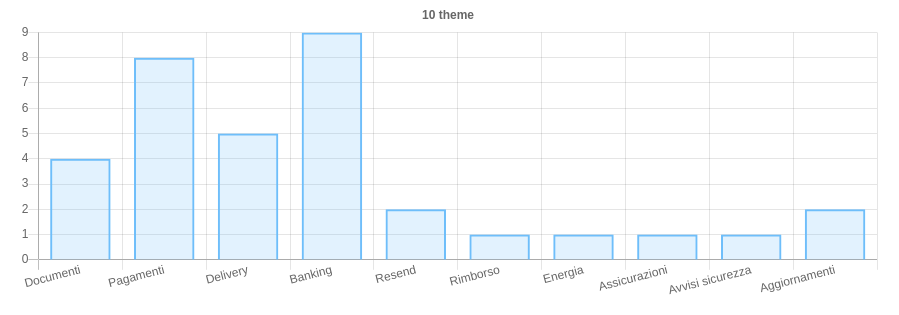

Tra i 10 temi sfruttati per veicolare le campagne malevole sul territorio italiano emergono Banking e Pagamenti seguiti da Delivery e Documenti.

Malware della settimana

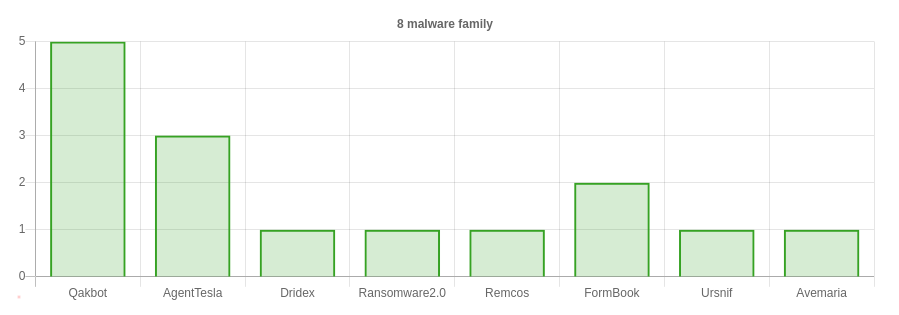

Sono state osservate nello scenario italiano 8 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

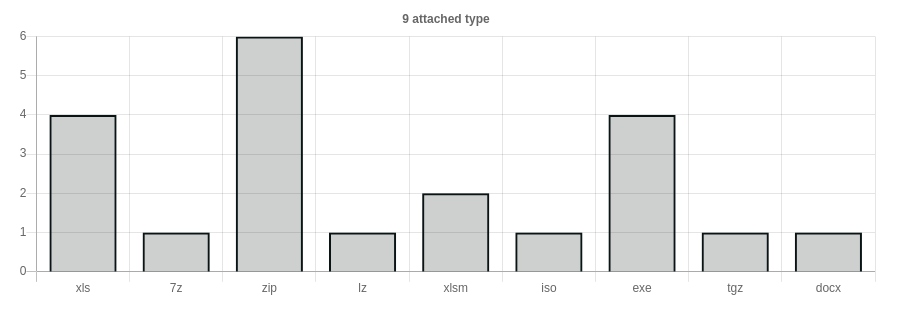

Qakbot – è stato il malware più diffuso di questa settimana con ben cinque campagne di cui una generica e quattro mirate per l’Italia. I temi utilizzati sono “Documenti” e “Resend”, gli allegati utilizzati sono di tipo ZIP con dentro file XLS.

AgentTesla – sono state utilizzate tre campagne a tema “Pagamenti” per veicolare AgentTesla tramite allegati di tipo DOCX, TGZ e ZIP.

Formbook – questa settimana sono state individuate solo due campagne italiane a tema “Pagamenti” e allegati ZIP e ISO.

Dridex – una campagna generica a tema “Delivcery” che ha interessato anche l’Italia ha veicolato Dridex tramite allegati XLSM.

Ursnif – una campagna a tema “Energia” mirata per utenti italiani è stata utilizzata per diffondere Ursnif tramite allegato XLSM.

Ransomware2.0 – il ransomware razzista nei confronti dei napoletani è stato analizzato dal Cert-AgID mercoledì 17 febbraio. Non si ha evidenza di una vera e propria campagna ma il sample è chiaramente scritto da italiani e gli errori presenti nel codice del ransowmare lo rendono pericoloso in quanto gli utenti non hanno possibilità di ripristino.

Avemaria – dopo circa 20 giorni torna la campagna Avemaria a tema “Delivery” con allegato 7Z.

Remcos – l’ultima campagna registrata risale al 4 novembre 2020. A distanza di circa tre mesi torna la campagna Remcos a tema “Pagamenti” con allegato LZ.

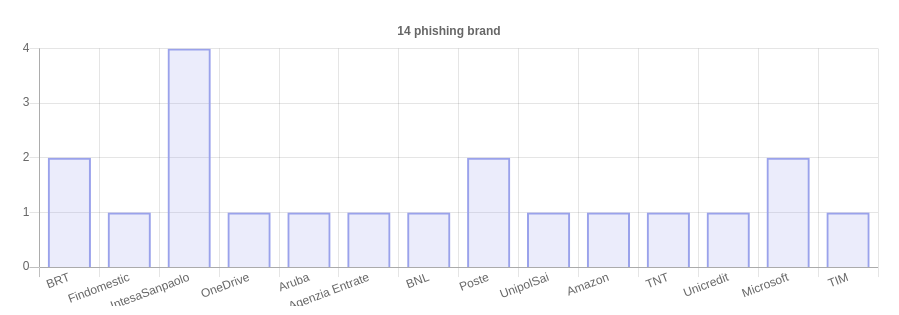

Phishing della settimana

Sono 14 i brand coinvolti nelle campagne di phishing. Il settore più colpito resta quello bancario ma continuano a diventare sempre più insistenti le campagne che coinvolgono le PA e il settore Delivery, quello Finanziario e Assicurativo. Ancora una volta il brand più sfruttato è IntesaSanpaolo. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con quattro campagne mirate si confermano il brand più sfruttato dai criminali per il tema “Banking”.

Poste, BNL, Unicredit e Findomestic – completano il panorama della campagne di phishing a tema Banking.

UnipolSai – brand sfruttato per il tema “Assicurazioni” nel tentativo di frodare i clienti del colosso UnipolSai.

BRT e TNT – sono i brand sfruttati per il tema Delivery. False comunicazioni veicolate via posta o tramite sms per redirigere gli utenti verso pagine in cui viene richiesto di inserire i dettagli della carta di credito.

Microsoft, OneDrive, Amazon e TIM – campagne di phishing e smishing che sfruttano false comunicazioni dei rispettivi brand per sottrarre le credenziali dei relativi servizi.

Agenzia Entrate – una campagna che prometteva un Rimborso di € 136,99 da parte dell’Agenzia delle Entrate è stata individuata nella giornata di martedì 16. La compilazione della form prevedeva oltre ai dati generici anche l’inserimento della carta di credito e del relativo cvv.

Aruba – campagna a tema Pagamenti redirigeva l’utente verso un dominio creado ad-hoc per il pagamento del rinnovo del servizio.

Formati di file principalmente utilizzati per veicolare i malware