Sintesi riepilogativa delle campagne malevole della settimana 30/10/2020

riepilogo

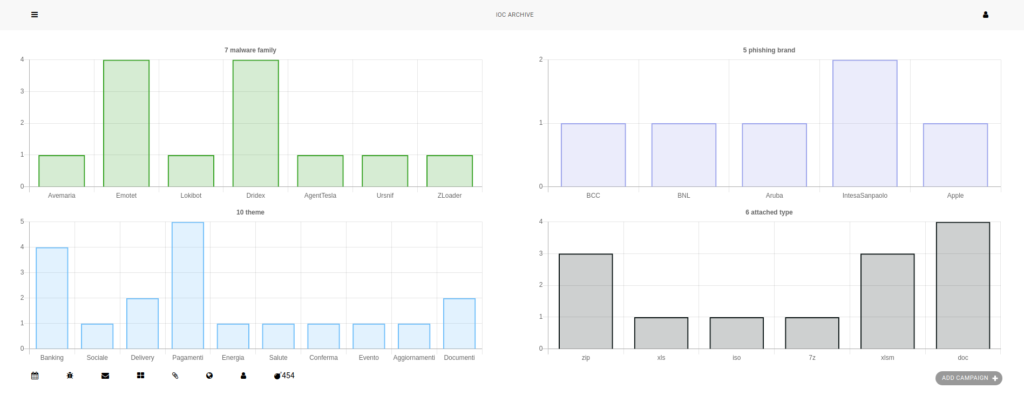

Questa settimana il CERT-AGID ha riscontrato ed analizzato complessivamente 19 campagne malevole attive nello scenario italiano, mettendo a disposizione dei suoi enti accreditati un totale di 454 indicatori di compromissione (IOC).

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici della piattaforma del CERT-AGID:

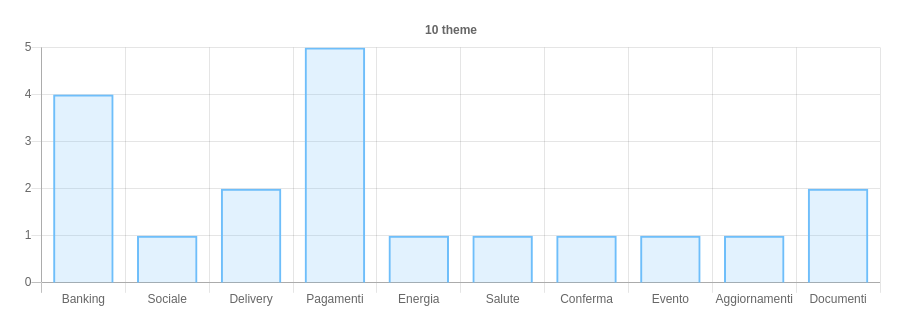

I temi più rilevanti della settimana

Tra i temi principali sfruttati per veicolare le campagne malevole sul territorio italiano si distinguono Pagamenti, Banking e Documenti.

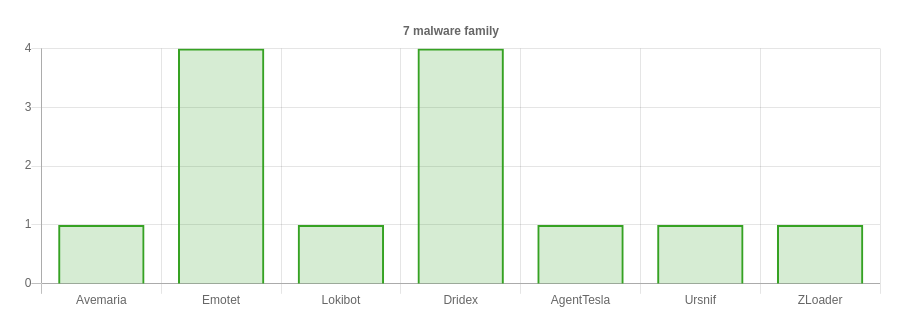

Malware della settimana

Sono state osservate nel panorama italiano 7 famiglie di malware. Nello specifico, hanno impegnato particolarmente la settimana le seguenti campagne:

Emotet, ha aperto la settimana con tre campagne massive nella giornata di lunedi 26. Le email sono scritte in lingua italiana e sfruttano i temi “Documenti”, “Evento” e “Salute” riportando in allegato file .doc. Una nuova campagna Emotet a tema “Sociale”, identica a quella dello scorso venerdì, è stata osservata in data odierna con allegati .zip.

Dridex, ha coperto i primi tre giorni della settimana con quattro campagne in lingua inglese a tema “Pagamenti” e “Delivery”. Gli allegati utilizzati sono: xlsm e doc.

Urnsif, a differenza della scorsa settimana, i criminali hanno emesso una sola campagna con cambio di tema, “Energia”, veicolando file xls tramite false email con loghi i Enel.

Lokibot, AgentTesla e ZLoader, sono stati attivi con campagne sporadiche nei primi tre giorni della settimana rispettivamente con tema “Delivery”, “Pagamenti” e “Documenti”.

Avemaria, è stato individuato oggi tramite email a tema “Banking” e allegato .iso. L’email risulta essere una finta comunicazione Unicredit e, come rilevato dal CERT-AGID, il malware presenta all’interno degli interessanti easter egg.

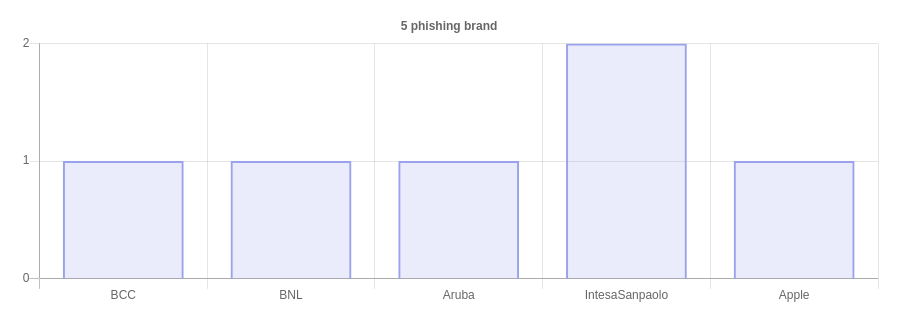

Phishing della settimana

IntesaSanpaolo, è stato il brand a tema “Banking” più sfruttato dai criminali per veicolare campagne di phishing.

BBC e BNL, completano il panorama delle campagne italiane a tema “Banking”.

Apple, campagna a tema “Aggiornamenti” rilevata nella giornata di lunedì.

Aruba, come ogni settimana, ma questa volta non detiene il primato, l’immancabile appuntamento con le campagne di phishing con i loghi di Aruba che richiede “Pagamenti” per dominio scaduto.

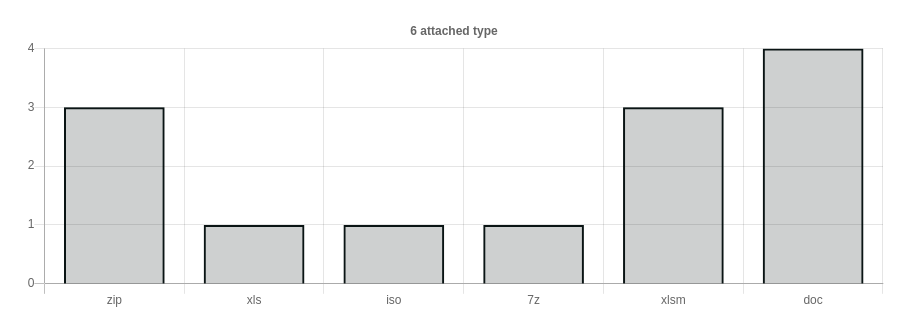

Formati di file principalmente utilizzati per veicolare i malware