Sintesi riepilogativa delle campagne malevole della settimana 25/09/2020

25/09/2020

riepilogo

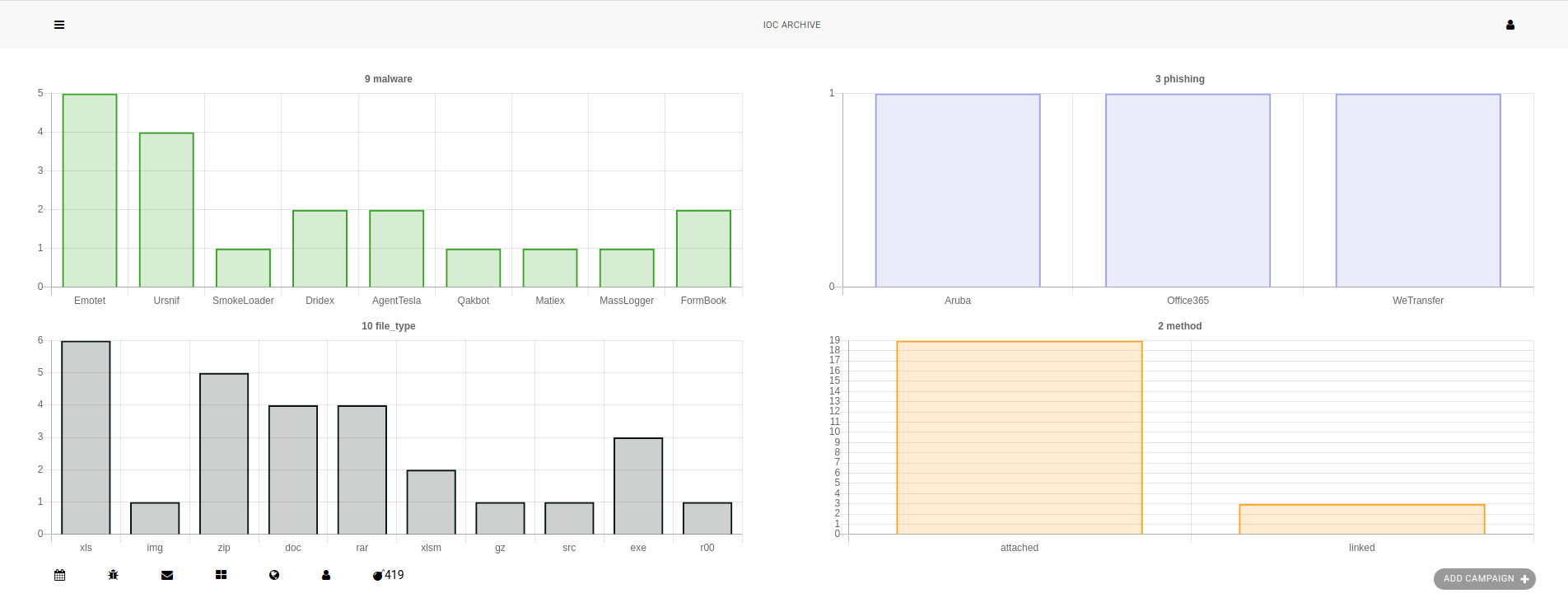

Questa settimana il CERT-AgID ha riscontrato ed analizzato complessivamente 22 campagne malevole attive nello scenario italiano, mettendo a disposizione dei suoi enti accreditati un totale di 419 indicatori di compromissione (IOC).

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici:

Malware

- Emotet, anche questa settimana si è rivelato il malware più attivo, con campagne quotidiane a tema pagamento fatture e sanità che hanno veicolato documenti .doc, in alcuni casi contenuto dentro un file compresso in formato .zip con password indicata nel corpo del messaggio.

- Ursnif, ha fatto parlare di se in più occasioni per le campagne a tema Agenzia delle Entrate e oggi con una importante campagna a tema Covid-19.

- FormBook, Dridex e AgenTesla hanno invaso le caselle di posta degli utenti italiani con campagne generiche a tema pagamenti e spedizioni.

- SmokeLoader, Qakbot, Matiex, MassLogger completano il panorama della settimana con la presenza di campagne sporadiche. In particolare:

- SmokeLoader ha fatto la sua comparsa in Italia con una serie di campagne a tema Agenzia delle Entrate veicolate nella giornata di martedi e per le quali il CERT-AgID ha diramato ben 34 IoC.

- Matiex, noto anche come 404keylogger, è stato analizzato dal CERT-AgID al fine di individuare gli artefatti e rendere note le potenzialità della minaccia.

Phishing

- Aruba – la campagna ha reindirizzato a pagine create ad-hoc e posizionate su dominio russo.

- Office365 – Campagna di phishing in lingua inglese a tema Outlook (OWA) con link che reindirizza gli utenti verso pagine fraudolente con lo scopo di sottrarre le credenziali.

- Wetransfer, la campagna sfrutta i loghi e le comunicazioni del servizio reale con lo scopo di reindirizzare verso una pagina che emula un accesso al servizio e quindi sottrarre le credenziali.

File Type

I formati di file principalmente utilizzati per veicolare i malware sono stati 10: zip, doc, jar, gz, rar, src, xls, img, xlsm, r00. In particolare, gli allegati di tipo doc sono stati riscontrati nelle campagne Emotet ed xls per le campagne Ursnif.

Method

I metodi utilizzati questa settimana per veicolare malware sono stati:

- Attached, 19 delle campagne individuate presentavano un allegato.

- Linked, 3 campagne presentano un link alla risorsa.