Sintesi riepilogativa delle campagne malevole della settimana 18/09/2020

18/09/2020

riepilogo

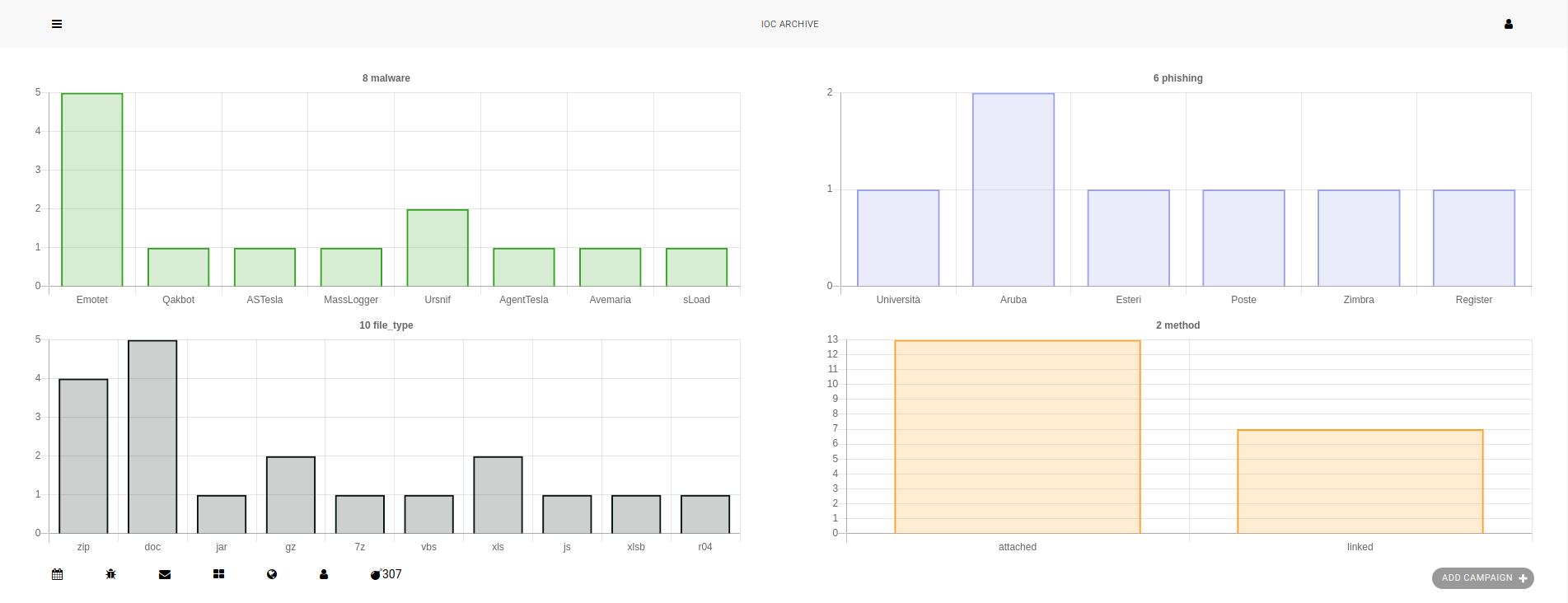

Questa settimana il CERT-AgID ha riscontrato ed analizzato complessivamente 20 campagne malevole attive nello scenario italiano, mettendo a disposizione dei suoi enti accreditati un totale di 307 indicatori di compromissione (IOC).

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici:

Malware

- Emotet, rilevato in ben 5 campagne, alcune delle quali sono state raggruppate, si è rivelato il malware più attivo della settimana veicolato come di consueto attraverso un documento .doc, in alcuni casi contenuto dentro un file compresso in formato .zip. In particolare è stato individuato un repository italiano posizionato su un sottodominio (compromesso) di una PA.

- Ursnif, assente la scorsa settimana, è riapparso questa settimana con 2 campagne a tema INPS con allegato .xls.

- ASTesla è il nuovo malware veicolato in Italia tramite e-mail scritta in lingua inglese a tema DHL per il quale il CERT-AgID ha emesso un apposito bollettino di analisi. Il malware è stato battezzato dal CERT-AgID con il nome ASTesla per le somiglianze con AgentTesla.

- Qakbot, AgentTesla, Masslogger, Avemaria e sLoad completano il panorama della settimana con la presenza di campagne sporadiche.

Phishing

- Aruba – le campagne hanno reindirizzato verso un dominio registrato ad-hoc e sfruttavano il nome della società.

- Esteri – Campagna di phishing a tema Outlook (OWA) ha reindirizzato verso una apposita cartella riportante la url del Ministero degli Esteri presente su un dominio usato di recente per attività di phishing ai danni di dipendenti del governo della Lituania e dell’Ungheria.

- Università, la campagna sfrutta i loghi dell’Università di Pisa e reindirizza ad un sottodominio contenente il nome dell’Università.

- Poste, Zimbra e Register – le campagne sfruttano i relativi brand e reindirizzano verso pagine create ad-hoc.

File Type

I formati di file principalmente utilizzati per veicolare i malware sono stati 10: zip, doc, jar, gz, 7z, vbs, xls, js, xlsb, r04. In particolare, gli allegati di tipo doc sono stati riscontrati nelle campagne Emotet.

Method

I metodi utilizzati questa settimana per veicolare malware sono stati:

- Attached, 13 delle campagne individuate presentavano un allegato.

- Linked, 7 campagne presentano un link alla risorsa.