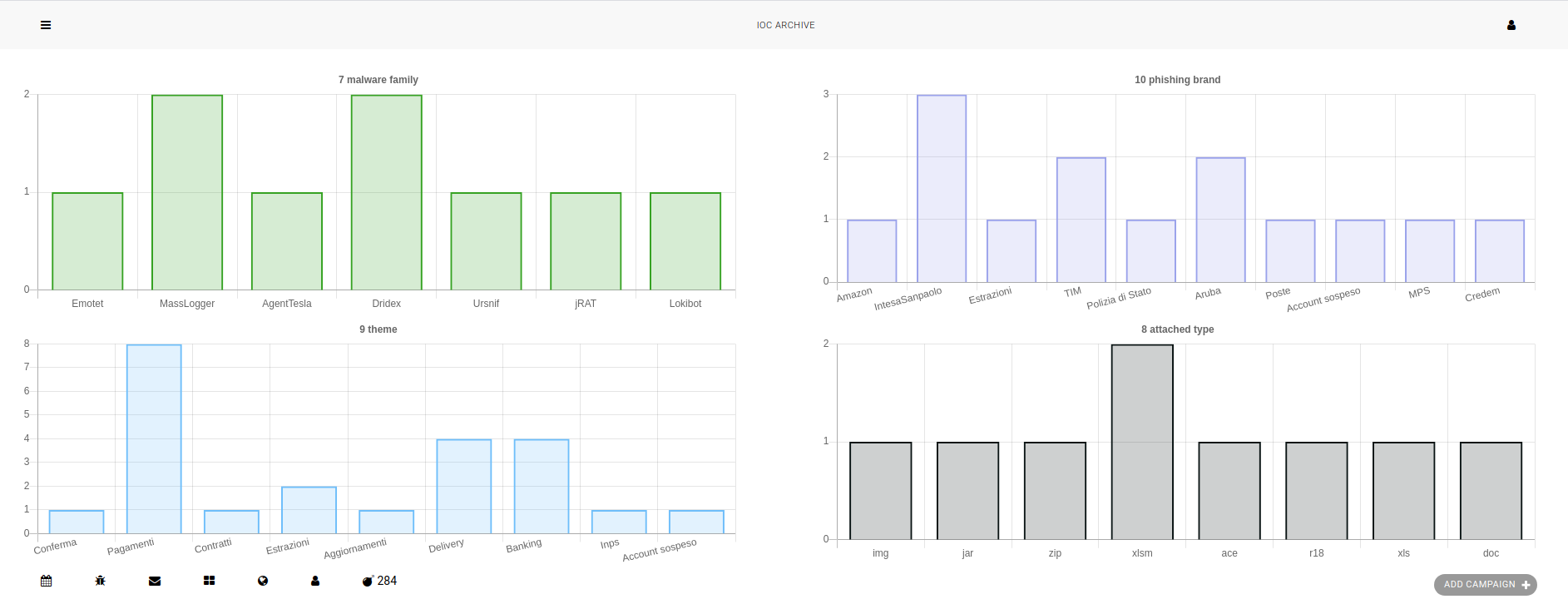

Sintesi riepilogativa delle campagne malevole della settimana 16/10/2020

riepilogo

Questa settimana il CERT-AgID ha riscontrato ed analizzato complessivamente 23 campagne malevole attive nello scenario italiano, mettendo a disposizione dei suoi enti accreditati un totale di 284 indicatori di compromissione (IOC).

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici della piattaforma del CERT-AgID:

I temi più rilevanti della settimana

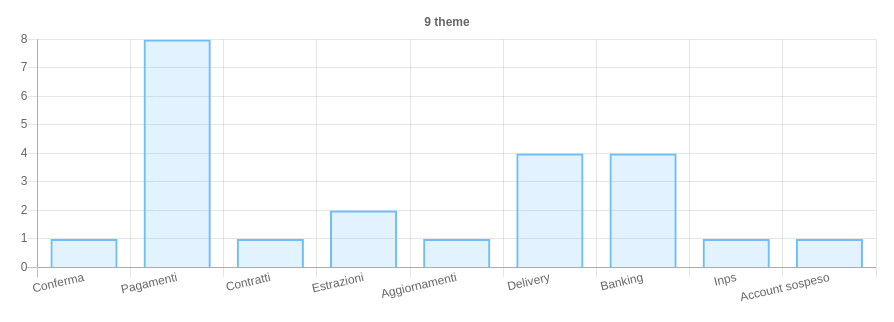

I temi principali sfruttati per veicolare le campagne malevole sul territorio italiano si riconfermano Pagamenti, Delivery e Banking.

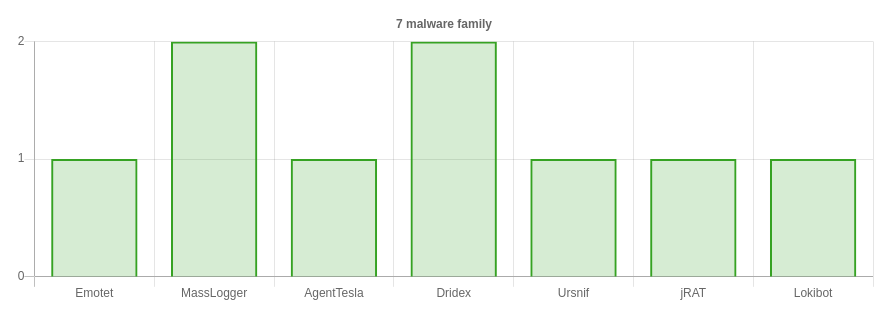

Malware della settimana

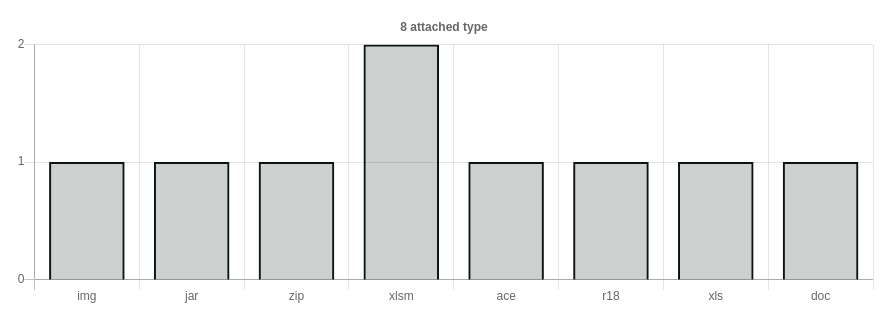

Masslogger, è stato veicolato oggi (venerdì 16) in Italia con due campagne a tema “Pagamenti” e “Contratti”, allegando rispettivamente file di tipo “r18” e “ace”.

Dridex, ha impegnato la giornata di mercoledì 14 con due campagne a tema “Delivery” e “Pagamenti” con allegati di tipo “xlsm”.

Emotet, campagna odierna a tema “Conferma” veicolata in lingua italiana senza oggetto o con oggetto il nome dell’azienda vittima. In allegato il classico file “doc”.

AgentTesla, campagna in lingua italiana a tema “Delivery” veicolata nella giornata di giovedì con allegato “img”.

Ursnif, anche questa settimana non ha fatto sentire la sua assenza la classica campagna a tema “Inps” con allegato “xls”. In un apposito articolo il CERT-AGID ha affrontato l’argomento confrontando tra di loro le campagne Ursnif e cercando di fare emergere i punti in comune.

Lokibot, ha aperto la settimana con una campagna a tema “Pagamenti” con allegato “zip”.

jRAT, noto anche come “Adwind”, ha fatto la sua ricomparsa nel panorama italiano lunedì 12 con una campagna a tema “Delivery” con allegato “jar”. Riguardo le metodologie di deoffuscamento del codice jRAT il CERT-AGID ha affrontato l’argomento mettendo a confronto le soluzioni per ottenere il sorgente in chiaro del codice JS prodotto dal malware.

Phishing della settimana

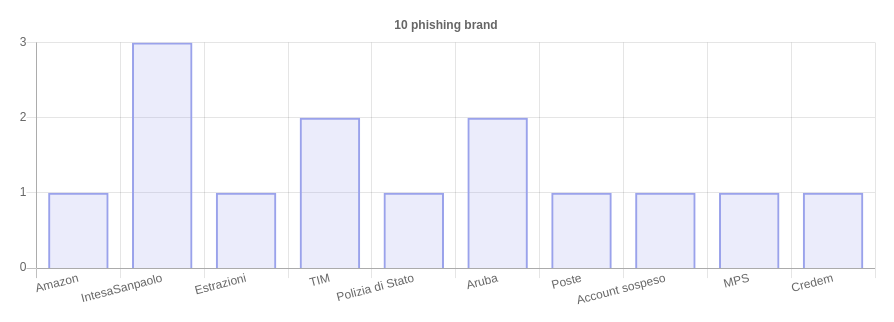

IntesaSanpaolo, Aruba e TIM sono stati i brand più sfruttati dai criminali per veicolare campagne di phishing. I temi utilizzati per queste campagne sono “Banking”, “Pagamenti” e “Aggiornamenti”.

Estrazioni, una campagna generica a tema “Estrazioni” è stata veicolata per l’intera settimana via SMS. Trattandosi probabilmente della stessa mano e sfruttando le medesime motodologie, gli indicatori rilevati sono stati raccolti in un unico evento.

Account sospeso, altra campagna generica che ha lo scopo di sottrarre le credenziali di posta senza specifico riferimento alla tipologia di servizio.

Amazon, Poste, MPS, Credem, Polizia di Stato, completano il quadro dei brand sfruttati questa settimana per phishing. In particolare è stata osservata la campagna “Polizia di Stato” a tema “Pagamenti” identica alla campagna veicolata il 3 settembre.

Formati di file principalmente utilizzati per veicolare i malware