Sintesi riepilogativa delle campagne malevole della settimana 15/01/2021

riepilogo

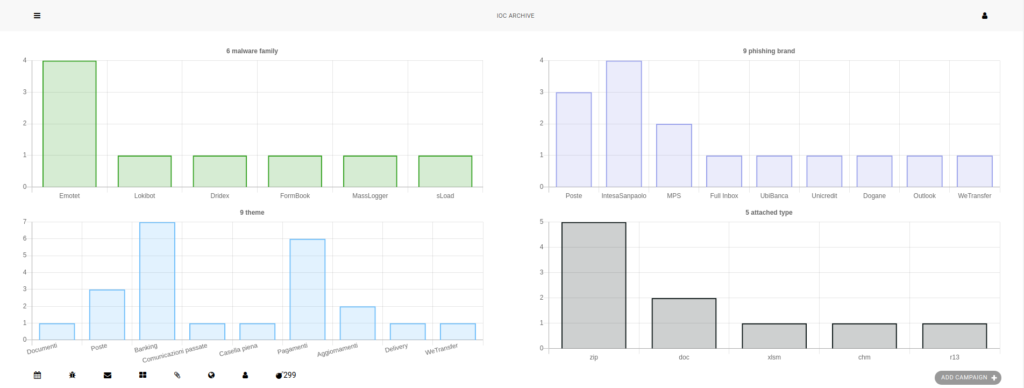

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 24 campagne malevole attive, di cui 1 generica veicolata anche in Italia e 23 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 299 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

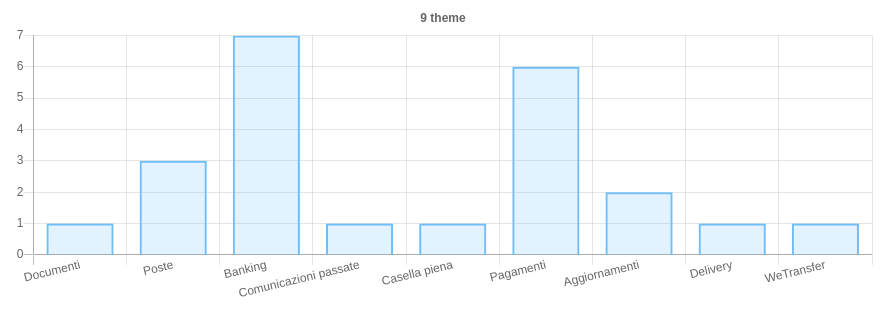

I temi più rilevanti della settimana

Tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano emerge in particolar modo il tema Banking e Pagamenti.

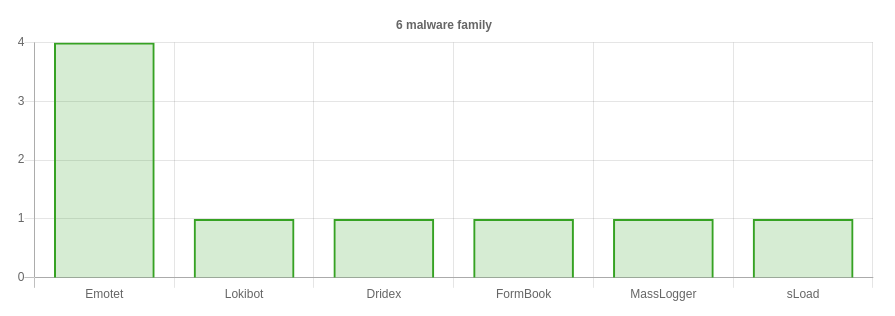

Malware della settimana

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

Emotet – ha impegnato la settimana con 4 campagne differenti, rispettivamente a tema “Pagamenti”, “Aggiornamenti”, “Comunicazioni passate” e “Documenti”. Emotet è stato veicolato tramite allegati di tipo ZIP protetti da password con dentro un file doc. In un caso specifico è stata coinvolta una PEC precedentemente compromessa.

sLoad – la prima campagna di quest’anno mirata per le PEC è stata rilevata nella giornata di lunedì 11 e prontamente contrastata dai Gestori. L’email veicolava un allegato ZIP con doppia compressione, all’interno del quale era presente il file malevolo VBS. Ulteriori dettagli, insieme agli IoC, sono riportati nella news emessa in giornata dal Cert-AgID.

Lokibot, Dridex, Formbook e Masslogger – hanno impegnato la settimana con campagne sporadiche.

Phishing della settimana

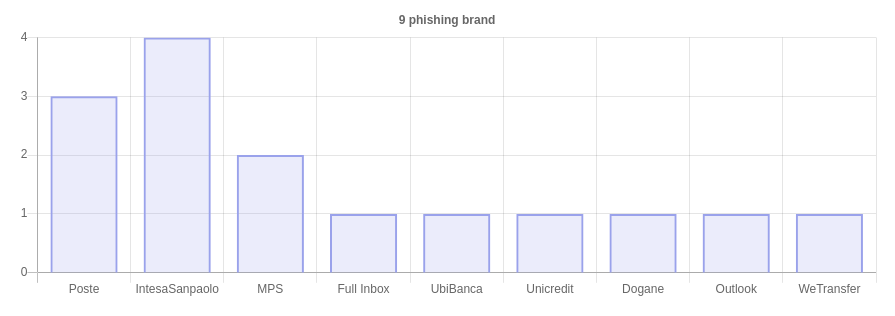

Sono 9 i brand coinvolti nelle campagne di phishing. Anche per questa settimana il settore più colpito è quello bancario e tra i brand più utilizzati emerge IntesaSanpaolo, Poste e MPS. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo – con 4 campagne mirate si conferma ancora una volta il brand più sfruttato dai criminali per il tema “Banking”.

Poste – presente quasi tutte le settimane, segue IntesaSanpaolo con 3 campagne ad-hoc.

MPS – sono state rilevate 2 campagne rispettivamente a tema “Banking” e “Pagamenti”.

Ubibanca, Unicredit – completano il panorama delle campagne di phishing a tema “Banking”.

Dogane – campagna con espliciti riferimenti a finte normative doganali che consentirebbero l’uso di paysafecard per il pagamento delle tasse di dogana. L’intento è quello di convincere le vittime a comprare una paysafecard del valore di 75€ e successivamente inviarla all’indirizzo e-mail indicato. I dettagli della campagna sono identici a quelli della scorsa settiman, la news è stata rilanciata martedì 12 attraverso il Canale Telegram del Cert-AgID.

Outlook, Full Inbox, Wetransfer – hanno impegnato la settimana con campagne sporadiche con lo scopo di sottrarre le credenziali delle vittime.

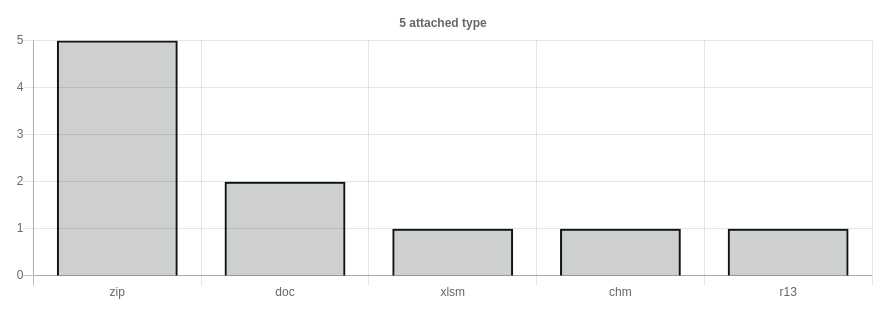

Formati di file principalmente utilizzati per veicolare i malware