Sintesi riepilogativa delle campagne malevole della settimana 08/01/2021

riepilogo

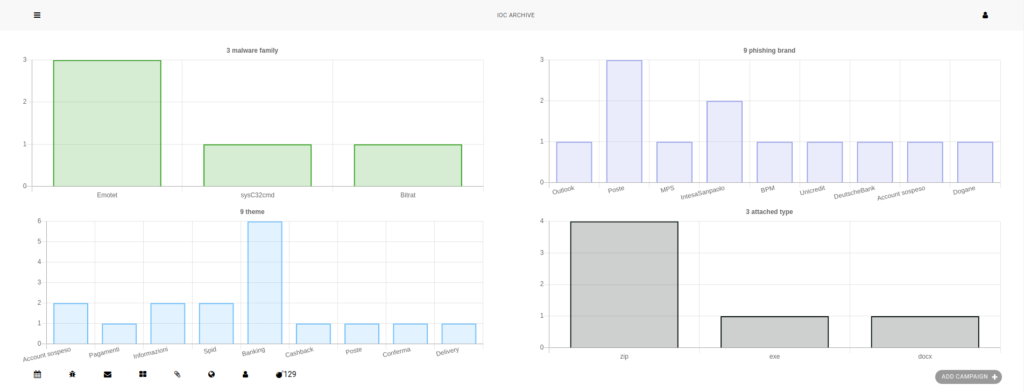

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 17 campagne malevole attive, di cui 1 generica veicolata anche in Italia e 16 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 129 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

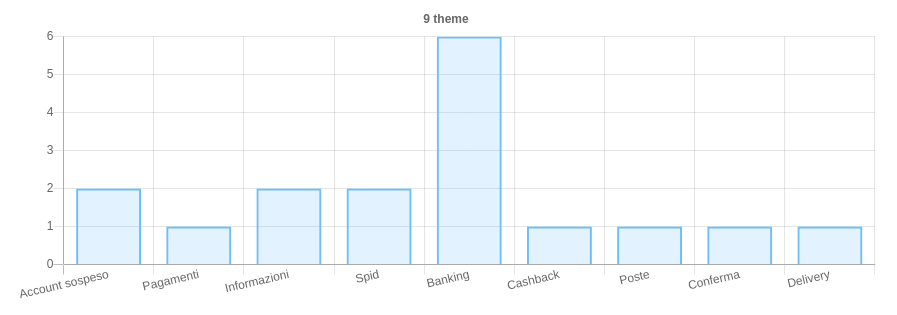

Tra i temi sfruttati per veicolare le campagne malevole sul territorio italiano emerge in particolar modo il tema Banking. Da notare la presenza del tema “Spid” e “Cashback” che hanno impegnato particolarmente la settimana.

Malware della settimana

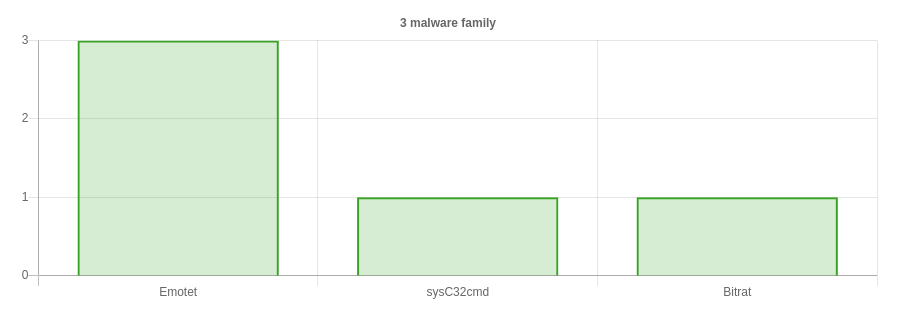

Sono state osservate nello scenario italiano 3 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

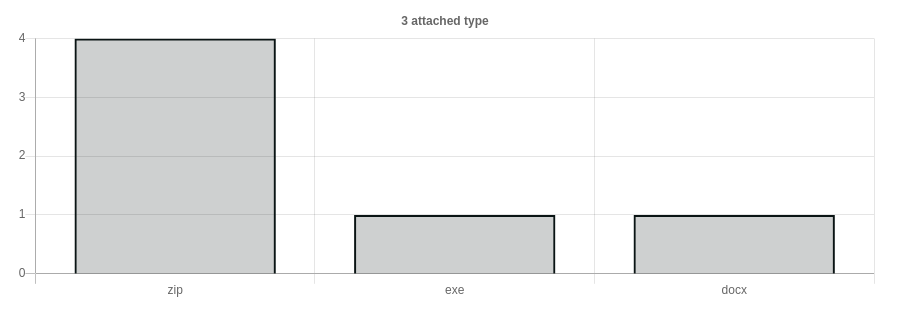

Emotet – ha impegnato la settimana con 3 campagne differenti, rispettivamente a tema “Pagamenti”, “Informazioni” e “Conferma”. Emotet è stato veicolato come al solito tramite allegati di tipo zip.

Bitrat – rilevato per la prima volta in Italia dal ricercatore Reecdeep il malware è stato veicolato tramite email a tema “Informazioni” con allegato docx.

sysC32cmd – altro nuovo malware veicolato sfruttando tramite una campagna a tema “Cashback” con allegato zip. Al riguardo il Cert-AgID ha pubblicato i dettagli dell’analisi e relativi IoC.

Phishing della settimana

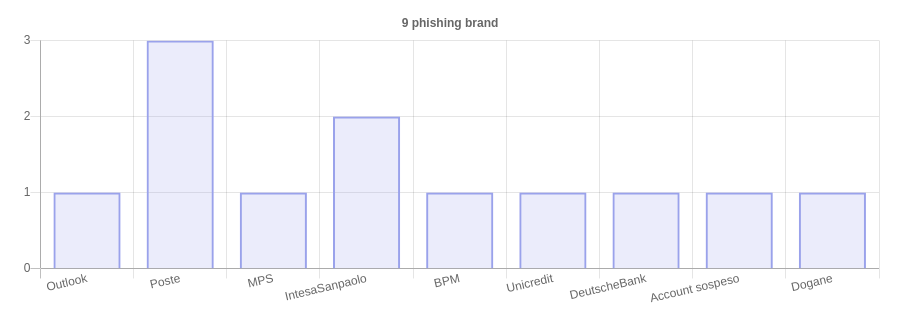

Sono 9 i brand coinvolti nelle campagne di phishing. Anche per questa settimana il settore più colpito è quello bancario e tra i brand più utilizzati emerge Poste e ancora una volta IntesaSanpaolo. Di seguito, una lista sintetica dei soggetti coinvolti:

Poste – con 3 campagne ad-hoc, di cui due in particolare a tema “Spid”, i criminali hanno messo in piedi una campagna mirata a sottrarre le credenziali di accesso al servizio. Il Cert-AgID ha rilasciato i dettagli e relativi IoC in una apposita news.

Dogane – campagna con espliciti riferimenti a finte normative doganali che consentirebbero l’uso di paysafecard per il pagamento delle tasse di dogana. L’intento è quello di convincere le vittime a comprare una paysafecard del valore di 75€ e successivamente inviarla all’indirizzo e-mail indicato. I dettagli della campagna sono stati riportati in una apposita news.

Outlook, Account sospeso – sono state due le campgane di phishing rilevate dal Cert-AgID e volte a sottrarre le credenziali di accesso al servizio di posta Microsoft.

IntesaSanpaolo, BPM, MPS, Unicredit e Deutschebank – completano il panorama delle campagne di phishing a tema “Banking”.

Formati di file principalmente utilizzati per veicolare i malware