Ransomware LockBit: anomalie dopo lo smantellamento

LockBit

Nel mese di febbraio, una coalizione internazionale di forze dell’ordine, guidata dalla NCA (National Crime Agency), ha smantellato l’infrastruttura e le operazioni del ransomware LockBit durante l’operazione Cronos. Gli strumenti per decodificare i file cifrati dal ransomware LockBit sono stati resi disponibili sul portale del progetto NoMoreRansom.

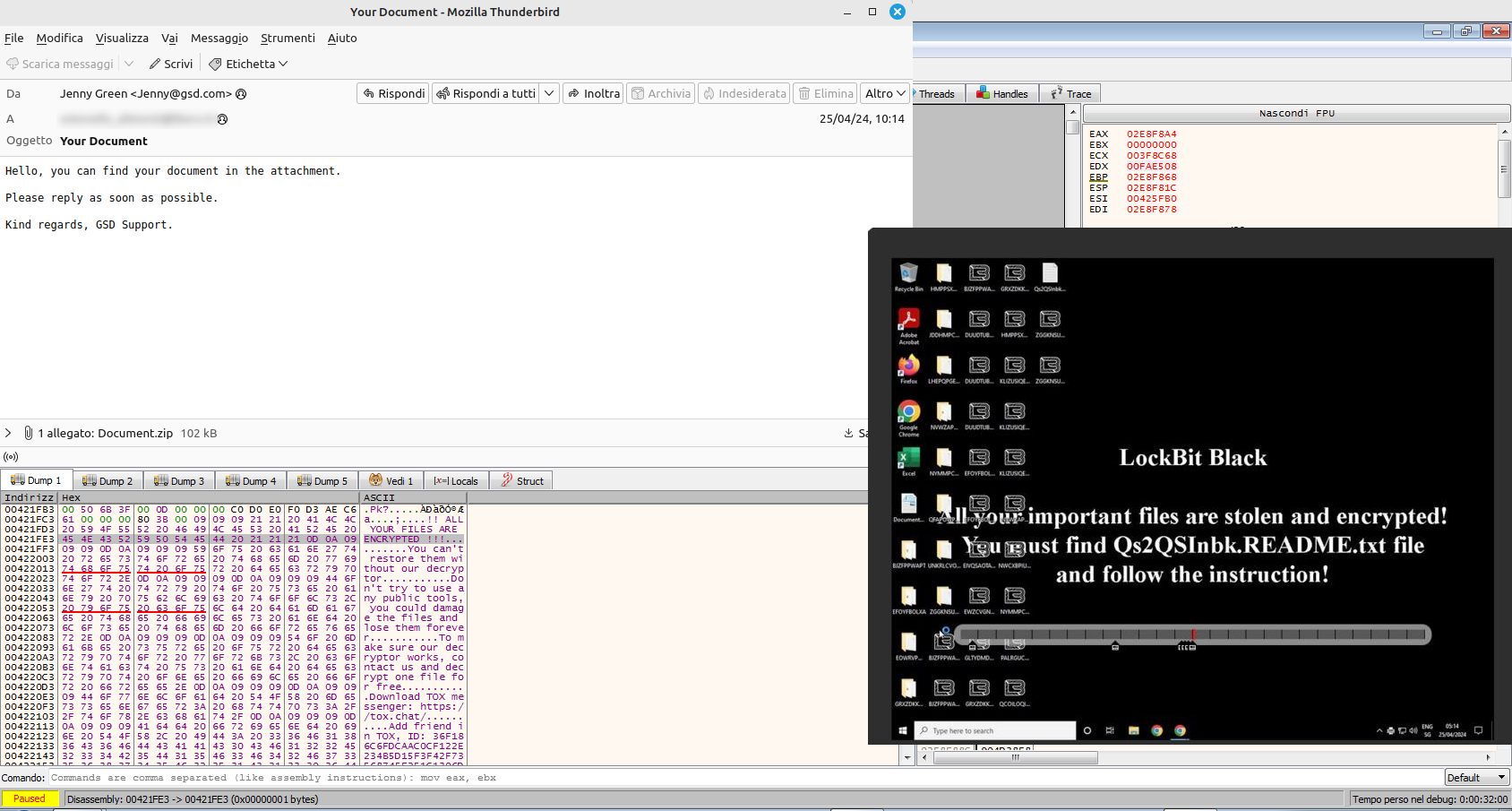

Tuttavia, è interessante notare che da due giorni è in atto una massiccia campagna per diffondere il ransomware LockBit 3.0 (LockBit Black) in diversi paesi europei, inclusa l’Italia.

L’email, con oggetto relativo a documenti, è redatta in inglese e inviata indiscriminatamente a enti pubblici e privati. In allegato all’email si trova un file ZIP contenente un eseguibile SCR.

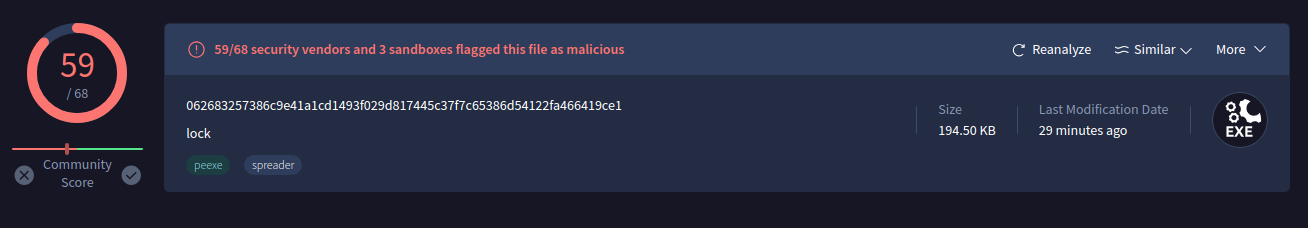

Risulta singolare che un ransomware venga diffuso tramite email, considerando che le organizzazioni ransomware solitamente acquistano gli accessi ai target direttamente da intermediari. È ancora più insolito che, a quasi tre mesi dallo smantellamento dell’infrastruttura LockBit sia stata lanciata questa campagna massiccia volta a diffondere una versione di Lockbit ben nota ai più comuni antivirus.

Sarebbe utile capire il motivo della diffusione di LockBit tramite email, considerando che i riferimenti onion nella nota di riscatto non sono più accessibili, rendendo di fatto impossibile monetizzare tramite il riscatto. È probabile che l’obiettivo sia puramente distruttivo.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli IoC rilevati, già condivisi con le Pubbliche Amministrazioni accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC