Nuovo malware per Android sfrutta il nome dell’app Immuni

apk immuni

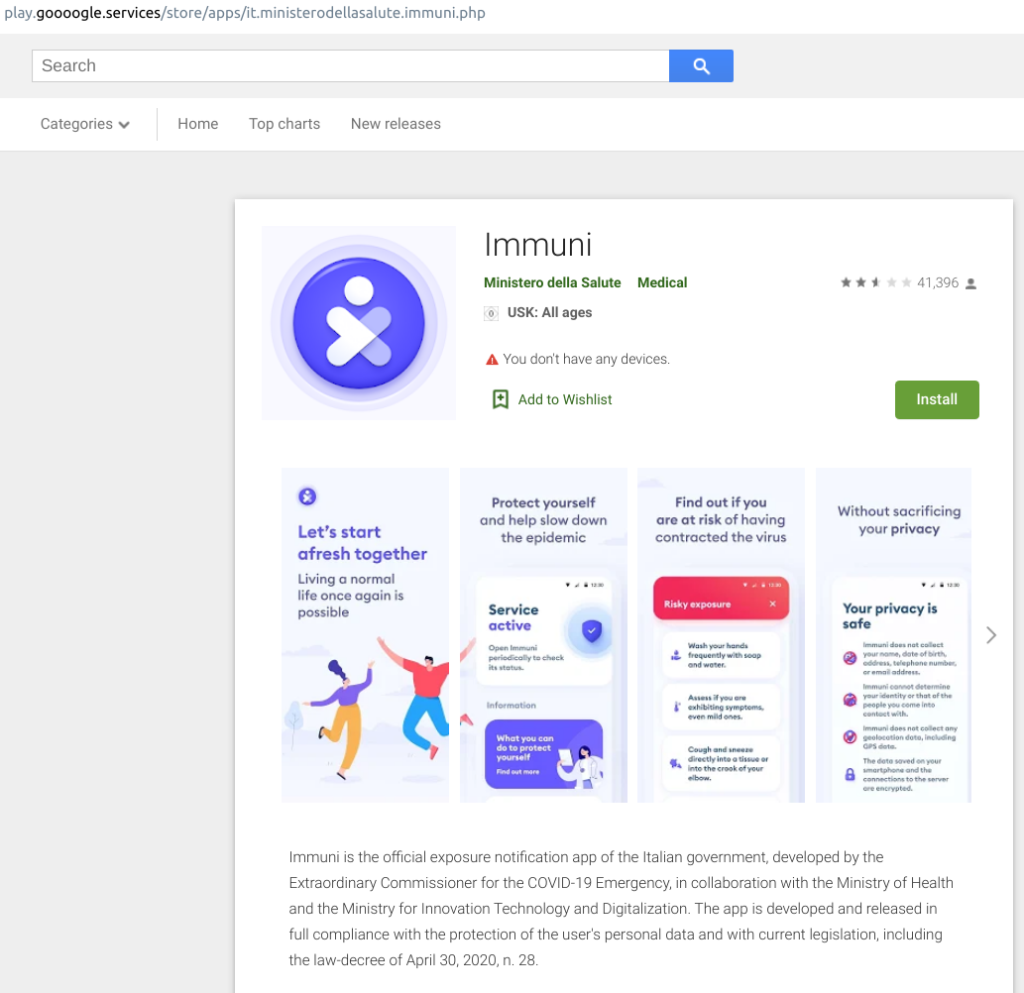

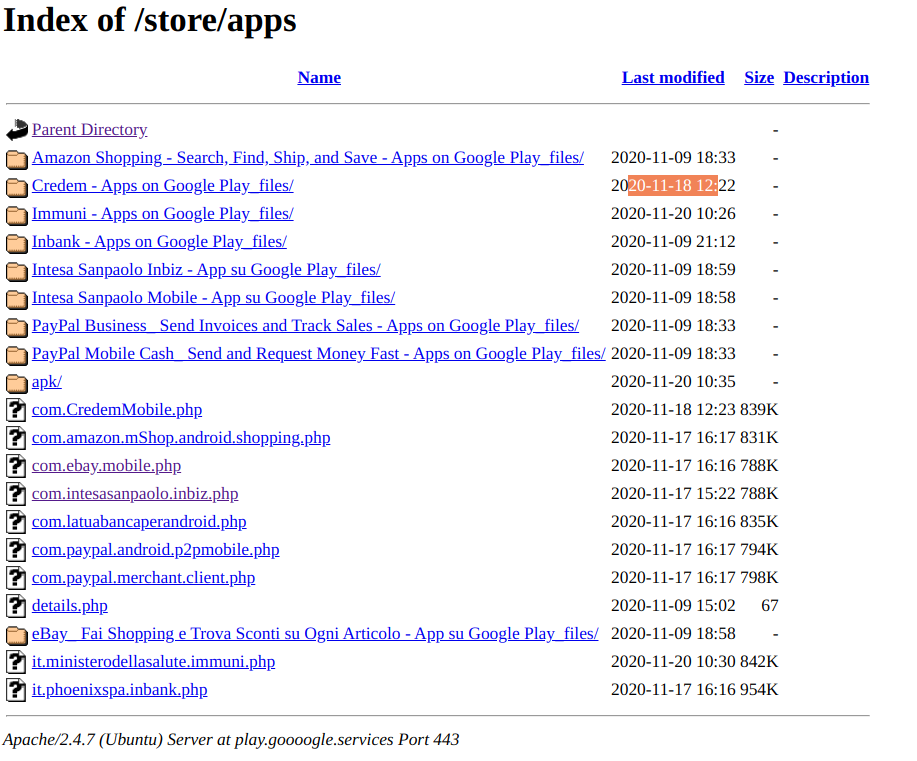

Il Cert-AgID, grazie alla collaborazione con D3Lab, ha potuto riscontrare la creazione di un sito che riproduce fraudolentemente il repository del Google Play Store. Il sito diffonde la stessa applicazione (APK) malevola tramite l’utilizzo di diverse pagine all’apparenza identiche a quelle riscontrabili nello store di Google, la più subdola delle quali fa riferimento proprio all’app Immuni.

Il dominio play[.]goooogle[.]services risulta registrato solo 8 giorni fa e, come accade per altre campagne di phishing, utilizza certificati Let’s Encrypt, emessi gratuitamente.

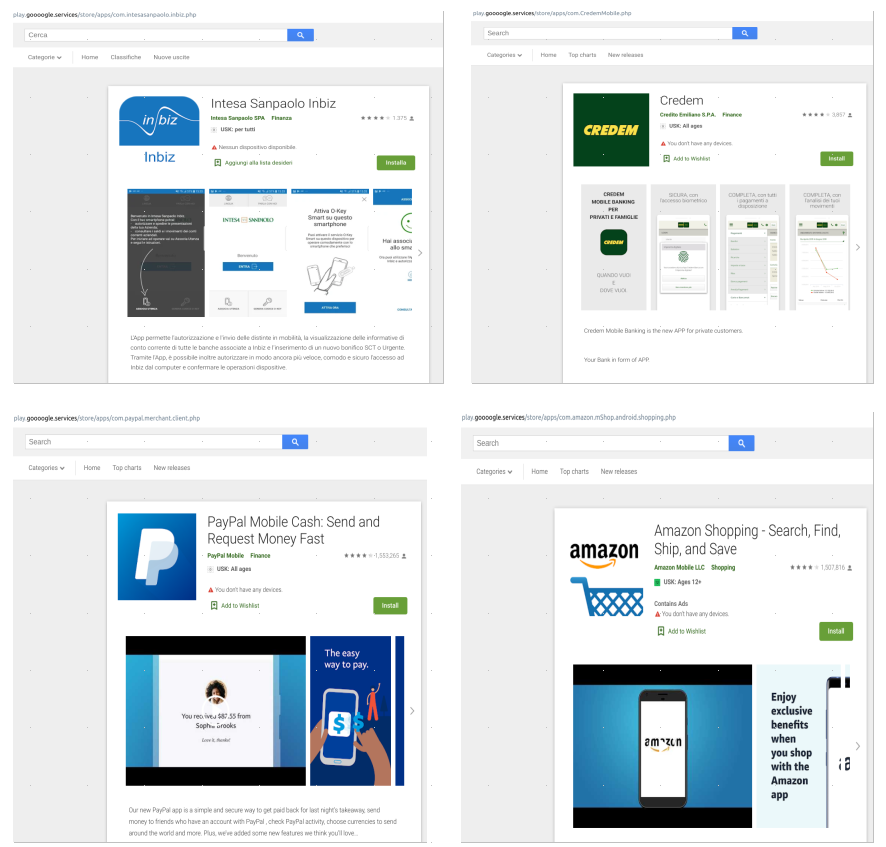

Purtroppo Immuni non è la sola app ad essere stata presa di mira: il dominio ospita attualmente una lista di fake app in ambito bancario tra cui eBay, Paypal, Credem, Amazon, Intesa San Paolo e InBank.

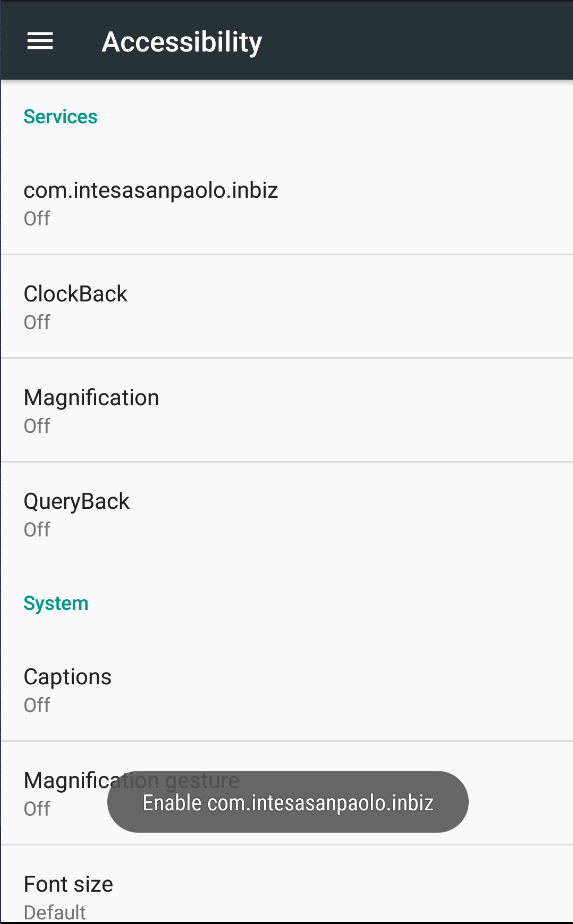

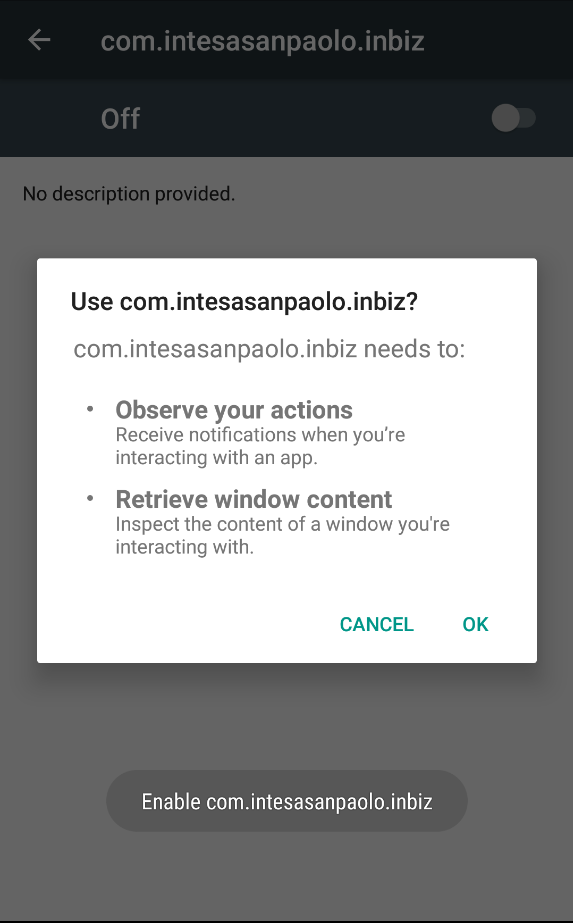

All’avvio, la fake app “Immuni” si presenta come se fosse un’app di “IntesaSanpaolo” ed inizia ad effettuare traffico sulla porta 80 verso il dominio soofoodoo[.]club associato al seguente IP: 185.156.172[.]69

L’applicativo è sicuramente un derivato di Anubis, come la maggior parte dei MaaS per Android. Come Anubis, le funzioni dell’app sono cifrate con RC4 dentro una risorsa dell’APK. Sebbene non sia stata effettuata una analisi specifica, le prime verifiche confermano molti punti in comune tra questo malware e Anubis, incluso l’uso di un Accessibility service ed il download di un APK aggiuntivo dal C2.

Il Cert-AgID ha già condiviso gli IoC attraverso il feed del suo progetto CNTI e la sua istanza della piattaforma MISP.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC