Nuova ondata malevola via PEC: MintsLoader ora distribuisce AsyncRat

AsyncRAT MintsLoader PEC

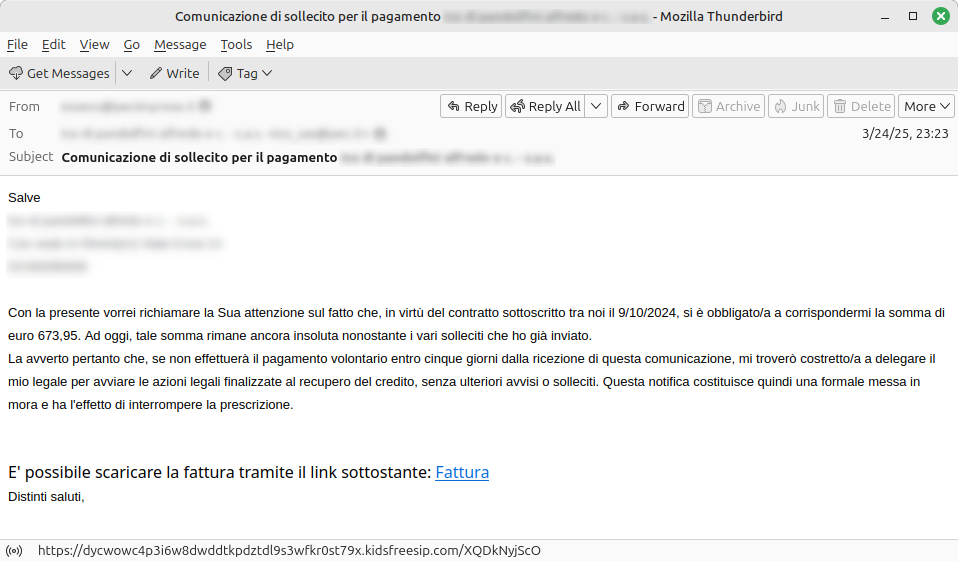

È stata rilevata una nuova campagna malevola che sfrutta nuovamente PEC compromesse per inviare e-mail esclusivamente ai possessori di caselle PEC, facendo leva sull’affidabilità percepita di queste comunicazioni per aumentare le probabilità di successo dell’attacco.

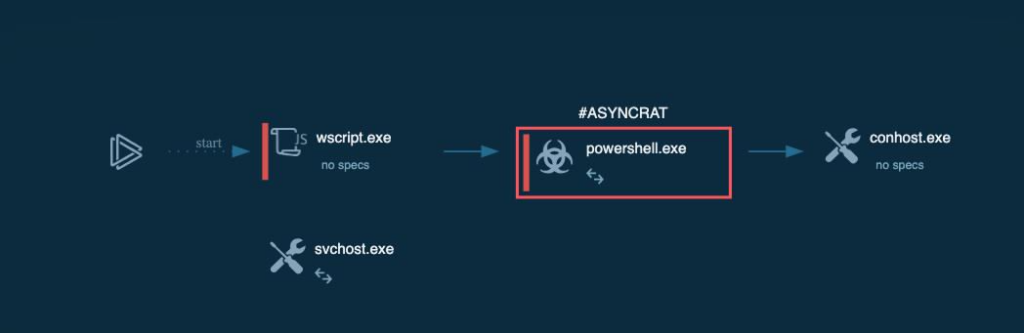

Pur mantenendo il medesimo template e adottando le tecniche già osservate in campagne precedenti, questa nuova ondata si distingue per un cambiamento nel malware finale distribuito. Se fino a poco tempo fa il payload principale era Vidar, nelle ultime attività è stato identificato AsyncRat, un trojan ad accesso remoto (RAT) noto per le sue capacità di controllo remoto e furto di dati.

La campagna sfrutta MintsLoader, un loader conosciuto in Italia per le campagna via PEC ma attivo da almeno tre anni. Il nome deriva dall’uso caratteristico di parametri nelle URL, come 1.php?s=mintsXX, dove XX rappresenta numeri variabili, e in alcune campagne alternative il pattern s=boicn. Nel nostro caso 1.php?s=flibabc13

MintsLoader è scritto in JavaScript e PowerShell e segue un processo di infezione multi-stadio, basato su più URL e domini. Come già osservato in campagne precedenti, i domini utilizzano un Domain Generation Algorithm (DGA) e fanno largo uso dell’estensione .top, una strategia mirata a rendere più difficile il blocco preventivo delle infrastrutture malevole.

Seppur il metodo di diffusione resti invariato, il passaggio da Vidar ad AsyncRat suggerisce una possibile evoluzione nelle finalità dell’attacco: mentre Vidar è un infostealer specializzato nel furto di credenziali e dati finanziari, AsyncRat consente un controllo remoto prolungato sui sistemi infetti, ampliando le capacità degli attaccanti.

Azioni di contrasto

Le attività di contrasto sono state già messe in atto con il supporto dei Gestori PEC. Gli IoC relativi alla campagna sono stati diramati attraverso il Feed IoC del CERT-AGID verso i Gestori PEC e verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione alle comunicazioni ricevute via PEC, in particolare quando contengono link ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC