Campagna Ursnif con falsa mail INPS

26/08/2020

inps IoC Ursnif

Facendo leva su fantomatiche discordanze relative al versamento dei contributi previdenziali, i criminali dietro la campagna Ursnif odierna invitano le proprie vittime a scaricare un allegato XLS proponendolo come un bollettino INPS precompilato per richiedere il rimborso.

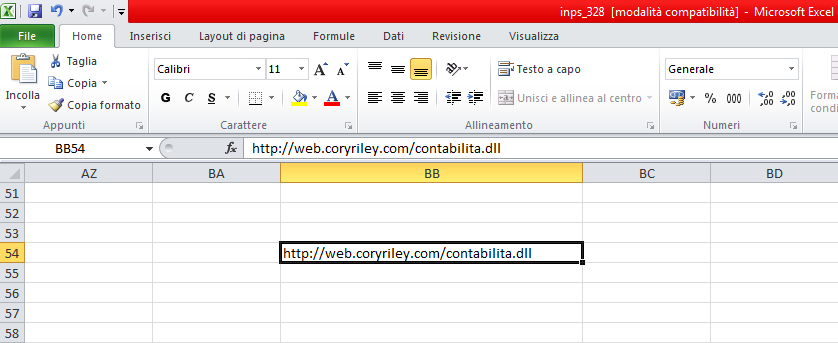

Il file XLS contiene una macro Excel4, con valori di formule e di costanti in chiaro, il cui scopo è quello di scaricare e registrare una DLL acquisita da un repository remoto.

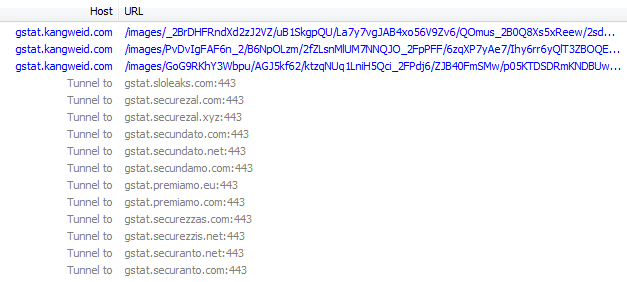

Una volta registrata la DLL ha inizio la catena di infezione Gozi/Ursnif che prova a dialogare con una lunga lista di C2.

Osservazioni

- Il template di questa mail è identico a quello utilizzato per la campagna precedente che veicolava il malware ursnif tramite allegato JNLP.

- La campagna sembra essere indirizzata a strutture private, al momento non si ha evidenza della campagna in ambito PA.

- Dei 13 C&C individuati, 12 erano già noti a partire dal mese di maggio 2020 come riportato nella tabella seguente.

| C2 | Campaigns | First seen |

| gstat.sloleaks.com | 11 | 05/2020 |

| gstat.securezal.com | 5 | 05/2020 |

| gstat.securezal.xyz | 4 | 05/2020 |

| gstat.premiamo.eu | 4 | 05/2020 |

| gstat.secundamo.com | 4 | 05/2020 |

| gstat.secundato.net | 4 | 05/2020 |

| gstat.secundato.com | 4 | 07/2020 |

| gstat.securanto.com | 3 | 07/2020 |

| gstat.premiamo.com | 3 | 07/2020 |

| gstat.securezzis.net | 3 | 07/2020 |

| gstat.securanto.net | 3 | 07/2020 |

| gstat.securezzas.com | 3 | 07/2020 |

Indicatori di Compromissione

Si riportano di seguito gli indicatori di compromissione già condivisi sulla nostra piattaforma CNTI e MISP a tutela delle strutture accreditate.

Link: Download IoC