Sintesi riepilogativa delle campagne malevole nella settimana del 22 – 28 Giugno 2024

riepilogo

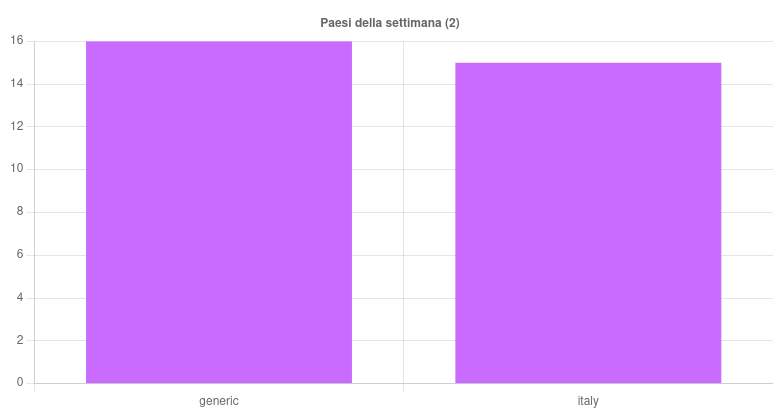

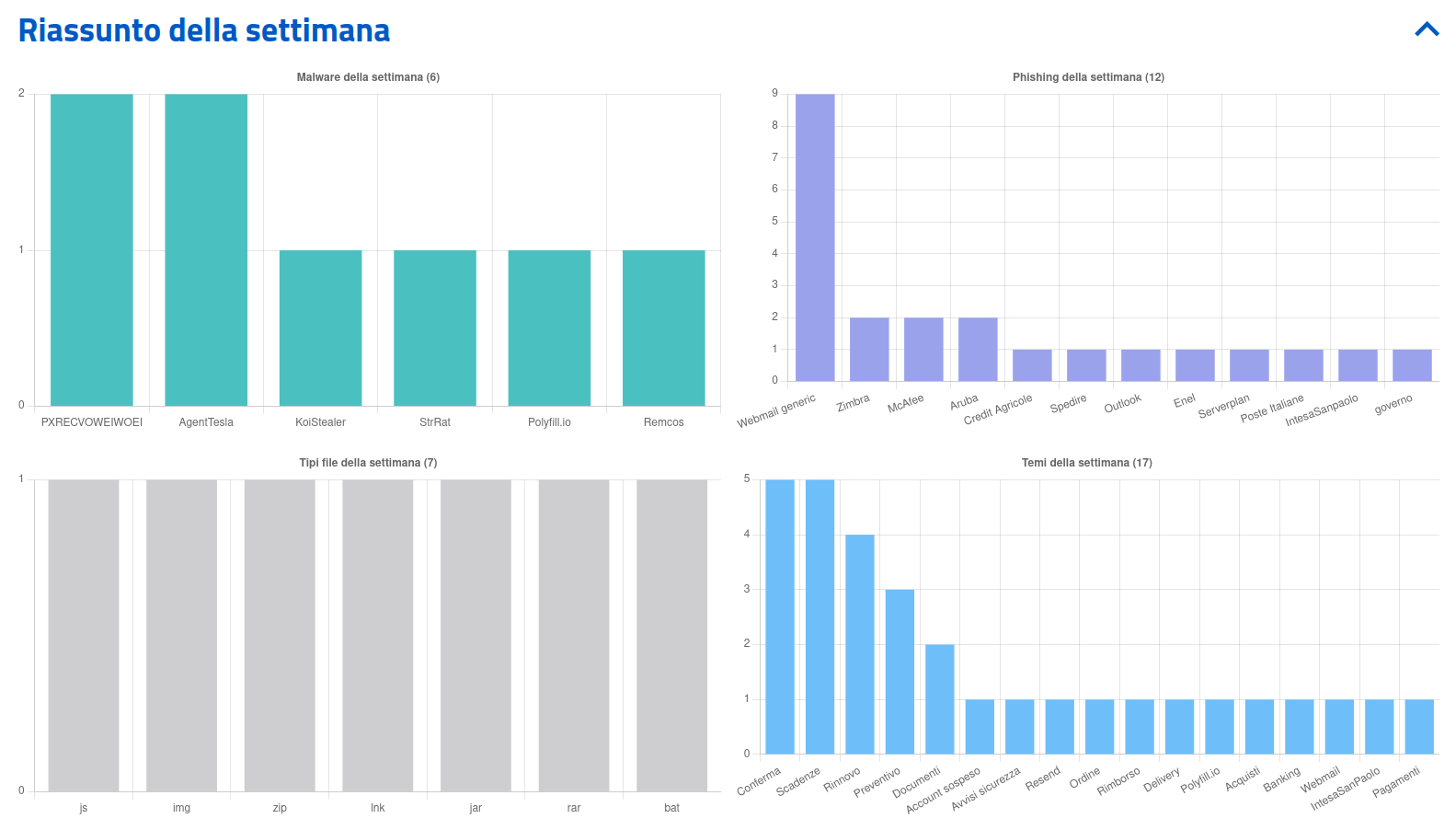

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 31 campagne malevole, di cui 15 con obiettivi italiani e 16 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 265 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

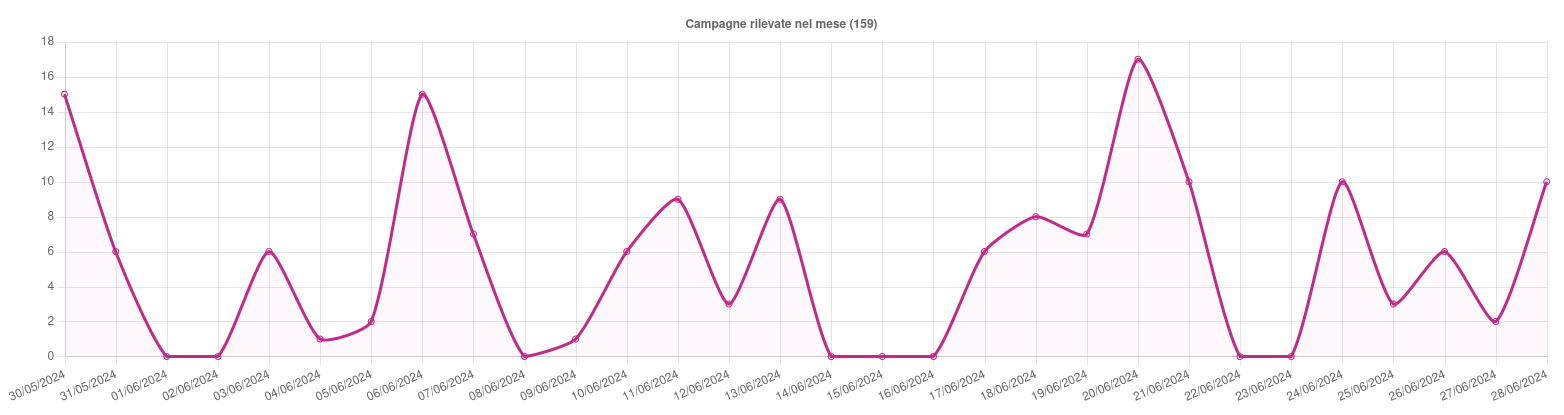

Andamento del mese di giugno 2024

I temi più rilevanti della settimana

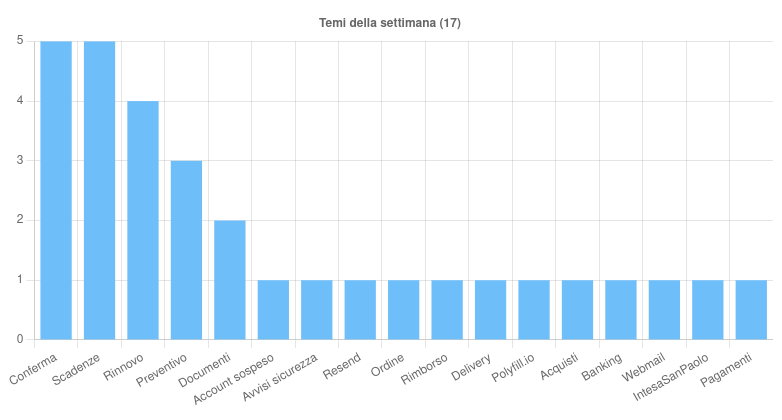

Sono 17 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Conferma – Tema ricorrente nelle campagne di phishing rivolte principalmente a clienti Zimbra e Crédit Agricole. Il tema è stato utilizzato anche per veicolare il malware AgentTesla tramite mail con testo in lingua inglese.

- Scadenze – Argomento sfruttato nelle campagne di phishing ai danni di Serverplan e generiche webmails.

- Rinnovo – Tema utilizzato principalmente per le campagne di phishing McAfee e Aruba.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Grave attacco alla supply chain del web service Polyfill.io con più di 100.000 siti coinvolti

- Torna a colpire l’infostealer 0bj3ctivity: non si vedeva da quasi un anno

Malware della settimana

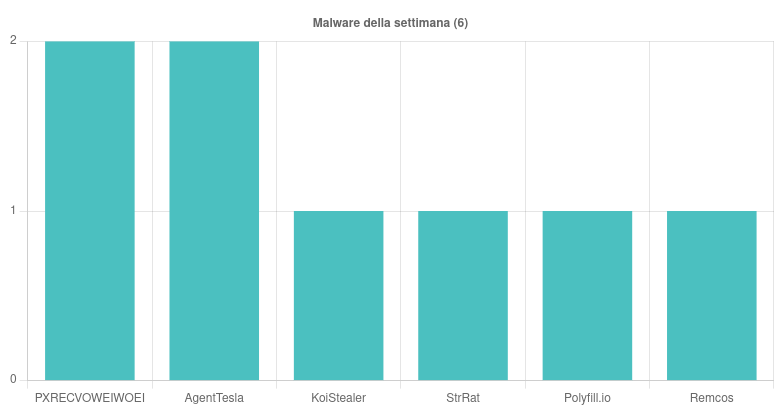

Sono state osservate nello scenario italiano 6 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

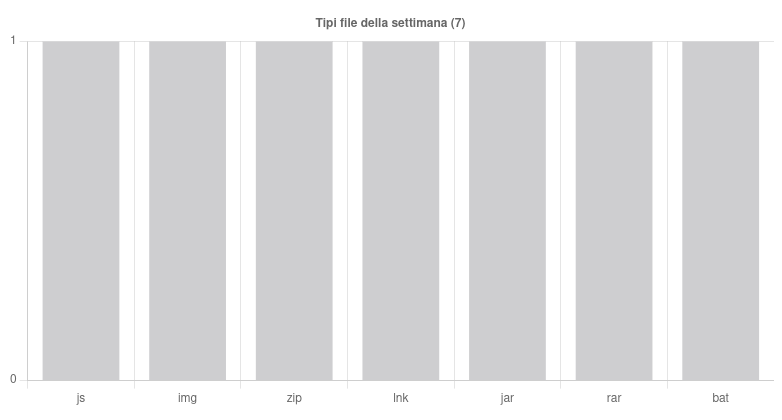

- 0bj3ctivity – Ritorna una minaccia censita per la prima volta dal CERT-AgID nell’ottobre 2023 e da allora non più incontrata sino a questa settimana. Si tratta di un infostealer poco noto, riconosciuto col nome “PXRECVOWEIWOEI Stealer” da JoeSandbox. Si segnalano due campagne a tema “Preventivo“, di cui una in lingua italiana, che mirano a veicolare il malware tramite mail con allegato JS. Altri dettagli sono disponibili nella nostra news.

- AgentTesla – Individuate due campagne, di cui una italiana e una generica, a tema “Documenti” e “Conferma“, veicolate tramite email con allegati IMG e RAR.

- Polyfill.io – Identificata una campagna di attacco alla supply chain che ha colpito il servizio Polyfill.io, utilizzato da oltre 100.000 siti web per garantire la compatibilità con browser meno recenti. Il dominio compromesso ha iniettato codice malevolo per reindirizzare gli utenti verso siti fraudolenti. Maggiori informazioni nella nostra news.

- KoiStealer – Rilevata una campagna italiana a tema “Resend” che sfrutta un dominio italiano per rilasciare il payload iniziale. Tramite collegamento LNK viene scaricato un file ZIP contenete il malware.

- StrRat – Scoperta una campagna italiana a tema “Preventivo“, diffusa utilizzando email con allegato JAR dal nome “RICHIESTA-QUOTAZIONI”.

- Remcos – Individuata una campagna italiana che sfrutta il tema “Intesa San Paolo“ e diffusa tramite email con allegato BAT.

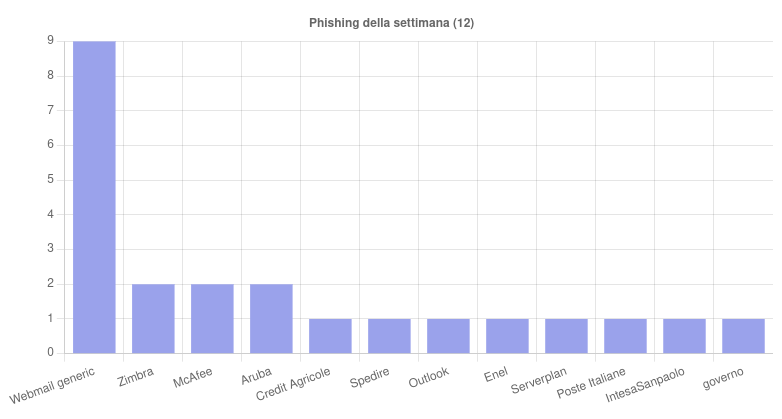

Phishing della settimana

Sono 11 i brand della settimana coinvolti nelle campagne di phishing, che vanno ad aggiungersi a 9 campagne che non sfruttano nomi di brand per la diffusione. Di particolare interesse questa settimana sono le campagne di phishing a tema Zimbra, McAfee e Aruba, oltre a una ben strutturata campagna ai danni di Poste Italiane, tutte volte a sottrarre dati personali come password e numeri di carte di credito.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche