Sintesi riepilogativa delle campagne malevole nella settimana del 26 novembre – 2 dicembre 2022

riepilogo

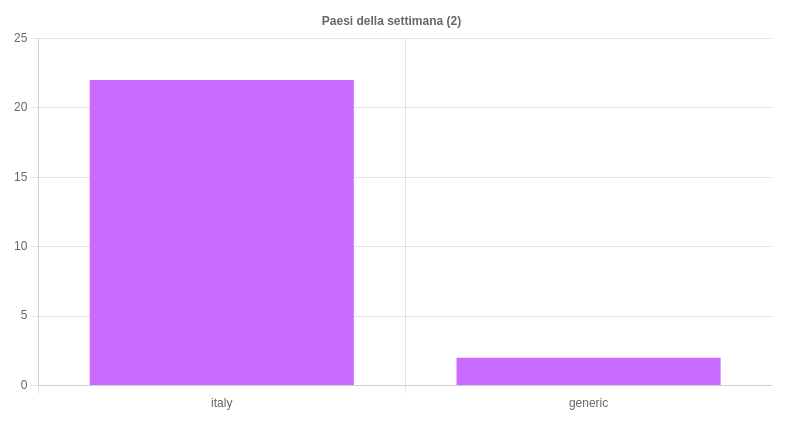

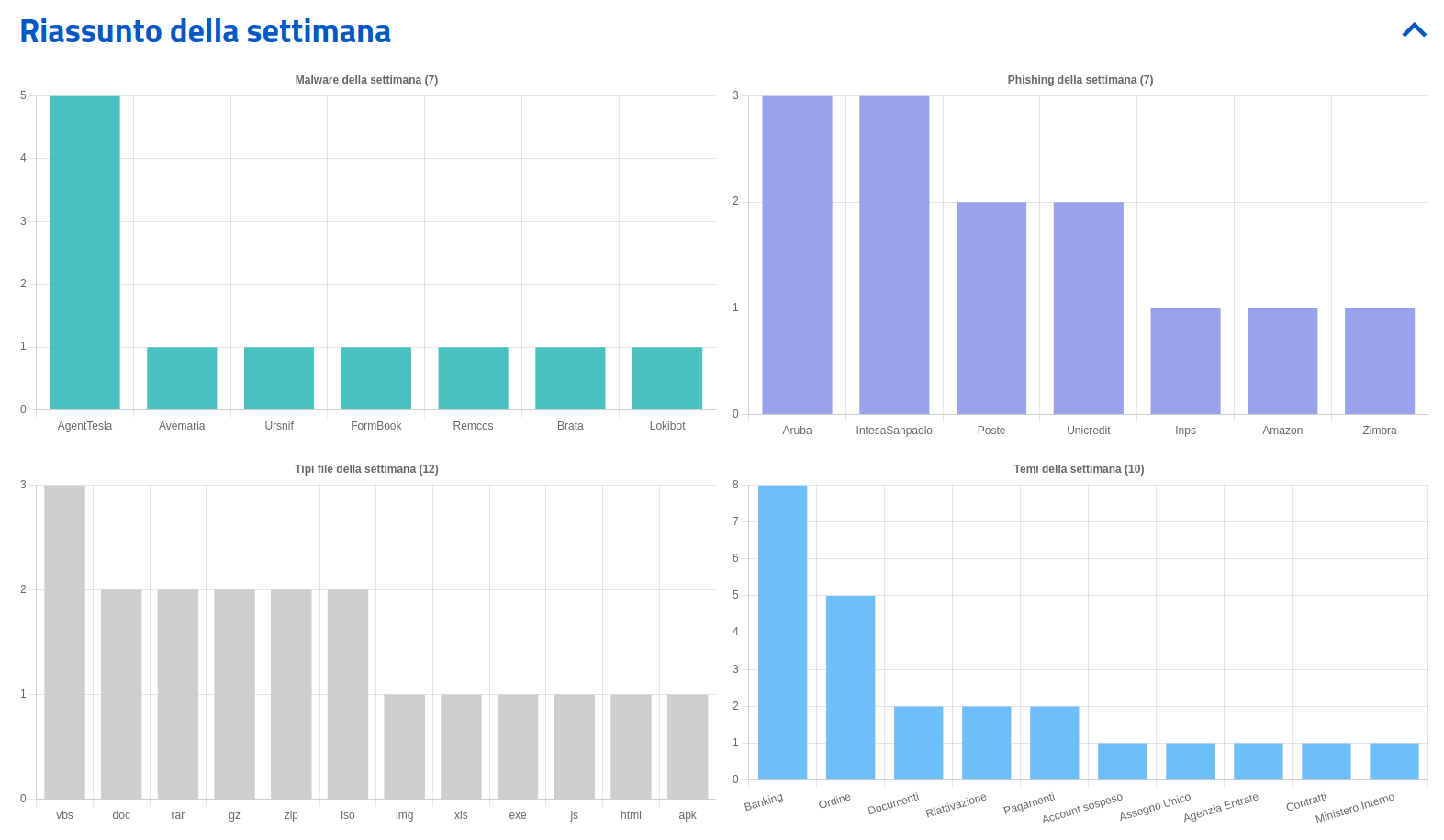

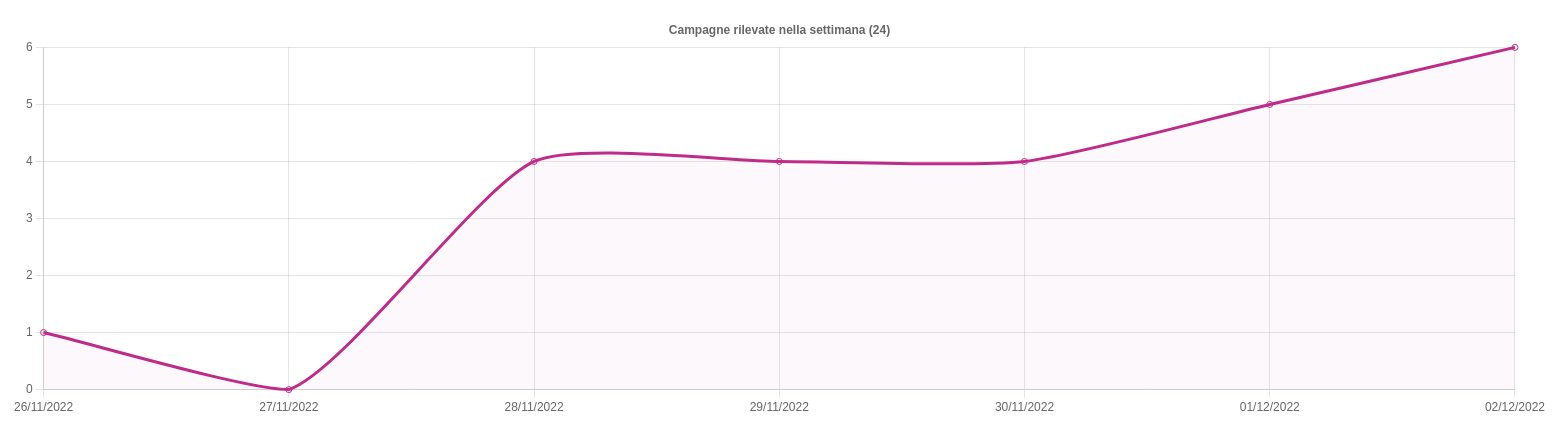

In questa settimana, il CERT-AgID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 24 campagne malevole di cui 22 con obiettivi italiani e 2 generiche che hanno comunque coinvolto l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 301 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AgID e consultabili tramite la pagina delle Statistiche.

I temi più rilevanti della settimana

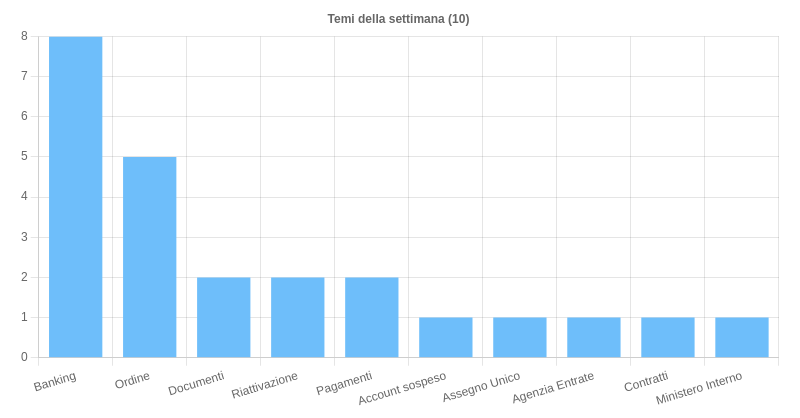

Sono 10 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Banking tema sfruttato per campagne di phishing di matrice italiana e per veicolare il malware Brata v.3.

- Ordine utilizzato sempre per campagne AgentTesla, Formbook.

- Documenti, Riattivazione e Pagamenti rispettivamente utilizzati per veicolare il malware AveMaria, per le campagne Lokibot e AgentTesla, e per campagne di phishing ai danni di clienti Aruba.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

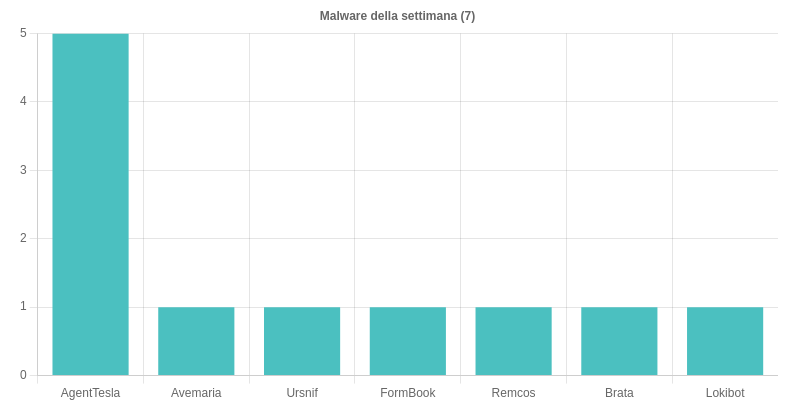

Malware della settimana

Sono state osservate nello scenario italiano 7 famiglie di malware. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

- AgentTesla – Individuate 5 campagne tema “Pagamenti” e “Ordine”, di cui una generica, veicolate tramite email con allegati file IMG, ISO e GZ contenenti VBS o EXE. Il loader utilizzato è sempre Guloader.

- AveMaria – Campagna a tema “Documenti” veicolata da dominio italiano con link al download di un file DOC.

- Ursnif – Campagna italiana a tema “Agenzia Entrate e Riscossione” veicolata tramite email con allegati XLS. Ulteriori dettagli e IoC disponibili sul canale Telegram.

- Formbook – Campagna italiana a tema “Ordine” veicolata tramite email con allegati ZIP. La campagna non è andata a buon fine, a tal proposito è stato pubblicato un approfondimento sul caso e gli indicatori rilevati.

- Remcos – Campagna generica a tema “Contratti” veicolata tramite email con allegati RAR contenenti JS.

- Brata – Campagna italiana a tema “Banking“ veicolata tramite smishing con link a pagina di phishing di un istituto bancario e successivo dowload di file APK. Trattasi di Brata v.3 che a differenza delle precedenti versioni abusa dei bot Telegram.

- Lokibot – Campagna italiana a tema “Pagamenti” veicolata tramite email con allegati ZIP contenente file ISO da cui si estrae un EXE.

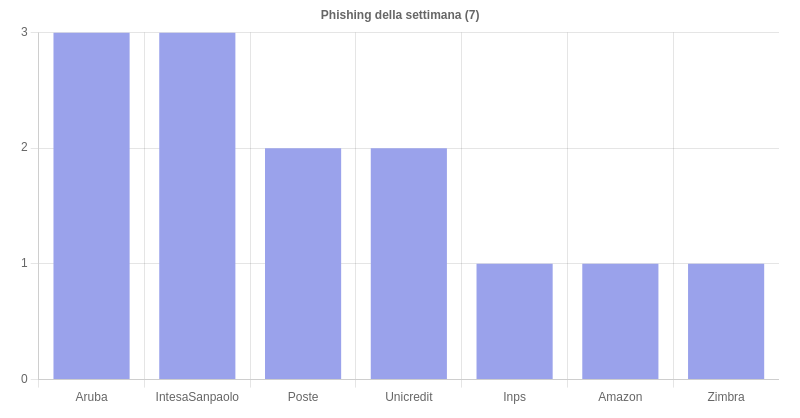

Phishing della settimana

Su un totale di 13 campagne di phishing sono 7 i brand coinvolti con Aruba e Intesa Sanpaolo i brand più colpiti. Di particolare rilievo questa settimana una campagna ai danni di INPS ed una Zimbra ai danni del Ministero dell’Interno.

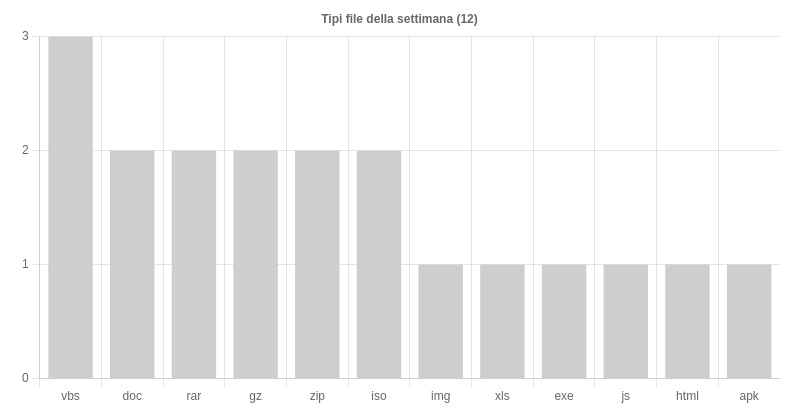

Formati di file principalmente utilizzati per veicolare i malware

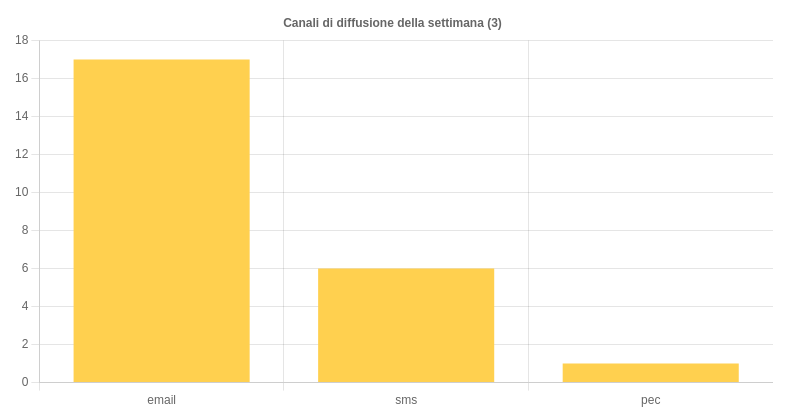

Canali di diffusione

Campagne mirate e generiche