Emotet è tornato in Italia

emotet

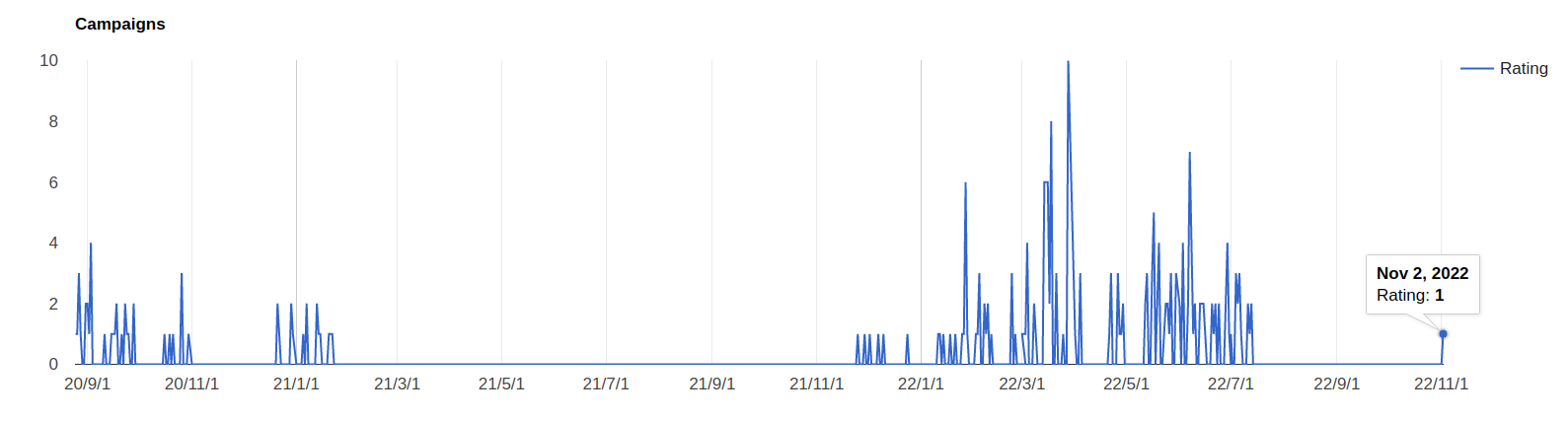

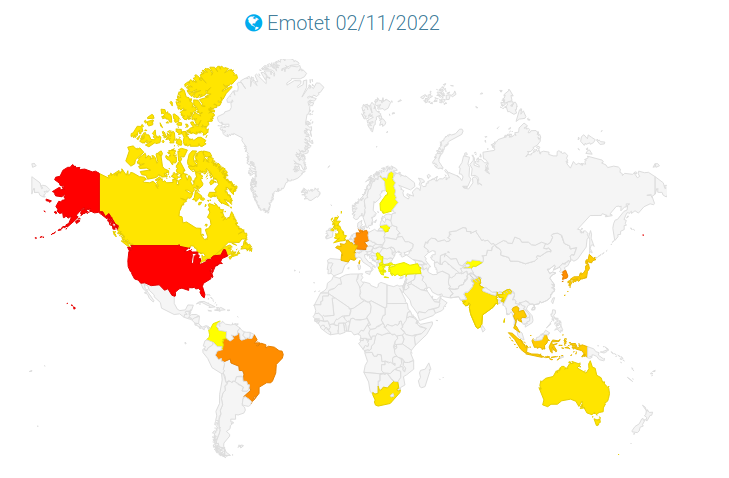

Risale al 15 luglio 2022 l’ultima campagna Emotet osservata in Italia ed oggi, dopo circa 4 mesi di pausa, si è avuta evidenza di una nuova campagna massiva con target italiani volta a veicolare tramite email un allegato ZIP protetto da password e contenente un XLS dotato di macro malevola.

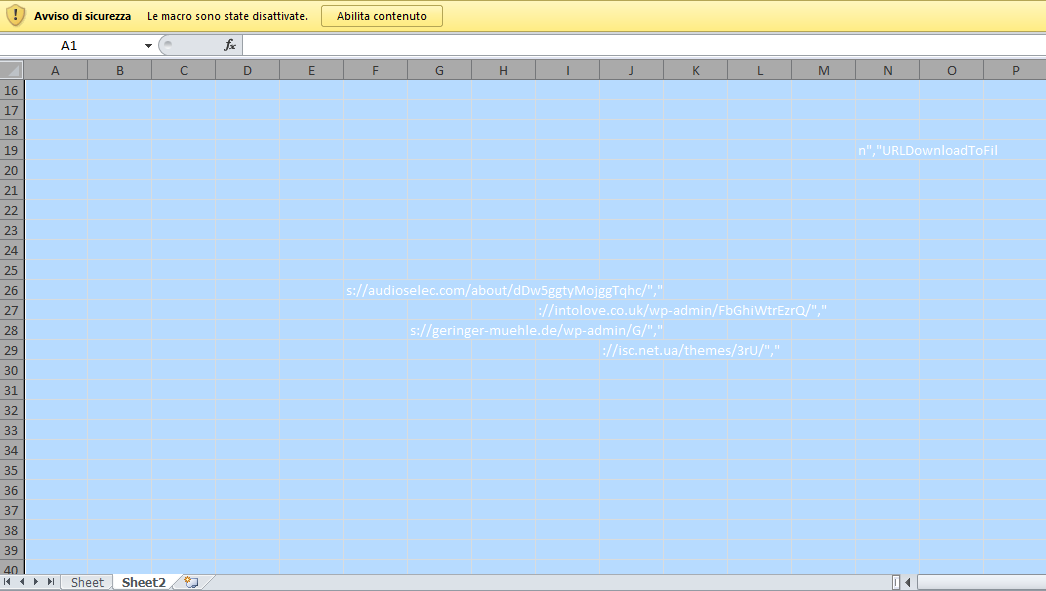

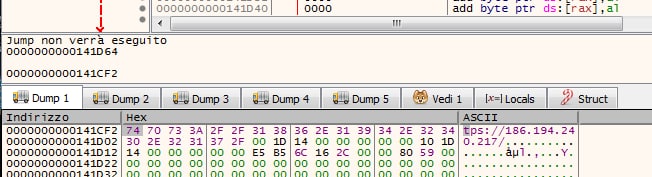

La catena di infezione non è cambiata. Le quattro dropurl utilizzate dalla macro, parzialmente leggibili direttamente dal file XLS, puntano al download della solita DLL (64bit) Emotet che viene eseguita utilizzando il classico comando regsvr32.

I C2 rilevati sono 58, da un confronto a campione con le campagne precedenti quasi tutti gli IP sono già stati utilizzati nella botnet Emotet denominata Epoch4.

Indicatori di Compromissione

Gli IoC relativi a questa campagna sono stati già condivisi con le organizzazioni accreditate al flusso IoC del CERT-AgID.

Link: Download IoC