Sintesi riepilogativa delle campagne malevole della settimana 11/09/2020

11/09/2020

riepilogo

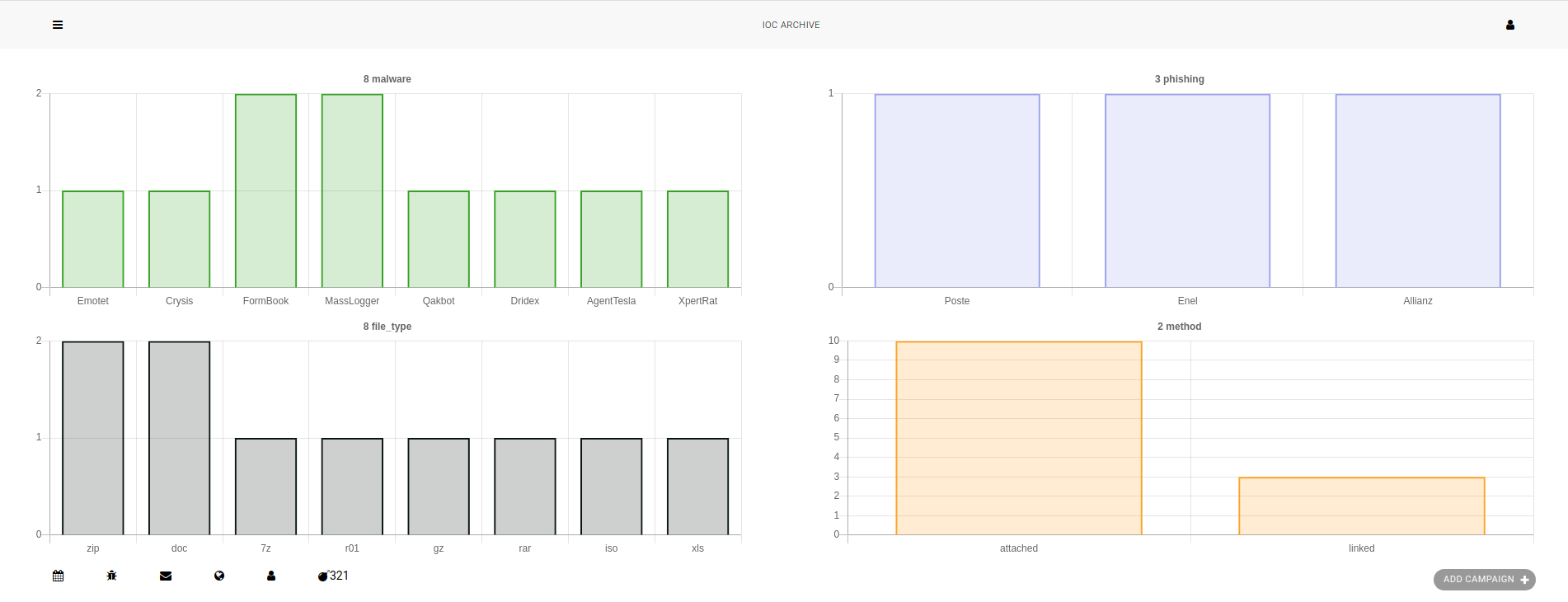

Questa settimana il CERT-AgID ha riscontrato ed analizzato complessivamente 13 campagne malevole attive nello scenario italiano, mettendo a disposizione dei suoi enti accreditati un totale di 321 indicatori di compromissione (IOC).

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici:

Malware

- FormBook e MassLogger sono stati i malware più attivi della settimana.

- Qarallax è stato analizzato mettendolo a confronto con i sample raccolti nelle settimane precedenti. A tal proposito il CERT-AgID ha raccolto le evidenze emerse dall’analisi e pubblicato i risultati in un documento qui disponibile.

- Emotet, Qakbot, AgentTesla, Dridex e Crysis completano il panorama della settimana con la presenza di campagne sporadiche della durata di poche ore.

Phishing

- Allianz – la campagna ha reindirizzato verso un dominio registrato ad-hoc e sfruttava il nome della società.

- Enel – la campagna ha reindirizzato verso un dominio registrato ad-hoc e sfruttava il nome della società.

- Poste – la campagna ha sfruttato un dominio precedentemente compromesso.

File Type

I formati di file principalmente utilizzati per veicolare i malware sono stati 8: zip, doc, 7z, r01, gz, rar, iso, xls. In particolare, gli allegati di tipo zip e doc sono stati riscontrati per ben 2 volte in due campagne differenti.

Method

I metodi utilizzati questa settimana per veicolare malware sono stati:

- Attached, 10 delle campagne individuate presentavano un allegato.

- Linked, 3 campagne presentano un link alla risorsa.