Sintesi riepilogativa delle campagne malevole nella settimana del 16 – 22 ottobre 2021

riepilogo

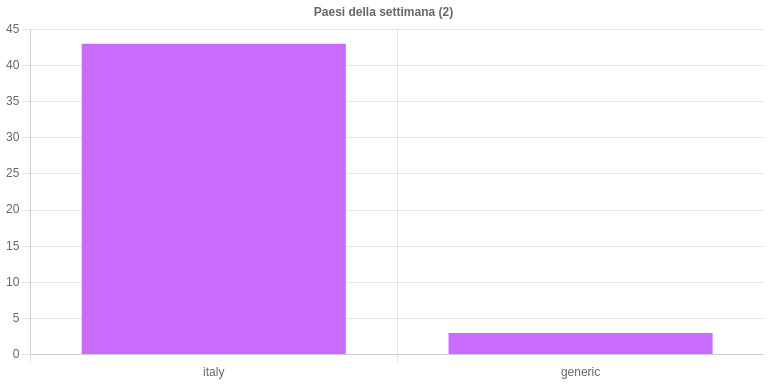

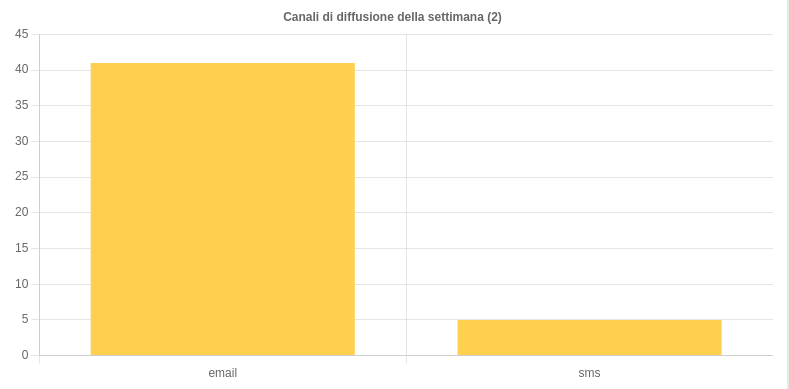

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 38 campagne malevole di cui 37 con obiettivi italiani e 1 generica veicolata anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 468 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

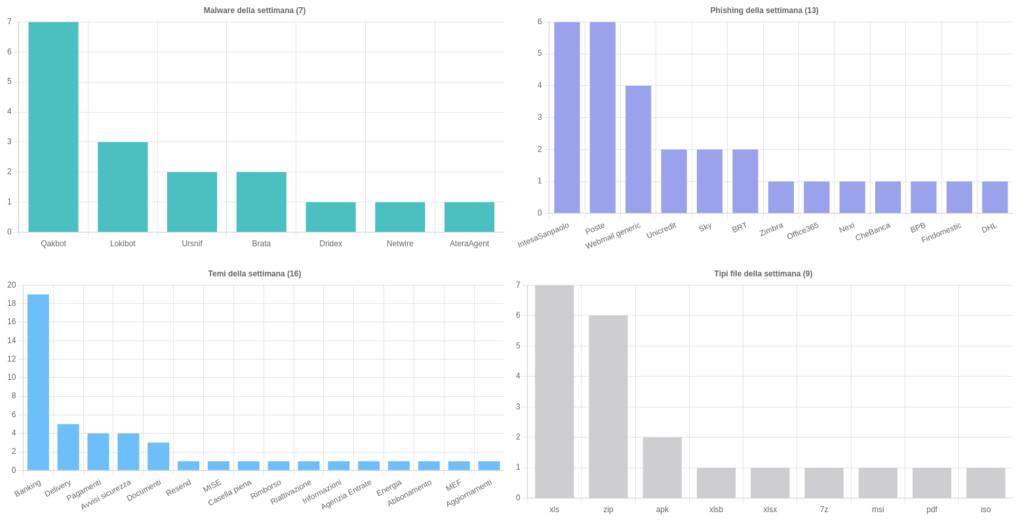

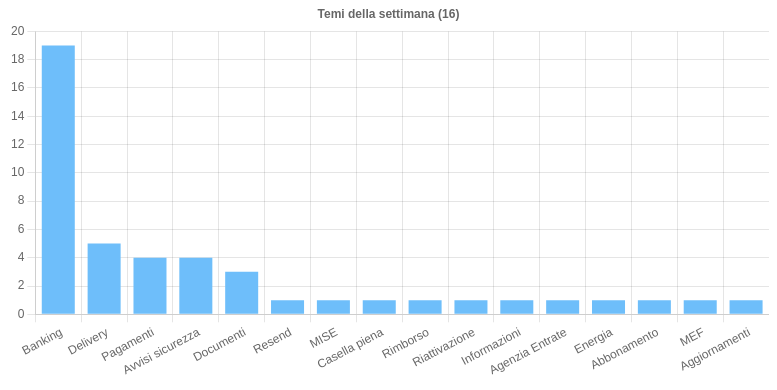

Sono 16 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano.

- Banking utilizzato per due campagne malware, veicolate via SMS, volte a distribuire il malware Brata ai clienti IntesaSanpaolo e BPM e per le campagne di phishing che interessano il settore bancario.

- Delivery tema sfruttato per campagne di phishing ai danni di Poste e BRT.

- Avvisi sicurezza e Pagamenti rispettivamente sfruttati per campagne di phishing sulle webmail e per veicolare i malware Qakbot, Dridex e Netwire.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e di phishing di vario tipo.

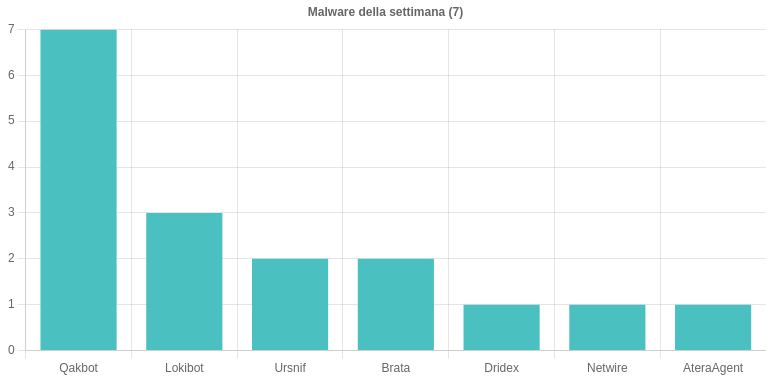

Malware della settimana

Sono state osservate nello scenario italiano 7 famiglie di malware per un totale di 17 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

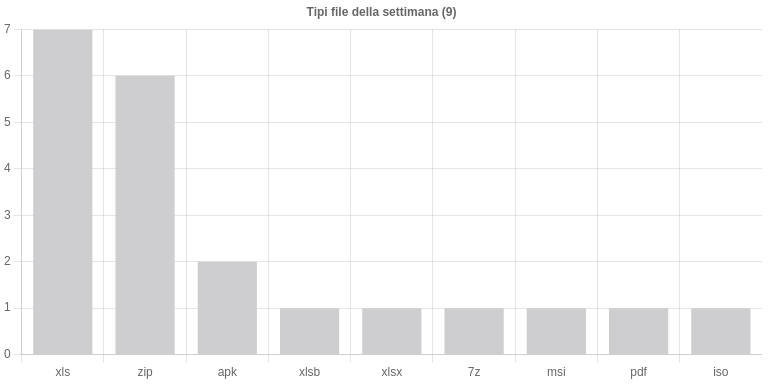

Qakbot – anche per questa settimana con sette campagne italiane a tema “Informazioni”, “Pagamenti”, “Documenti” e “Resend” il trojan banker Qakbot (Qbot) è il malware più diffuso. Le campagne hanno preso di mira anche la pubblica amministrazione e sono veicolate tramite email con link al download di file ZIP e XLS. Al momento si ipotizza che Qakbot sia uno dei canali preferiti da parte di alcune gang ransomware per prendere il controllo dei sistemi compromessi.

Lokibot – tre campagna italiane a tema “Mef”, “Agenzia entrate” e “Banking” sono state diffuse tramite email con allegati a file XLS, XLSX e ISO.

Ursnif – due campagne italiane a tema “Mise” e “Energia” sono state veicolate tramite email con allegati XLS e ZIP.

Brata – due campagne italiane a tema “Banking” veicolate tramite SMS per diffondere il malware Brata tramite link a pagine creata ad-hoc dalla quale si scarica un APK con il nome della banca presa di mira.

Dridex – campagna generica a tema “Pagamenti” veicolata tramite email con allegati XLSB.

Netwire – campagna italiana a tema “Pagamenti” diffusa via email con allegati 7Z.

AteraAgent – campagna italiana a tema “Aggiornamenti” diffusa tramite email con allegato PDF che informa gli utenti di un fantomatico aggiornamento del softwre Dike. Il pof contiene un link al download di un file MSI che nasconde dentro il software Atera configurato per accedere alla macchina della vittima.

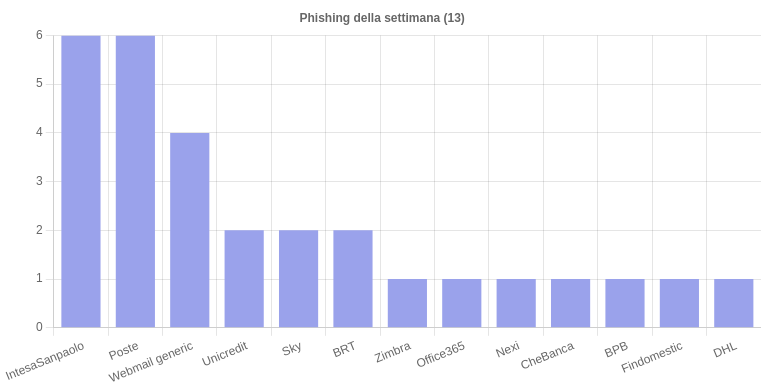

Phishing della settimana

Su un totale di 29 campagne di phishing, sono 13 i brand coinvolti questa settimana. Nello specifico:

Poste, Intesa Sanpaolo, Unicredit, Nexi, CheBanca, BPB, Findomestic – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”.

Webmail generic – quattro campagne di phishing mirate al furto di credenziali di accesso a webmail.

Sky – individuate tre campagne a tema “Abbonamento” invita le vittime a rivedere l’abbonamento e chiede di inserire gli estremi della carta di credito. Questa campagna ha interessato svariati utenti della Pubblica Amministrazione.

BRT e DHL – tre campagne di phishing a tema “Delivery” BRT ed una DHL veicolate in Italia con l’obiettivo di sottrarre le credenziali di accesso al servizio.

Agenzia Entrate – campagna a tema “Agenzia Entrate”, rilevata su dominio registrato ad-hoc.

Zimbra e Office365 – campagne a tema “Avvisi sicurezza” di cui una ha utilizzato i loghi della Camera dei Deputati.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche