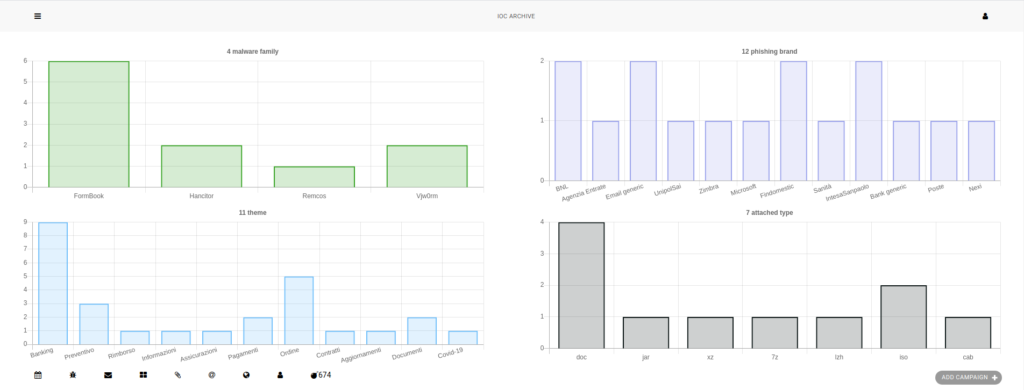

Sintesi riepilogativa delle campagne malevole nella settimana del 28 agosto – 03 settembre 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 27 campagne malevole di cui 19 con obiettivi italiani e 8 generiche veicolate anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 674 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

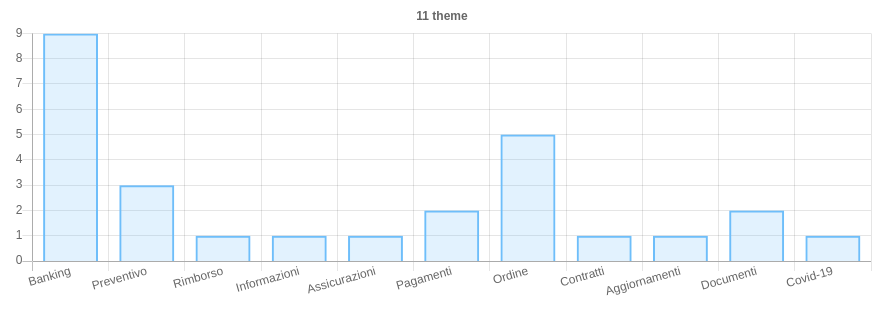

Sono 11 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano:

- Banking per la campagne di phishing che interessano il settore bancario.

- Ordine per veicolare Remcos, FormBook e Vjw0rm.

- Preventivo per veicolare FormBook.

Il resto dei temi sono stati sfruttati per veicolare campagne di malware e phishing di vario tipo.

Malware della settimana

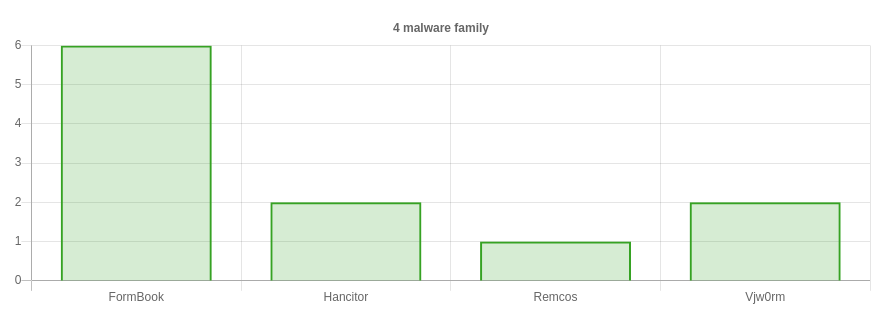

Sono state osservate nello scenario italiano 4 famiglie di malware per un totale di 11 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

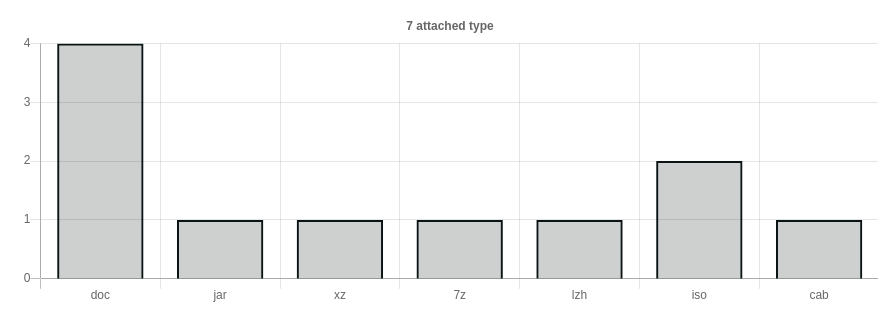

Formbook – sei campagne di cui tre italiane a tema “Preventivo” e “Contratti” e tre generiche a tema “Preventivo” e “Ordine”. FormBook è stato distribuito tramite email con allegati LZH, XZ, DOC e tramite link a file ISO ospitato su discord.

Hancitor – due campagne, una generica ed una italiana, rispettivamente a tema “Documenti” e “Pagamenti” veicolate tramite email con link o allegati di tipo DOC. Ancora una volta Hancitor è stato utilizzato per veicolare CobaltStrike.

Lokibot – due campagne italiane a tema “Banking” e “Pagamenti” veicolate tramite email con allegati ZIP e XLSX.

Vjw0rm – per la prima volta in Italia sono state osservate due campagne Vjw0rm veicolate tramite email a tema “Ordine” allegati di tipo JAR e ISO.

Remcos – rilevata una sola campagna italiana a tema “Ordine” veicolata tramite email con allegato CAB.

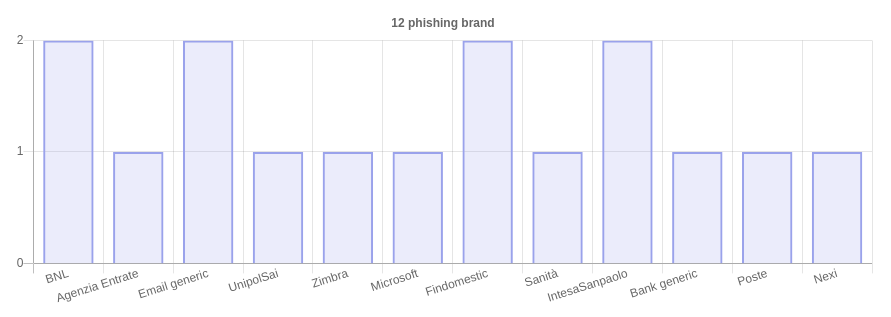

Phishing della settimana

Su un totale di 16 campagne di phishing, sono 10 i brand coinvolti questa settimana e 3 le campagne di phishing generiche per le quali non sono stati utilizzati loghi o pagine clonate da siti di aziende o enti pubblici.

IntesaSanpaolo, BNL, Findomestic, UnipolSai, Poste e Nexi – sono i brand della settimana presi di mira dalle campagne di phishing a tema “Banking”.

Bank generic – campagna di phishing a tema “Banking” veicolata via email senza citare il nome dell’Istituto e senza l’uso di loghi.

Agenzia Entrate – campagna italiana identica a quelle già osservate nelle scorse settimane. Attraverso una falsa email che sfrutta i loghi dell’Agenzia si viene rimandati ad pagina creata ad-hoc per ricevere un fantomatico rimborso di 175 euro previa inserimento degli estremi della propria carta.

Zimbra – campagna di phishing a tema “Aggiornamenti” indirizzata agli utenti di AGID invitandoli ad inserire le credenziali di accesso per evitare che l’account venga bloccato.

Sanità – campagna a tema “Covid-19” il cui scopo è quello di collezionare su un server localizzato in Germania le informazioni e i dati dei cittadini.

Microsoft – campagna italiana a tema “Documenti” che invita gli utenti ad inserire le proprie credenziali di posta su pagine di phishing ospitate su un servizio localizzato in Russia.

Email generic – due campagne di phishing a tema “Informazioni” e “Ordine” che sfruttano il servizio Firebase di Google per effettuare redirect su pagine create ad-hoc dove viene richiesto di inserire indirizzo email e password per accedere alla lettura di un fantomatico documento.

Formati di file principalmente utilizzati per veicolare i malware