Sintesi riepilogativa delle campagne malevole nella settimana del 17 – 23 luglio 2021

riepilogo

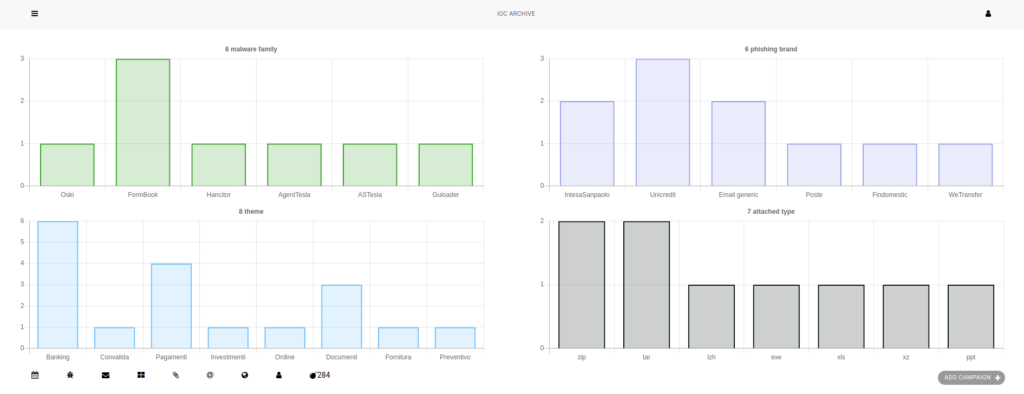

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 16 campagne malevole di cui 12 con obiettivi italiani e 4 generiche veicolate anche in Italia, mettendo a disposizione dei suoi enti accreditati i relativi 284 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

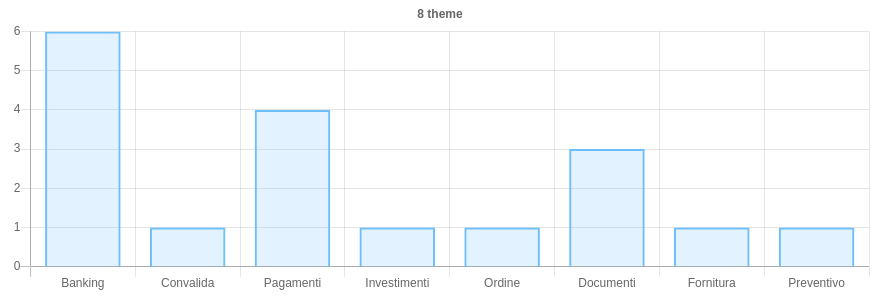

Sono 8 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano: Banking per la campagne di phishing che interessano il settore bancario mentre il tema Pagamenti è stato utilizzato principalmente per veicolare malware AgentTesla (ASTesla) e Formbook.

Malware della settimana

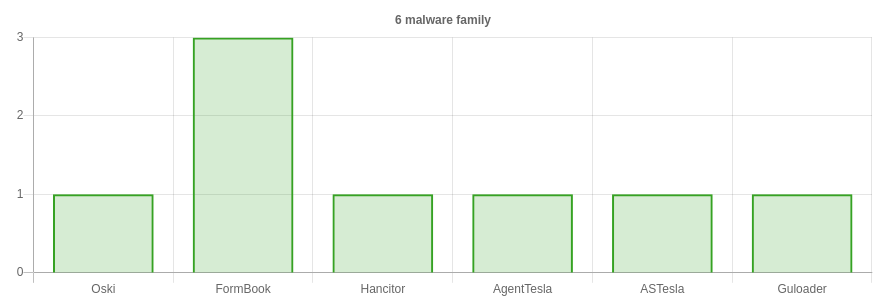

Sono state osservate nello scenario italiano 6 famiglie di malware per un totale di 8 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

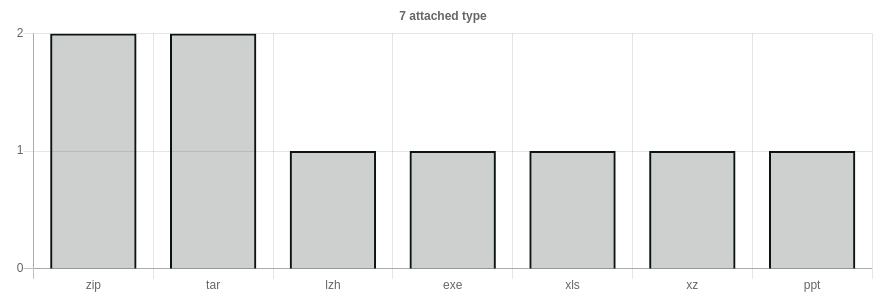

FormBook – tre campagne italiane rispettivamente a tema “Pagamenti”, “Documenti” e “Fornitura” veicolate via email con allegati TAR e XZ.

Hancitor – rilevata per la seconda volta in Italia una nuova campagna italiana a tema “Documenti” e allegato file XLS dotato di macro il cui scopo è quello di installare il malware FickerStealer. A tal proposito il CERT-AGID ha provveduto a diramare i dettagli del nuovo malware e rilasciato gli IoC tramite apposita news.

Oski – campagna italiana a tema “Ordine” veicolata in Italia con allegati PPT anche tramite account PEC compromesse. Il malware, individuato dal CERT-AGID per la prima Italia, appartiene alla famiglia degli infostealer.

AgentTesla e ASTesla – due campagne italiane a tema “Pagamenti” e allegati ZIP contenenti un eseguibile EXE.

Guloader – campagna italiana a tema “Preventivo” veicolata via email tramite allegati LZH.

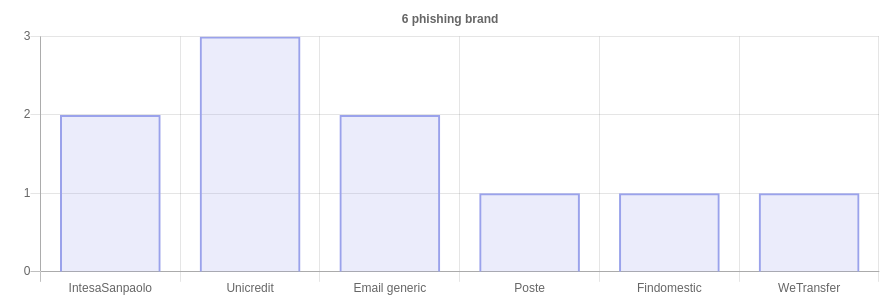

Phishing della settimana

Sono 6 i brand coinvolti nelle campagne di phishing. Come di consueto, il settore bancario è l’ambito preferito dai phisher.

Unicredit – Con tre campagne mirate Unicredit è il brand più sfruttato in generale.

Intesa Sanpaolo, Poste e Findomestic – completano il panorama dalle campagne di phishing a tema “Banking”.

Email generic – campagne di phishing a tema “Convalida” e “Investimenti” veicolate anche verso la PA al fine di indurre le vittime ad inserire le credenziali di posta nelle form ospitate su pagine create ad-hoc.

WeTransfer – campagna generica a tema “Documenti” veicolata anche in Italia con l’obiettivo di sottrarre le credenziali ai clienti del servizio ed inoltrarle via email ad un account gmail in gestione ai criminali.

Formati di file principalmente utilizzati per veicolare i malware