Sintesi riepilogativa delle campagne malevole nella settimana del 12 – 18 giugno 2021

riepilogo

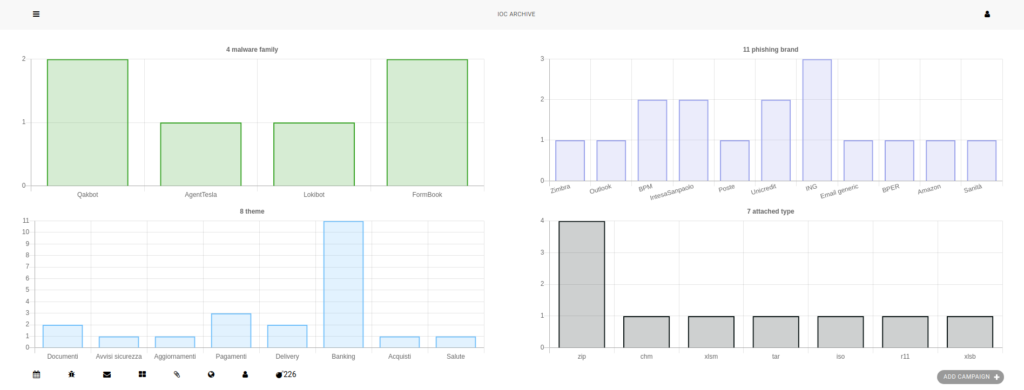

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 22 campagne malevole, di cui 21 con obiettivi italiani ed una generica, mettendo così a disposizione dei suoi enti accreditati i relativi 226 indicatori di compromissione (IOC) individuati.

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

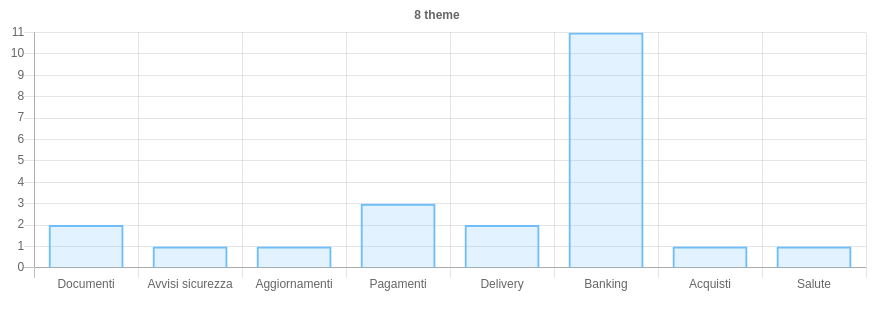

Sono 8 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. Come di consueto Banking è il tema più sfruttato per le campagne di phishing, mentre i temi “Documenti”, “Pagamenti” e “Delivery” sono stati utilizzati per veicolare malware.

Malware della settimana

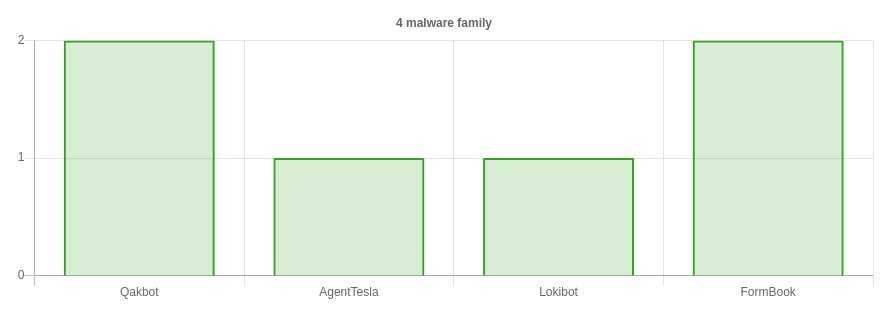

Sono state osservate nello scenario italiano 4 famiglie di malware per un totale di 6 campagne. Nello specifico, di particolare rilievo questa settimana, troviamo le seguenti campagne:

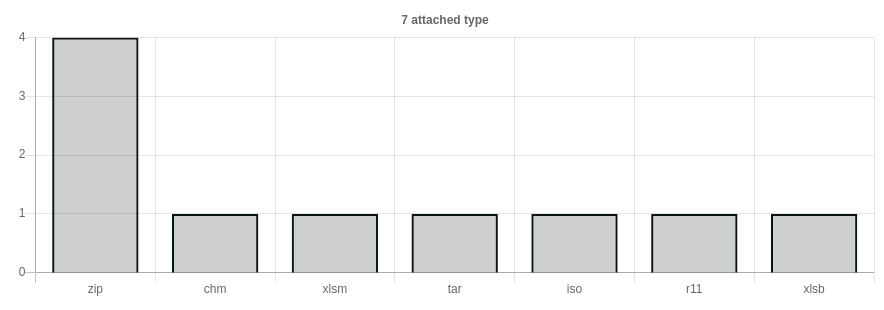

FormBook – sono state individuate due campagne italiane a tema “Pagamenti” utilizzate per veicolare il malware Formbook tramite allegati ZIP e TAR contenenti documenti MS Office dotati di macro malevola con funzionalità di dropper. Formbook è ad oggi il malware più diffuso in Italia da Gennaio 2021.

Qakbot – dopo due settimane di pausa l’Italia è stata interessata da due campagne Qakbot a tema “Documenti” di cui una con allegato ZIP contenente un file XLSM ed un’altra con link al download di archivio ZIP con file XLSB.

Lokibot – è stata rilevata una sola campagna mirata per l’Italia a tema “Delivery” ed allegato ZIP contenente un file ISO dal quale si estrae un EXE.

AgentTesla – una campagna generica, scritta in lingua inglese, che ha comunque interessato il Paese, è stata riscontrata nella giornata di ieri con allegati R11 contenente file CHM.

Phishing della settimana

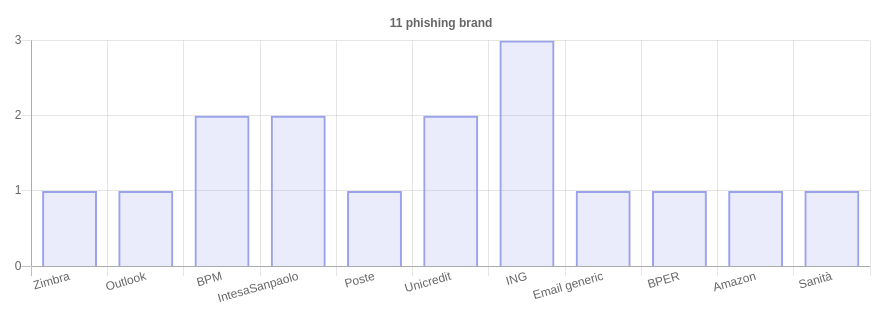

Sono 11 i brand coinvolti nelle campagne di phishing che riguardano principalmente il settore bancario mentre alcune campagne risultano essere state pensate per la PA.

ING – nelle ultime settimane, relativamente al settore bancario, i phisher si sono particolarmente concentrati su campagne “ING” veicolate sia tramite email che via SMS.

BPM, Unicredit, Intesa Sanpaolo – sono i brand a tema “Banking” più sfruttati dopo ING. Le campagne sono state veicolate principalmente via email.

Poste, BPER – completano il panorama delle campagne di phishing italiane a tema “Banking”.

Zimbra – campagna mirata per la pubblica amministrazione e spacciata per un “Avviso di sicurezza” emesso da AGID con un link che punta ad un dominio compromesso sul quale è stata ospitata una finta pagina di autenticazione al servizio di posta elettronica.

Outlook – campagna di phishing indirizzata alla PA ed ospitata su dominio portoghese che invita l’utente ad accedere al servizio di posta per verificare gli “Aggiornamenti”.

Sanità – campagna a tema “Salute” veicolata tramite shorturl “bitly” per la quale il CERT-AGID ha diramato l’allerta tramite il canale ufficiale Telegram.

Email generic – campagna generica a tema “Delivery”, scritta in lingua italiana e contenente un link che approda, dopo una serie di redirect, ad una pagina di phishing nella quale viene richiesto di inserire gli estremi della carta di credito per ricevere un fantomatico ordine.

Formati di file principalmente utilizzati per veicolare i malware