Sintesi riepilogativa delle campagne malevole nella settimana 6-12 marzo 2021

riepilogo

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento, un totale di 28 campagne malevole attive, di cui 4 generiche veicolate anche in Italia e 24 con obiettivi italiani, mettendo così a disposizione dei suoi enti accreditati i relativi 385 indicatori di compromissione (IOC) individuati.

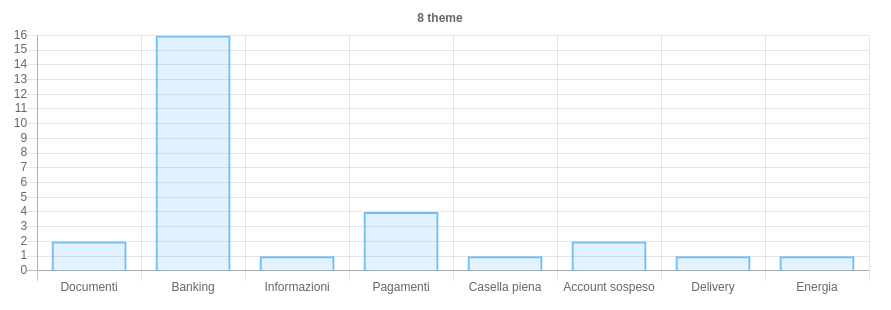

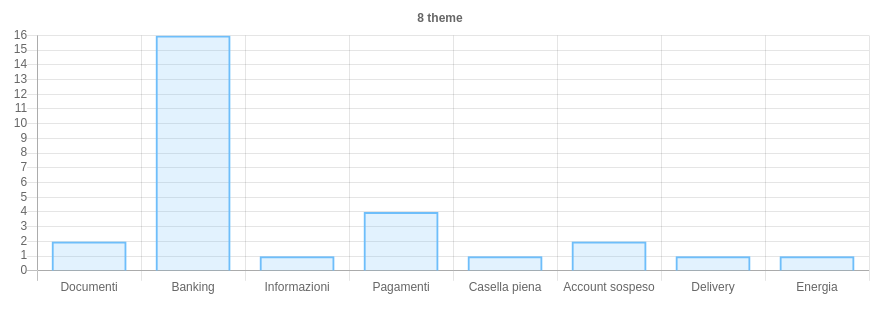

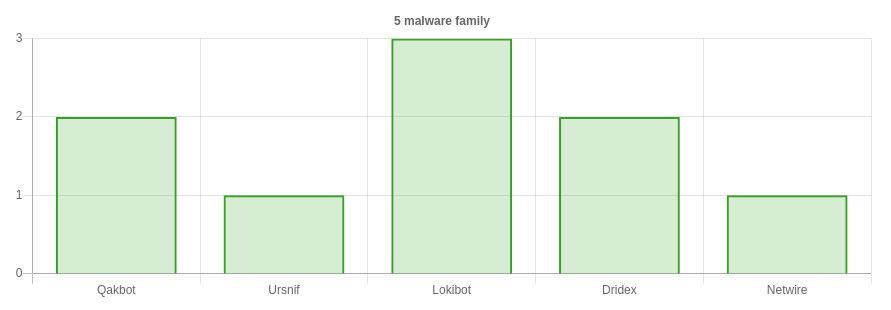

Riportiamo in seguito il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID:

I temi più rilevanti della settimana

Tra gli 8 temi sfruttati per veicolare le campagne malevole sul territorio italiano emerge in modo particolare il tema Banking, normalmente utilizzato per il phishing ma questa settimana il tema è stato sfruttato anche per campagne malware.

Malware della settimana

Sono state osservate nello scenario italiano 5 famiglie di malware. Nello specifico, di particolare rilievo questa settimana troviamo le seguenti campagne:

Lokibot – tre campagne a tema “Pagamenti”, “Delivery” e questa settimana anche “Banking”. Lokibot è stato veicolato via email tramite allegati GZ e R13, mentre nel caso del tema Banking, targettizzato per i clienti della banca Intesa Sanpaolo, sono stati utilizzati allegati ZIP con dentro un file ISO contenente un EXE. I dettagli e gli della campagna sono stati pubblicati in una apposita news sul sito del CERT-AGID.

Qakbot – due campagne malspam di cui una internazionale ed una mirata per l’Italia, rispettivamente a tema “Documenti” e “Informazioni”, hanno veicolato Qakbot tramite allegati ZIP e XLS.

Dridex – sono state individuate due campagne internazionali che hanno comunque interessato l’Italia. Il tema sfruttato è stato “Pagamenti” ed è stato veicolato tramite allegati di tipo XLSM.

Ursnif – una campagna italiana individuata in data odierna ha sfruttato il tema “Documenti” per veicolare Ursnif tramite allegati ZIP contenenti un DOC dotato di macro malevola.

Netwire – a distanza di un mese è stata individuata una nuova campagna italiana a tema “Pagamenti” per veicolare Netwire tramite allegati ZIP contenenti un documento XLSM.

Phishing della settimana

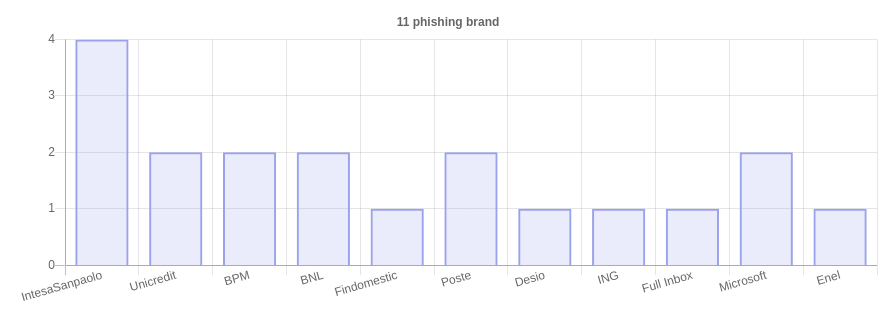

Sono 11 i brand coinvolti nelle campagne di phishing. Tra i brand più sfruttati emerge nuovamente il brand Intesa Sanpaolo. Di seguito, una lista sintetica dei soggetti coinvolti:

IntesaSanpaolo, Poste, Unicredit, BPM, BNL, Findomestic, Desio, ING – sono i brand sfruttati dai criminali per sottrarre le credenziali di accesso e numeri di conto corrente dei rispettivi clienti delle banche citate. IntesaSanpaolo è il brand più sfruttato di questa settimana per il tema Banking.

Full Inbox, Microsoft, Enel – completano le campagne di phishing individuate e gestite nel corso della settimana.

Formati di file principalmente utilizzati per veicolare i malware