Individuato sito che veicola in Italia un APK malevolo

apk

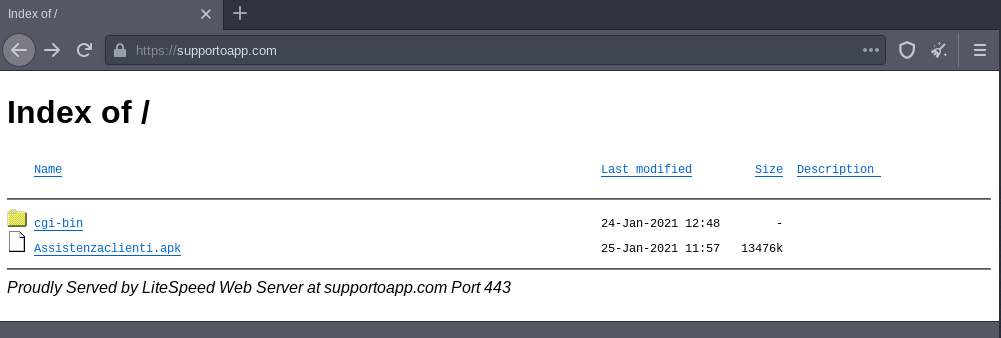

In data odierna è stato individuato da AddressIntel un dominio denominato “supportoapp[.]com” dal quale è possibile scaricare il file “Assistenzaclienti.apk” caricato sul server remoto in data odierna.

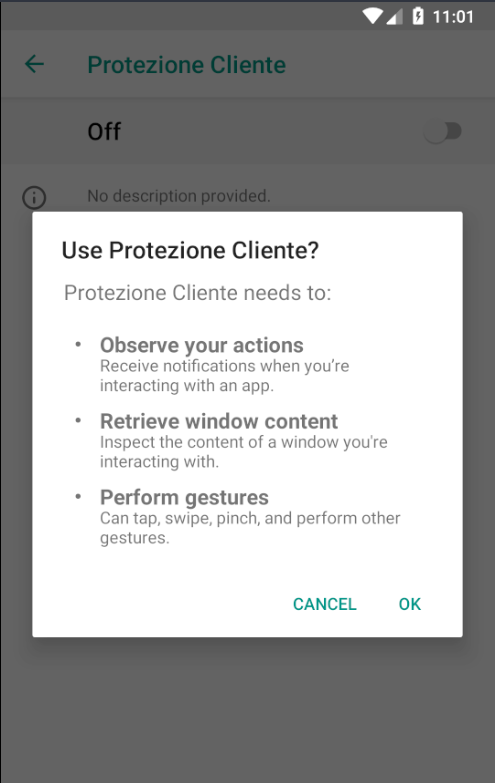

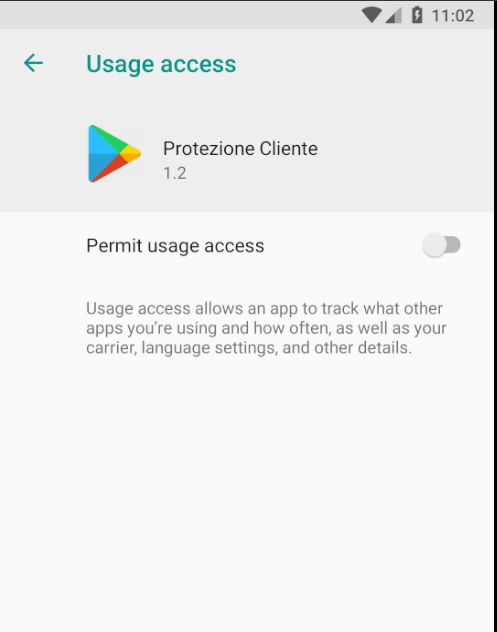

Una volta installata l’app, che si presenta con il nome “Protezione Cliente“, viene richiesto all’utente di abilitare il servizio di accessibilità che servirà per attivare le funzionalità di keylogger e per accedere ad una serie di permessi.

I permessi richiesti permettono di mostrare pagine di phishing all’apertura di specifiche app. Di seguito la lista dei permessi di cui l’app necessita:

CALL_PHONE CAMERA DISABLE_KEYGUARD INTERNET READ_PHONE_STATE READ_SMS RECEIVE_MMS RECEIVE_SMS RECORD_AUDIO SEND_SMS SYSTEM_ALERT_WINDOW WRITE_EXTERNAL_STORAGE WRITE_SMS INJECT_EVENTS PACKAGE_USAGE_STATS READ_PRIVILEGED_PHONE_STATE ACCESS_NETWORK_STATE ACCESS_SUPERUSER MODIFY_AUDIO_SETTINGS READ_EXTERNAL_STORAGE RECEIVE_BOOT_COMPLETED REQUEST_DELETE_PACKAGES REQUEST_IGNORE_BATTERY_OPTIMIZATIONS REQUEST_INSTALL_PACKAGES WAKE_LOCK

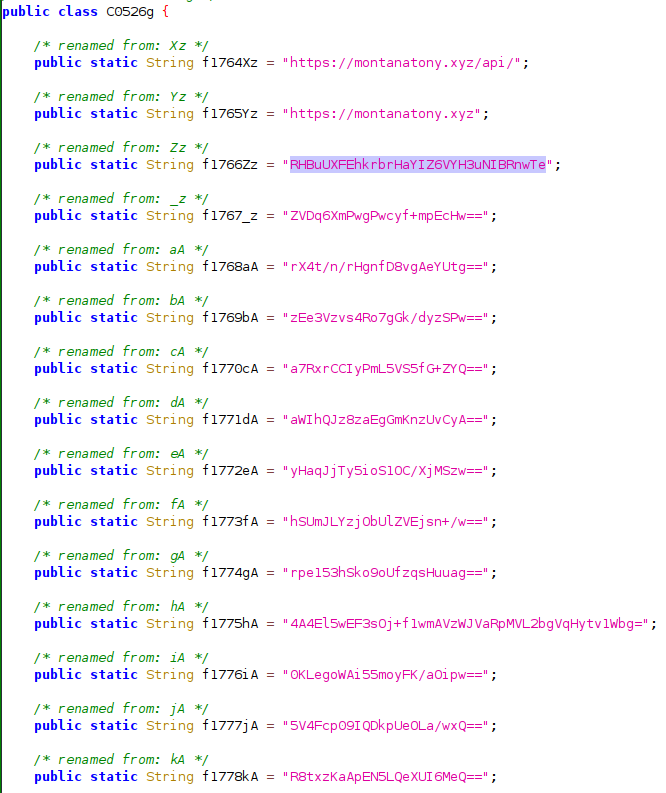

Appena concessi i permessi, viene effettuata una prima chiamata a “checkip.amazonaws.com” da cui ricava l’indirizzo IP del dispositivo compromesso e successivamente dialoga con il C2 a questo indirizzo: “montanatony[.]xyz” sulla porta 443.

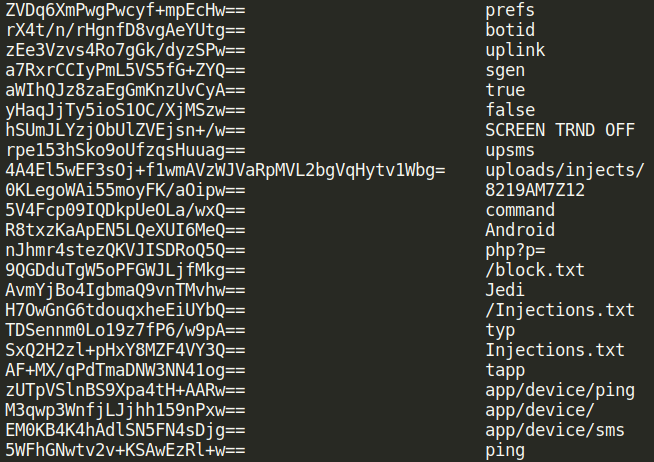

Il dominio del C2 è riportato in chiaro all’interno dell’APK ma i comandi per le successive query vengono ottenute dalla decodifica di una serie di stringhe cifrate con AES-CBC e chiave embedded.

Secondo VirusTotal il sample viene riconosciuto come un generico malware Android/Banker, quale in realtà è ma, al momento, questo malware non viene associato a nessuna famiglia e/o campagna già nota.