Sintesi riepilogativa delle campagne malevole nella settimana del 22 – 28 novembre

riepilogo

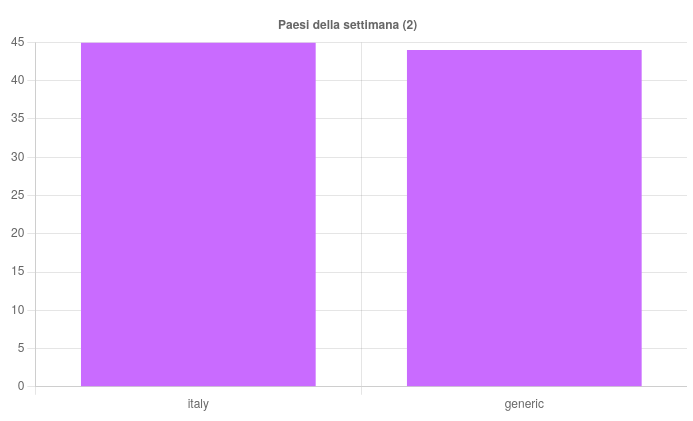

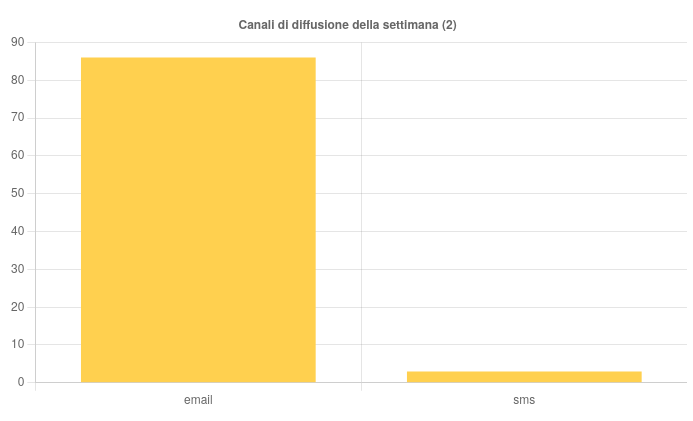

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 89 malevole, di cui 45 con obiettivi italiani e 44 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 804 indicatori di compromissione (IoC) individuati.

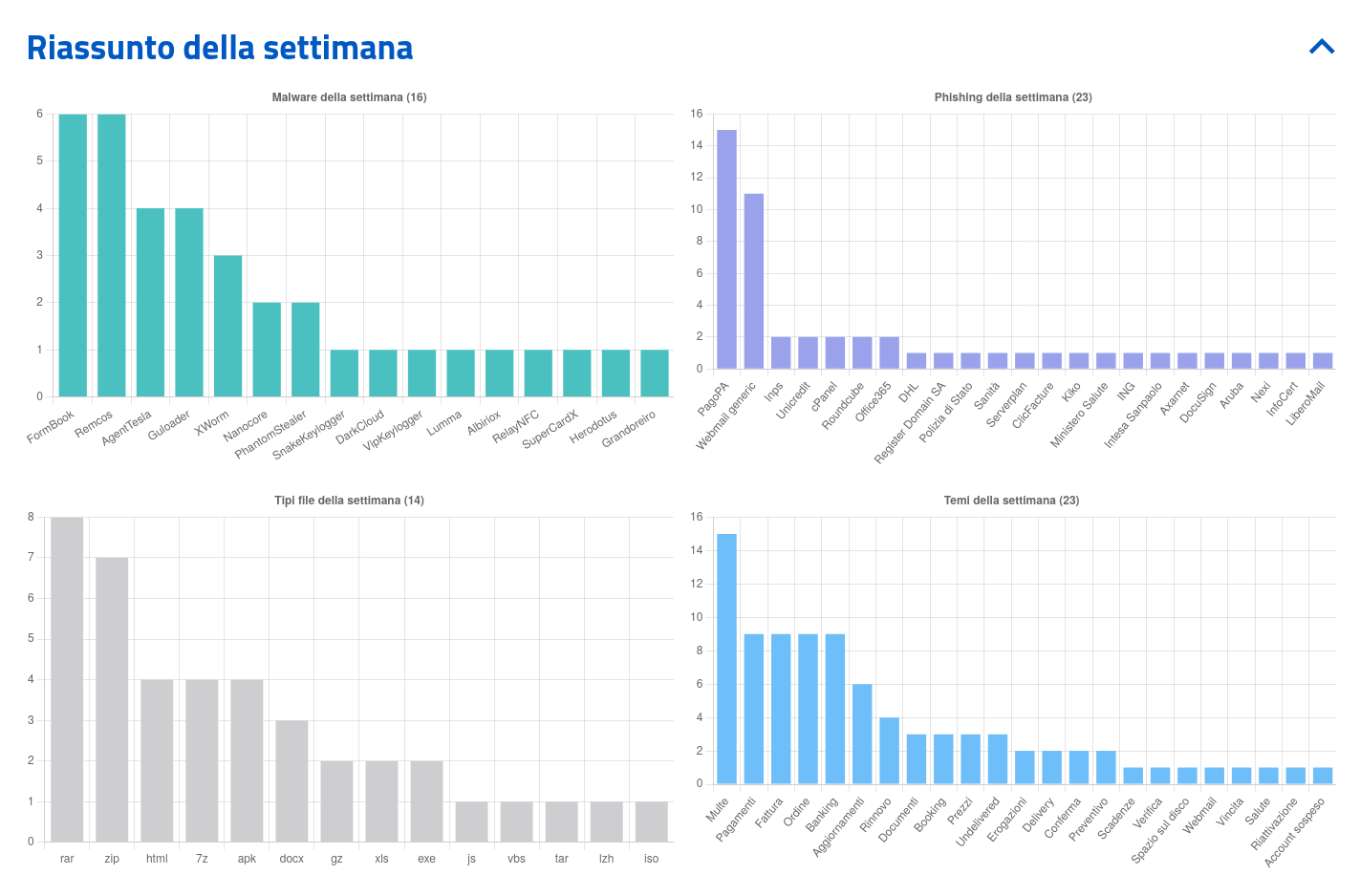

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

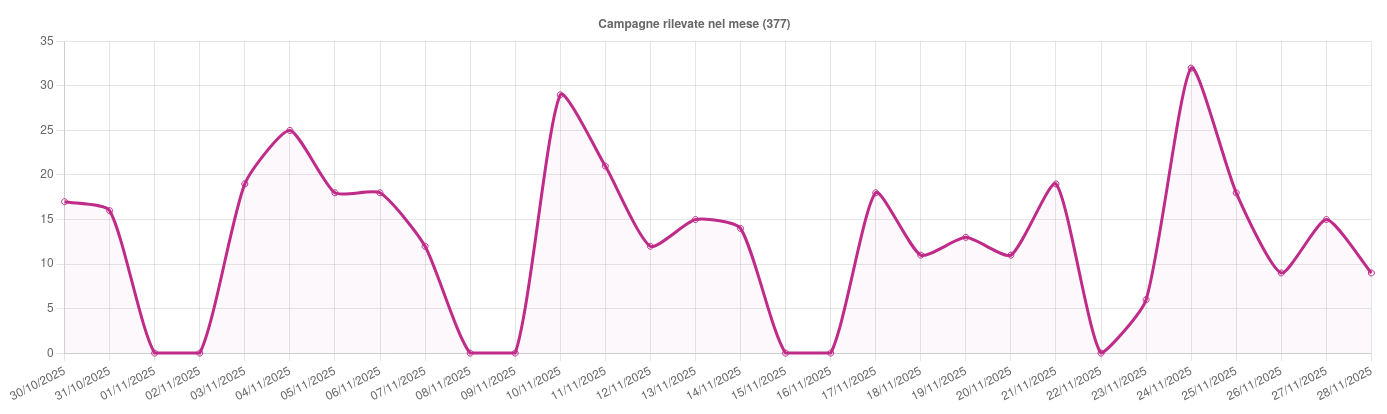

Andamento del mese di novembre 2025

I temi più rilevanti della settimana

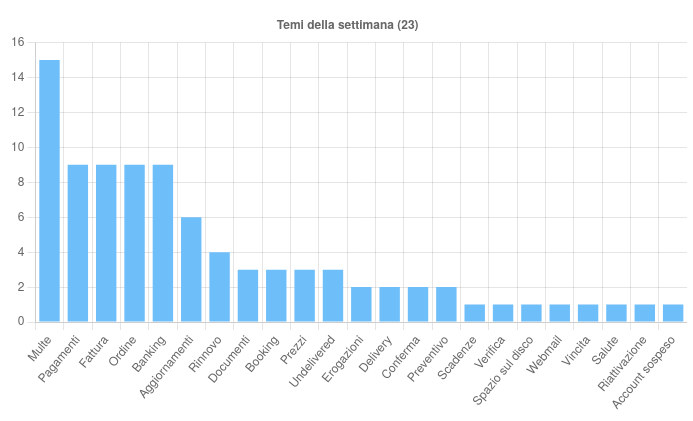

Sono 23 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

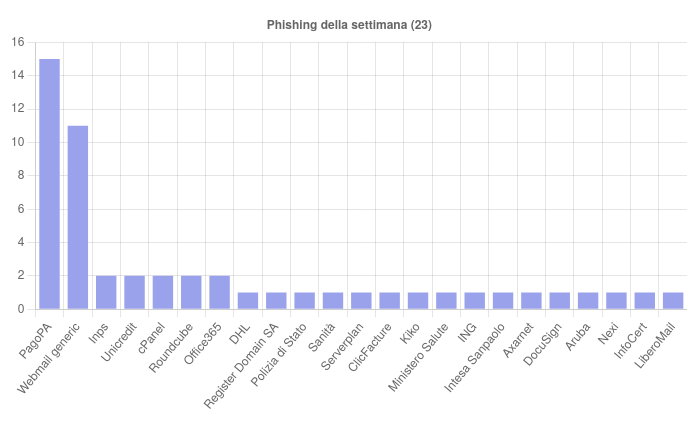

- Multe – Argomento sfruttato in 15 campagne di phishing italiane, tutte veicolate tramite email e originate da finite comunicazioni PagoPA. Le email, che si presentano come notifiche di sanzioni stradali non ancora pagate, inducono gli utenti a cliccare su link malevoli e a fornire dati personali e bancari.

- Fattura – Tema utilizzato in sei campagne, di cui una sola italiana, finalizzate alla distribuzione dei malware Formbook, PhantomStealer, Grandoreiro, Snakekeylogger e Vipkeylogger. Si segnalano inoltre tre campagne di phishing generiche ai danni di Office365 e ClicFacture.

- Banking – Argomento sfruttato in cinque campagne di phishing, tutte italiane, ai danni di banche e istituti finanziari come Nexi, ING, Intesa Sanpaolo e Unicredit. È stato inoltre usato per tre campagne malware italiane volte alla diffusione di Supercardx, FormBook, Guloader e Herodotus.

- Pagamenti – Tema impiegato in nove campagne sia italiane che generiche. Quelle di phishing hanno preso di mira InfoCert e RegisterDomainSA, mentre quelle malware hanno diffuso Remcos, PhantomStealer, FormBook e RelayNFC.

- Ordine – Argomento usato in nove campagne, sia italiane che generiche, tutte finalizzate alla distribuzione dei malware AgentTesla, Nanocore, Guloader, Xworm e Remcos.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha pubblicato un breve vademecuum di suggerimenti per le Amministrazioni che conducono simulazioni di phishing: attività che permettono di valutare le capacità dei propri dipendenti nel riconoscere i messaggi sospetti. Pochi e semplici accorgimenti possono evitare che la campagna venga erroneamente interpretata da CERT, CSIRT e SOC istituzionali come un’operazione malevola vera e propria.

- Sono state individuate diverse campagne di phishing mirato con obiettivo i dipendenti di Aziende Sanitarie della Regione Sardegna. Le pagine fraudolente, tutte di simile natura e ospitate su Weebly, presentano alle vittime una finta pagina di login in cui viene richiesto di inserire le proprie credenziali istituzionali oltre ad alcuni dati personali.

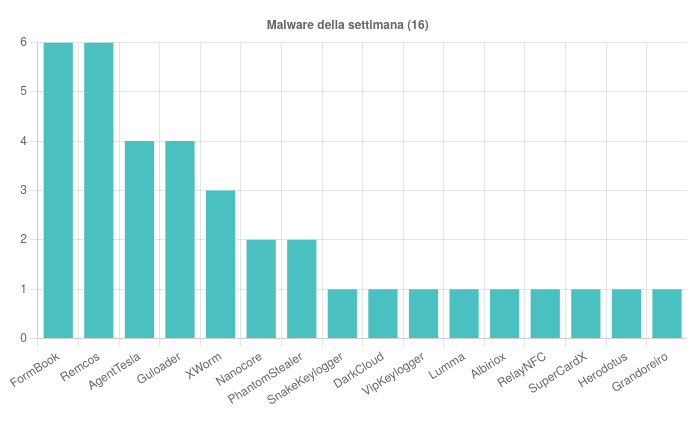

Malware della settimana

Sono state individuate, nell’arco della settimana, 16 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

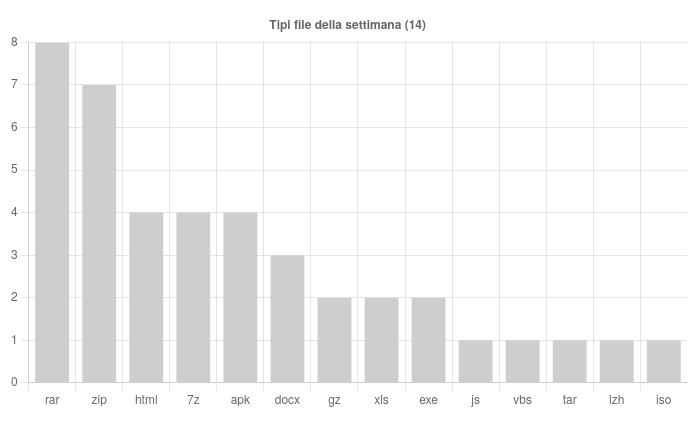

- FormBook – Scoperte sei campagne generiche a tema “Pagamenti”, “Fattura”, “Prezzi”, “Delivery” veicolate mediante email con allegati ZIP, RAR e DOCX.

- Remcos – Individuate una campagna italiana “Pagamenti” diffusa tramite allegato LZH e cinque campagne generiche ad argomento “Prezzi”, “Ordine”, “Documenti” e “Pagamenti” diffuse con allegati ZIP, XLS, RAR e GZ.

- AgentTesla – Rilevate tre campagne italiane “Ordine” e una campagna generica “Booking” diffuse con email contenenti allegati 7Z, TAR, RAR e GZ.

- Guloader – Osservate due campagne italiane a tema “Ordine” e “Banking” e due campagne generiche a tema “Preventivo” e “Booking” veicolate attraverso email con allegati DOCX, HTML e RAR.

- XWorm – Scoperte una campagna italiana “Booking” veicolata con script JS e due campagne generiche a tema “Aggiornamenti” e “Ordine” diffuse con archivi RAR.

- Nanocore – Rilevate due campagne generiche a tema “Ordine” distribuite con archivi 7Z allegati.

- PhantomStealer – Individuate due campagne italiane ad argomento “Fattura” e “Pagamenti” diffuse con email contenenti allegati ZIP e 7Z.

- Osservate diverse campagne diffuse tramite SMS con link che rimandano al download di APK dannosi: due campagne italiane Herodotus e SuperCardX a tema “Banking”, una campagna generica Albiriox che ha impiegato il tema “Aggiornamenti”, e una campagna generica RelayNFC a tema “Pagamenti”.

- Rilevate infine diverse campagne generiche: tre campagne Grandoreiro, SnakeKeylogger, VipKeylogger che hanno sfruttato il tema “Fattura”, una campagna DarkCloud a tema “Prezzi”, e una campagna LummaStealer a tema “Aggiornamenti”. Tutte le campagne in questione sono state veicolate con file ZIP o ISO.

Phishing della settimana

Sono 23 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA e le campagne di webmail non brandizzate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche