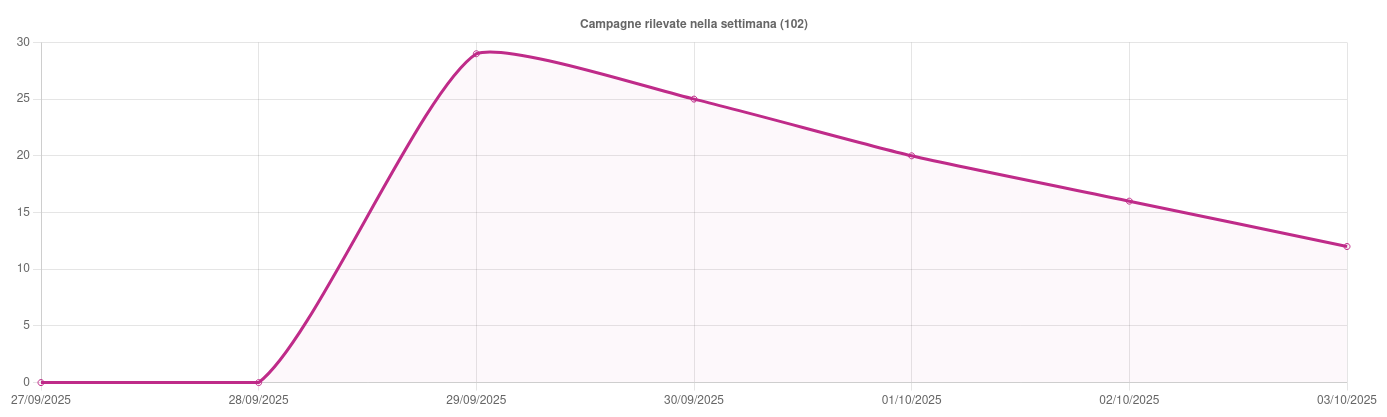

Sintesi riepilogativa delle campagne malevole nella settimana del 27 settembre – 3 ottobre

riepilogo

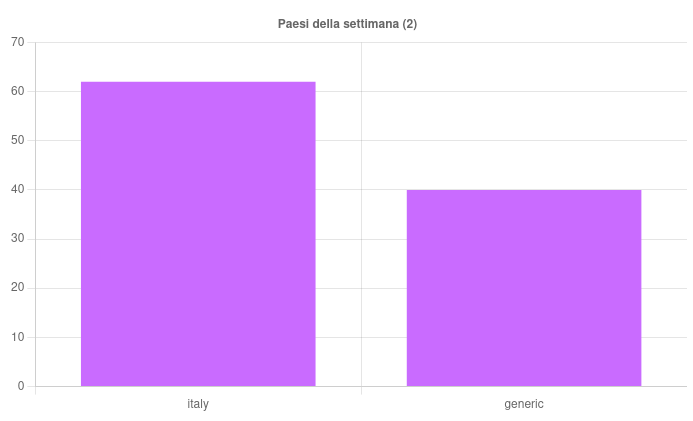

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 102 campagne malevole, di cui 62 con obiettivi italiani e 40 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 1079 indicatori di compromissione (IoC) individuati.

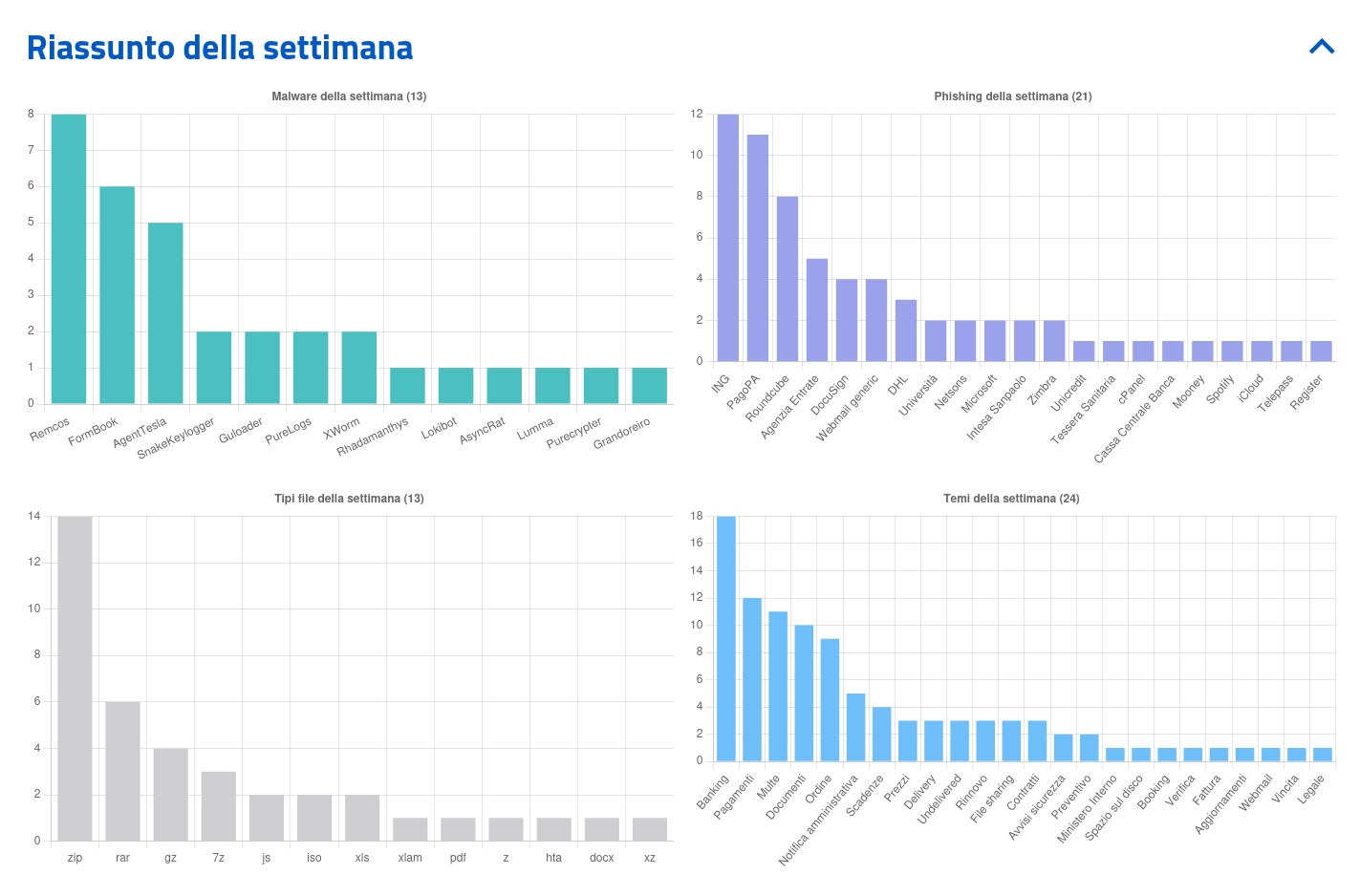

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

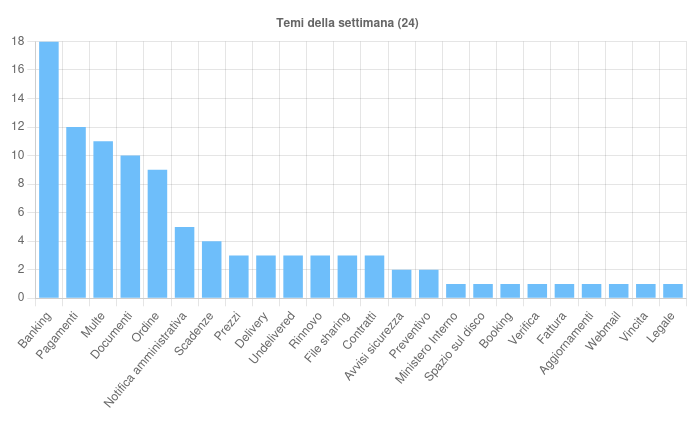

Sono 24 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

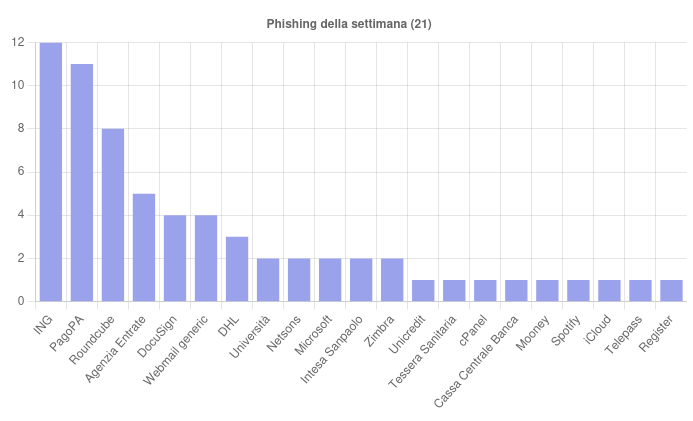

- Banking – Argomento sfruttato in 17 campagne di phishing, tutte italiane, ai danni di ING, Intesa Sanpaolo, Cassa Centrale Banca, Mooney e Unicredit. Il tema è stato anche utilizzato per una campagna italiana che veicola il malware Remcos e una generica volta alla distribuzione di Purecrypter.

- Pagamenti – Tema usato in sette campagne di phishing, sia italiane che generiche, ai danni di DHL, Spotify, iCloud, Docusign, Roundcube, Docusign e Agenzia delle Entrate. Inoltre, sono state rilevate quattro campagne finalizzate alla diffusione di malware fra cui AgentTesla, Guloader e Formbook.

- Multe – Tema sfruttato in 11 campagne italiane, tutte veicolate tramite email, che sfruttano il nome di PagoPA. Le campagne si presentano come presunte notifiche di sanzioni o avvisi di pagamento con l’obiettivo di carpire dalle vittime generalità e dati delle carte di pagamento elettroniche.

- Documenti – Argomento usato in cinque campagne di phishing generiche ai danni di DocuSign, Microsoft e Roundcube. Il tema è stato inoltre sfruttato per veicolare i malware Remcos, Formbook, PureLogs e XWorm.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha individuato alcune campagne di phishing che abusano di Weebly per realizzare finti form diretti al personale e agli studenti delle università italiane. In particolare l’attore malevolo ha preso di mira il Politecnico e l’Università degli Studi di Bari. Attraverso false comunicazione di sicurezza, che richiedono l’inserimento dei dati di login per evitare la sospensione all’account istituzionale, i criminali mirano ad impossessarsi delle credenziali di accesso alla mail di ateneo.

- È stata osservata, per la prima volta, una campagna di phishing che sfrutta il loghi del Sistema Tessera Sanitaria, nonché del Ministero dell’Interno e di CieID. I messaggi ingannevoli rimandano a una pagina che clona una ufficiale dall’Ente dove viene chiesto di risolvere un finto captcha che successivamente conduce all’inserimento di dati della carta di pagamento elettronica. Ulteriori dettagli e il download degli IoC sono disponibili nel post telegram dedicato.

- Analizzata dal CERT-AGID una campagna di malspam FormBook scritta in lingua inglese e veicolata in Italia attraverso email che fanno riferimento a presunti documenti condivisi. Il link presente nella comunicazione rimanda al download di un archivio ZIP contenente file che eseguono script malevoli. Gli attaccanti usano tecniche sofisticate, tra cui codice JavaScript altamente offuscato e steganografia (per nascondere un eseguibile codificato in BASE64 all’interno di un’immagine) al fine di eludere i controlli di sicurezza. Il download degli Indicatori di Compromissione è disponibile nel post Telegram.

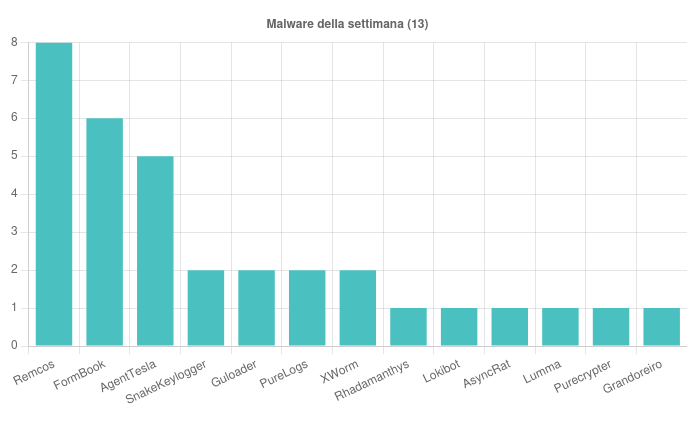

Malware della settimana

Sono state individuate, nell’arco della settimana, 13 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

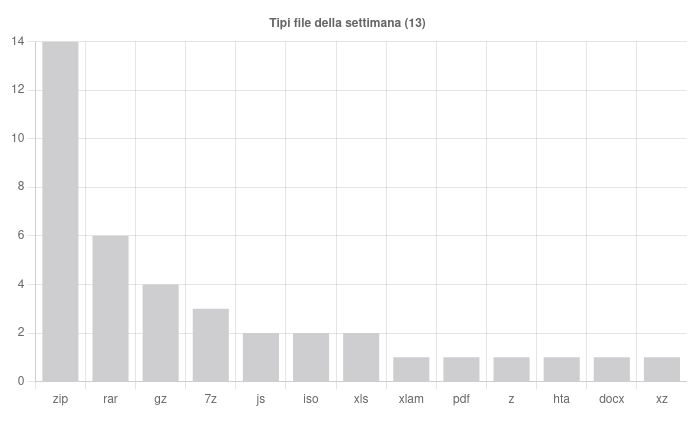

- Remcos – Scoperte tre campagne italiane a tema “Banking”, “Ordine” e “Documenti” e cinque campagne generiche a tema “Prezzi” , “Documenti”, “Notifica amministrativa” e “Contratti” veicolate tramite email con allegati 7Z, RAR, GZ e XLS.

- FormBook – Rilevate due campagne italiane a tema “Preventivo” e “Documenti” e cinque campagne generiche “Prezzi”, “Documenti”, “Pagamenti” e “Ordine” diffuse tramite email con allegati ZIP, RAR, DOCX e link a ZIP contente JS malevolo.

- AgentTesla – Individuate due campagne italiane ad argomento “Pagamenti” e “Ordine” e tre campagne generiche “Ordine”, “Delivery” e “Pagamenti” veicolate per mezzo di allegati ZIP, RAR, GZ e Z.

- PureLogs – Rilevate due campagne italiane a tema “Documenti” e “Ordine” distribuite con allegati ZIP e XLS.

- XWorm – Rilevate due campagne generiche “Documenti” e “Contratti” diffuse attraverso email con allegati ZIP.

- Lokibot – Scoperta una campagna italiana “Ordine” veicolata tramite allegato ZIP.

- Rhadamanthys – Individuata una campagna italiana a tema “Booking” diffusa tramite file PDF contenente link a script JS malevolo.

- ClickFix – Individuate diverse campagne, sia italiane che generiche, che tramite finti captcha hanno veicolato malware di varia natura.

- Individuate infine diverse campagne generiche Guloader, LummaStealer, Purecrypter, SnakeKeylogger, Grandoreiro, AsyncRat distribuiti tramite archivi compressi ZIP e RAR allegati.

Phishing della settimana

Sono 21 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING, Roundcube e Agenzia delle Entrate.

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche