Sintesi riepilogativa delle campagne malevole nella settimana del 16 – 22 agosto

riepilogo

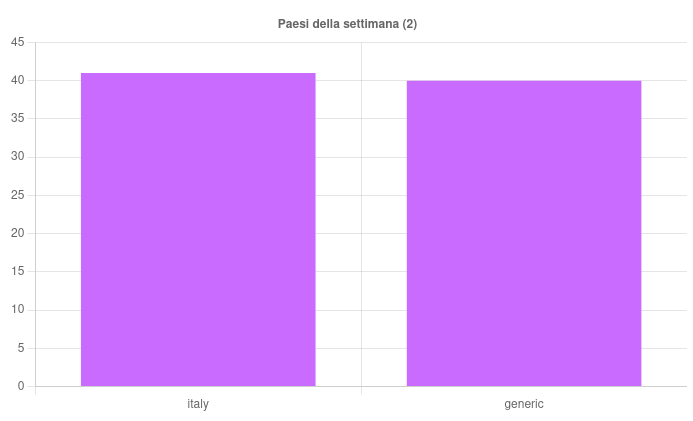

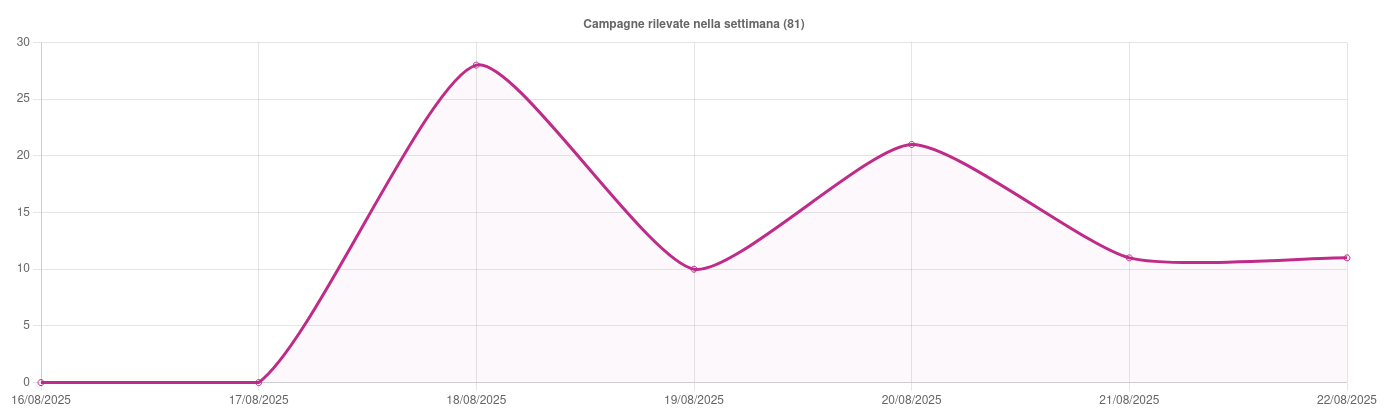

In questa settimana, il CERT-AGID ha riscontrato ed analizzato, nello scenario italiano di suo riferimento un totale di 81 campagne malevole, di cui 41 con obiettivi italiani e 40 generiche che hanno comunque interessato l’Italia, mettendo a disposizione dei suoi enti accreditati i relativi 756 indicatori di compromissione (IoC) individuati.

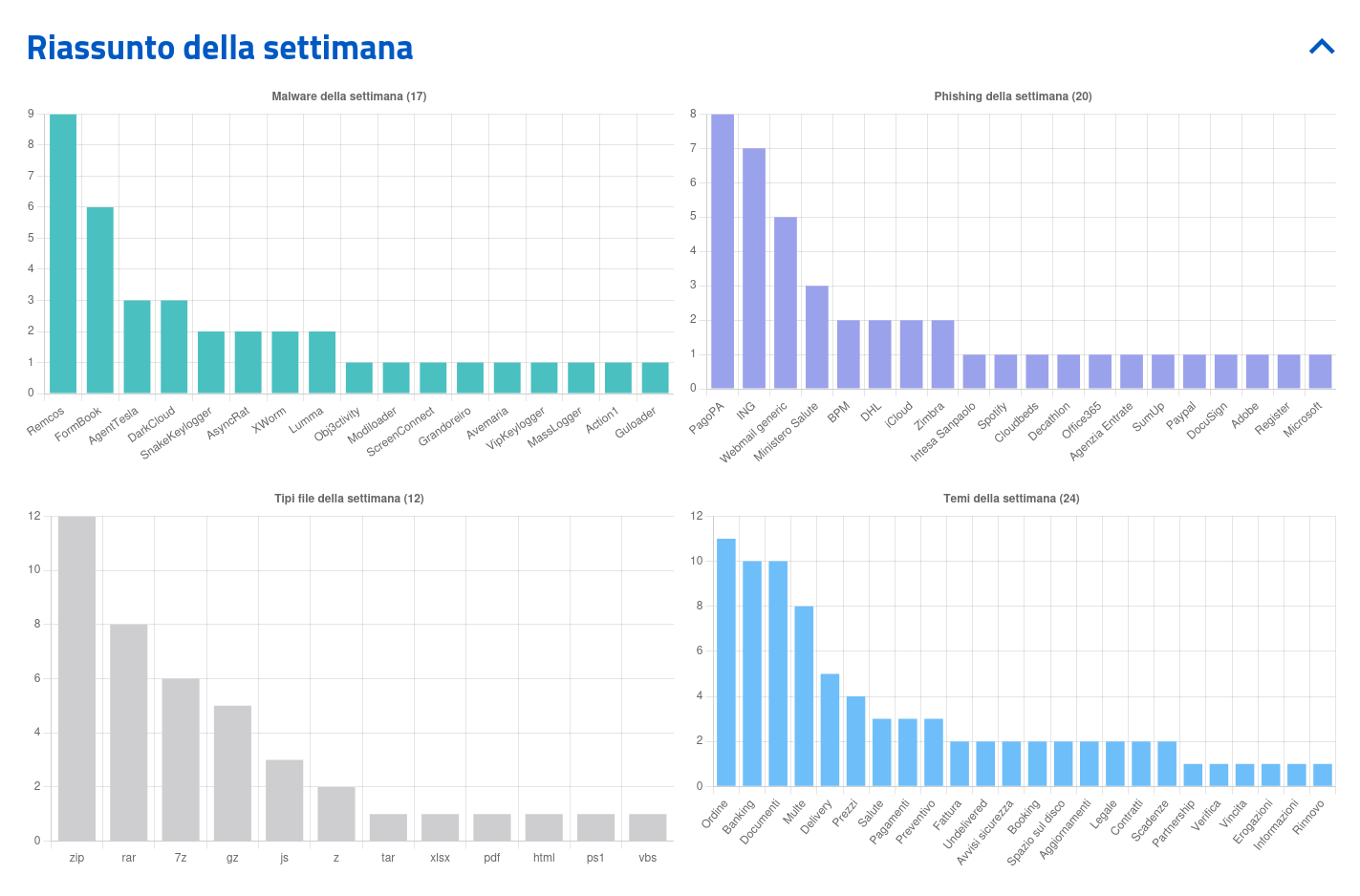

Riportiamo a seguire il dettaglio delle tipologie illustrate nei grafici, risultanti dai dati estratti dalle piattaforme del CERT-AGID e consultabili tramite la pagina delle Statistiche.

Andamento della settimana

I temi più rilevanti della settimana

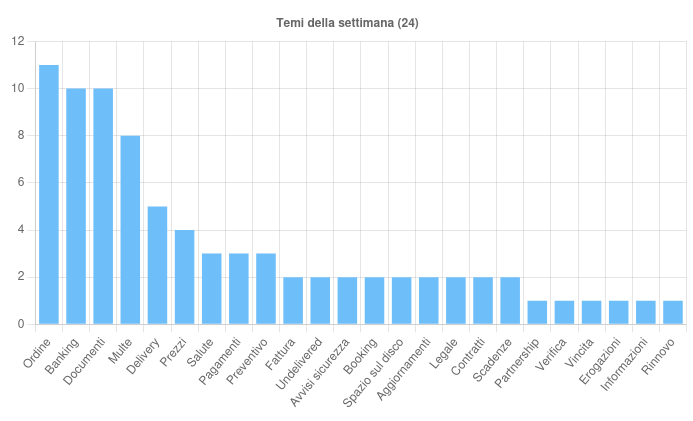

Sono 24 i temi sfruttati questa settimana per veicolare le campagne malevole sul territorio italiano. In particolare si rileva:

- Ordine – Il tema è stato utilizzato per veicolare diverse campagne malware, di cui due italiane e nove generiche. I malware distribuiti appartengono alle famiglie AgentTesla, MassLogger, Remcos, Darkcloud, Avemaria, Formbook, VipKeylogger, XWorm e Obj3ctivity.

- Banking – Argomento sfruttato in alcune campagne di phishing italiane, principalmente ai danni degli istituti bancari ING, BPM e Intesa Sanpaolo. È stato inoltre utilizzato per veicolare il malware Darkcloud.

- Documenti – Tema usato per quattro campagne di phishing, due italiane e due generiche, che hanno preso di mira i brand Microsoft, DocuSign e Office365. Sfruttato inoltre per cinque campagne generiche e due italiane, volte alla distribuzione dei malware Formbook, XWorm, Lumma, ScreenConnect (software legittimo in una versione controllata dall’attore malevolo), ModiLoader e Asyncrat.

- Multe – Argomento sfruttato per otto campagne che abusano del nome di PagoPA e presunte sanzioni stradali per rubare i dati delle carte di credito delle vittime.

Il resto dei temi sono stati utilizzati per veicolare campagne di malware e di phishing di vario tipo.

Eventi di particolare interesse:

- Il CERT-AGID ha avuto evidenza di una campagna malevola attiva in Italia che sfrutta false comunicazioni relative ad aggiornamenti di sicurezza per software di firma digitale. Email fraudolente invitano le potenziali vittime a scaricare una presunta patch che, in realtà, distribuisce codice malevolo sotto forma di script VBS. L’analisi ha evidenziato che lo script, privo di tecniche di offuscamento, installa Action1, un software legittimo di gestione remota sfruttato dagli attori malevoli per ottenere accesso non autorizzato ai sistemi. Questa tecnica di compromissione è già nota, ma è la prima volta che viene osservata in Italia con l’abuso di Action1. Ulteriori dettagli, insieme agli Indicatori di Compromissione (IoC), sono disponibili nella news dedicata.

- Sono state rilevate alcune campagne di phishing che sfruttano il nome del Fascicolo Sanitario Elettronico. Le email ingannevoli informano circa la possibilità di ricevere un presunto rimborso e contengono un link a un sito esterno, insieme a un codice identificativo. Una volta inserito il codice sulla pagina fraudolenta, l’utente viene invitato a fornire i propri dati personali, inclusi IBAN e nome dell’istituto bancario del proprio conto corrente. Dopo aver inviato queste informazioni, la vittima viene reindirizzata a una falsa pagina di accesso della propria banca. I dettagli nel post Telegram.

- Il CERT-AGID ha rilevato una nuova campagna di phishing mirata agli utenti dell’Agenzia delle Entrate con l’obiettivo di sottrarre le credenziali di accesso all’home banking delle vittime. Le email fraudolente, che si presentano come comunicazioni ufficiali dell’Ente, fanno riferimento a un presunto rimborso fiscale di 500€. Utilizzando sia un link cliccabile che un codice QR da scansionare, l’utente viene reindirizzato a una pagina ingannevole, dove può selezionare tra otto diversi istituti bancari.

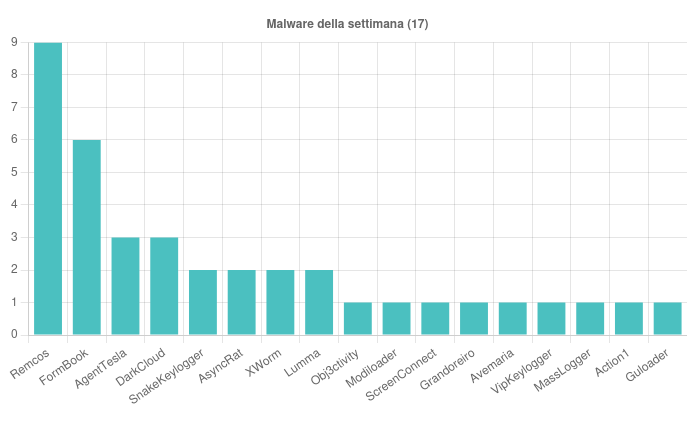

Malware della settimana

Sono state individuate, nell’arco della settimana, 17 famiglie di malware che hanno interessato l’Italia. Nello specifico, di particolare rilievo, troviamo le seguenti campagne:

- Remcos – Individuate una campagna italiana a tema “Preventivo” e otto campagne generiche a tema“Ordine” ,“Pagamenti”, “Delivery”, “Preventivo”, “Prezzi” e “Booking” diffuse tramite email con allegati 7Z, RAR, ZIP e Z.

- FormBook – Rilevate sei campagne generiche ad argomento “Preventivo”, “Delivery”, “Documenti”, “Ordine”, “Prezzi” e “Pagamenti” veicolate attraverso allegati GZ, RAR e ZIP.

- AgentTesla – Individuate tre campagne generiche “Ordine” e “Contratti” distribuite attraverso allegati 7Z, GZ e TAR.

- DarkCloud – Scoperte una campagna italiana “Prezzi” e due campagne generiche “Ordine” diffuse con email contenenti allegati 7Z e GZ.

- XWorm – Individuate una campagna italiana “Ordine” e una campagna generica “Documenti” diffuse con allegati ZIP e RAR.

- AsyncRat – Rilevate due campagne generiche ad argomento “Documenti” e “Booking” distribuite mediante email con allegati ZIP.

- LummaStealer – Scoperte due campagne generiche a tema “Legale” e “Documenti” veicolate attraverso allegati ZIP.

- SnakeKeylogger – Individuate due campagne generiche “Fattura” veicolate con allegati RAR e ZIP.

- Rilevate infine alcune campagne italiane Avemaria e Modiloader, nonché campagne generiche che distribuiscono Grandoreiro, Guloader, MassLogger, Obj3ctivity, ScreenConnect, VipKeylogger.

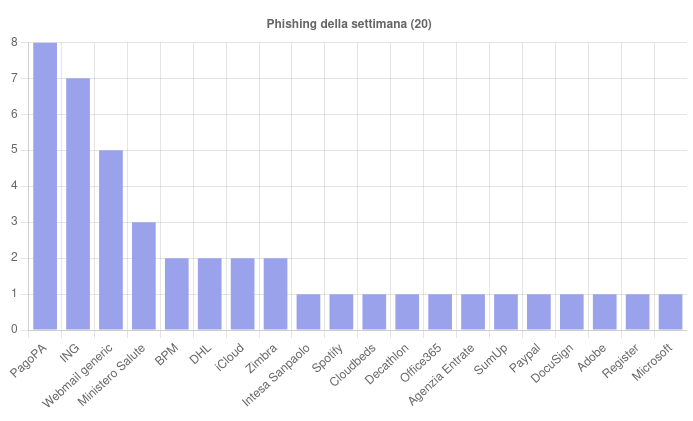

Phishing della settimana

Sono 20 i brand della settimana coinvolti nelle campagne di phishing. Per quantità spiccano le campagne a tema PagoPA, ING e Fascicolo Sanitario Elettronico, oltre alle frequenti campagne di webmail non brandizzate.

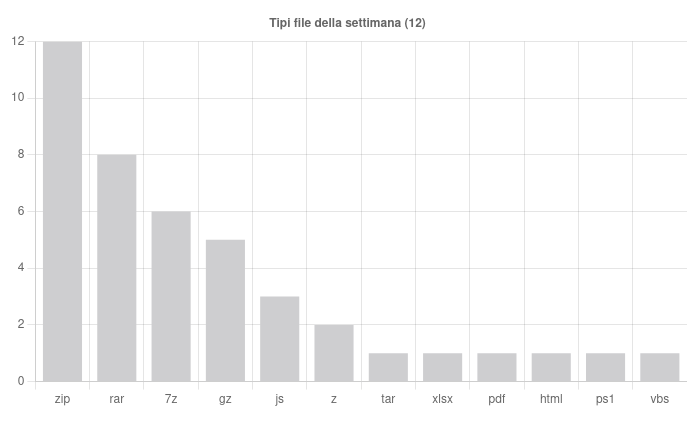

Formati di file principalmente utilizzati per veicolare i malware

Canali di diffusione

Campagne mirate e generiche